Internet Explorer Enhanced Security Configuration

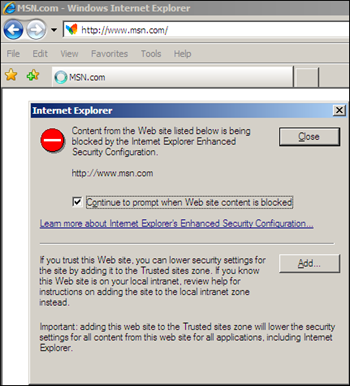

Nu mai știu în ce versiune de Internet Explorer a apărut acest IE ESC, știu doar că nu-mi place. De fiecare dată când vreau când deschid o pagină nouă, îmi apare pop-up-ul în care trebuie să adaug site-ul respectiv la Trusted Sites. Ce fac dacă vreau să deschid acel site, dar nu vreau să-l adaug la Trusted Sites? Eu, personal, dezactivez ESC-ul. Nici măcar site-ul făcut de Microsoft, www.msn.com, nu merge din prima 🙂

Să vedem mai jos cum se poate dezactiva această facilitate.

Procedură pentru Windows Server 2003

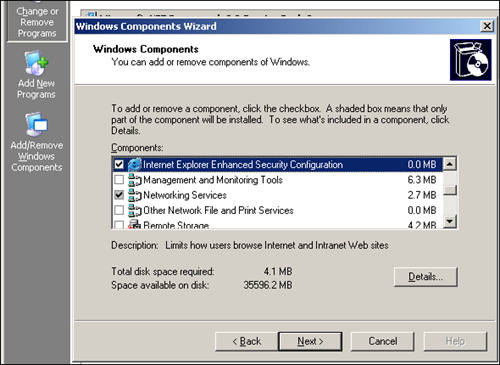

- Din Control Panel selectăm Add or Remove Programs.

- De aici, deschidem Add/Remove Windows Components.

- Găsim Internet Explorer Enhanced Security Configuration și-l debifăm.

- Click Next și Finish.

Procedură pentru Windows Server 2008

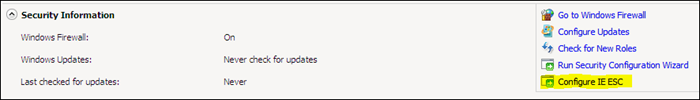

- Deschidem Server Manager.

- La Security Information, în partea dreaptă vom găsi Configure IE ESC.

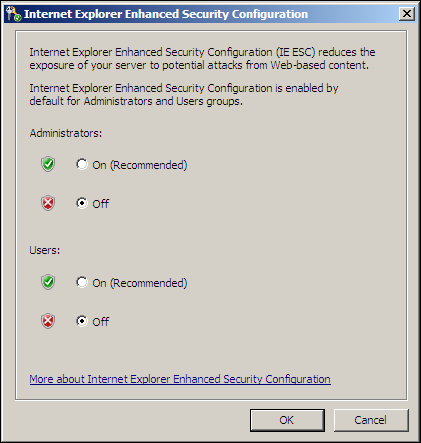

- Facem click pe Configure IE ESC și în fereastra care apare, bifăm Off pentru Administrators și/sau Users, cum dorim.

- Selectăm OK.

Shutdown Event Tracker în Windows Server 2003 și 2008

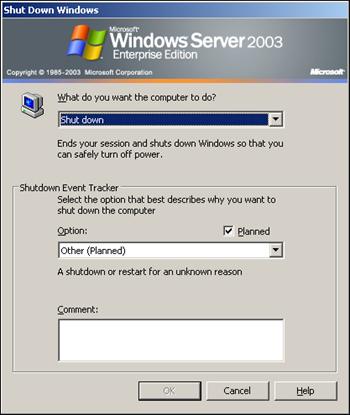

Primul lucru pe care îl fac după ce instalez un server, este să-i scot Shut Down Event Tracker-ul. Adică:

Da, recunosc că poate fi folositor uneori, dar pe mine personal mă enervează 🙂 Am avut probleme cu shutdown-ul în Server 2008, când primul buton era setat să facă shutdown. Dar din 2008 R2 butonul de Shut Down a fost schimbat cu Log Off. Cred că prea mulți au dat shut down la servere întâmplător 😀

Bun, să revin la ce vreau să spun. După ce am instalat un server, îi scot traker-ul respectiv, ca să nu mă mai întrebe ce vreau să fac când apăs butonul Shut Down. Cum fac asta? Simplu:

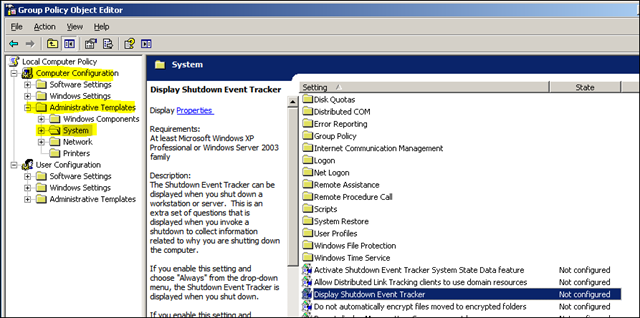

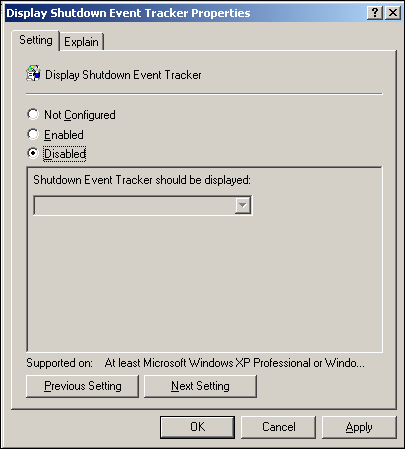

- Dau un Windows+R (Run) și scriu gpedit.msc.

- În Computer Configuration, Administrative Templates, System, fac dublu click pe Display Shutdown Event Tracker.

- Selectez Disabled și dau OK.

- Închid GPO Editor. Gata.

Data viitoare când o să dau Shutdown la un Server 2008, o să facă Shutdown fără să mă mai întrebe nimic. Serverul 2003 însă o să-mi mai dea o fereastră, dar măcar nu va fi nevoie să spun de ce vreau shutdown sau restart…

Cum să: Deployment de sisteme de operare cu MDT 2010 și ConfigMgr 2007 SP2

Johan Arwidmark, MVP pe Setup și Deployment, tocmai a terminat lucrul la cea de-a doua versiune a CD-ului cu informații despre cum putem face deployment de sisteme de operare zero touch sau lite touch folosind MDT 2010 și Configuration Manager 2007 SP2.

Deployment CD versiunea 2.0 conține următoarele documente și filmulețe video:

MDT 2010 Lite Touch Deployments (deployment without ConfigMgr 2007 SP2 R2, just the free tools)

- LTI01 – Installing the server for MDT 2010 Lite Touch

- LTI02 – Creating a Windows 7 reference image using Lite Touch

- LTI03 – Deploying a Windows 7 image using Lite Touch

- LTI04 – Dynamic Settings, creating and using the deployment database

MDT 2010 Zero Touch Deployments (deployment with ConfigMgr 2007 SP2 R2)

- ZTI01 – Installing the server for MDT 2010 Zero Touch and ConfigMgr 2007 SP2

- ZTI02 – Creating a Windows 7 reference image using ConfigMgr 2007 SP2

- ZTI03 – Deploying a Windows 7 image using ConfigMgr 2007 SP2

- ZTI04 – Dynamic Settings, creating and using the deployment database

Additional Presentations

- E01 – New features in MDT 2010

- E02 – Upgrading MDT 2008 to MDT 2010

- E03 – Migrating Windows XP to Windows 7

Cel mai tare este faptul că puteți face rost de imaginea iso gratis, cu o simplă înregistrare pe site-ul său: www.deploymentcd.com.

Cum restaurez backup-urile facute cu NTBackup in Windows 7 sau in 2008R2?

Raspunsul e simplu. Nu poti. Microsoft a scos Removable Storage Manager din 7 & 2008 R2, iar tool-ul de aici are nevoie de RSM pentru a functiona.

Workaround ar fi sa folositi o masina virtuala cu un OS cu NTBackup sau Vista/2008 + tool-ul de mai sus, in care sa faceti restore-ul.

PS: si uite asa ajungem sa folosim si acel XP Mode.

Application Whitelisting – Software Restriction Policy

Este protectia de tip antivirus destinata unui sfarsit prematur? Unii specialisti din domeniul securitatii informatice spun ca da, iar dovezile sunt din ce in ce mai multe:

· Numarul de masini infectate cu malware a crescut cu 15% numai in luna Septembrie a acestui an, comparat cu luna August (sursa Panda Security);

· numarul mediu de masini infectate la nivelul intregului glob este estimat la 59% (sursa Panda Security);

· In anul 2008, 85% din totalul breselor de securitate s-a datorat pachetelor malware customizate – nedetectabile de catre sistemele antivirus (sursa Verizon).

Aplicatiile antivirus functioneaza de fapt dupa principiul blacklisting, adica blocheaza accesul la anumite aplicatii/fisiere in functie de o lista identificatori (semnaturi) ai acestor aplicatii. Aceasta inseamna ca orice aplicatie/fisier care nu este in lista va putea fi rulata/accesat, orice cod de tip malware nou aparut va putea infecta sistemele pana cand producatorii de aplicatii antivirius vor avea o mostra si vor produce semnaturile. Si chiar si atunci pot aparea situatii in care anumite sisteme sa nu primeasca semnaturile datorita unei greseli de configurare.

Cu totul altfel sta situatia in cazul aplicarii principiului whitelisting; in acest caz sunt blocate implicit toate aplicatiile si vor putea fi rulate doar cele dintr-o lista de excluziuni; acest model de securitate este echivalent cu cel folosit in configurarea firewall-urilor – implicit “Deny Everything”.

In ce situatii putem folosi strategia whitelisting? Poate fi folosita in orice situatie in care dorim securitate cat mai buna pe anumite sisteme, dar trebuie luat in calcul ca munca de configurare, testare si administrare poate creste exponential cu numarul sistemelor. Recomand un numar de situatii in care se poate folosi application whitelisting:

· Pentru utilizatorii din anumite departamente (cum ar fi call center, contabilitate, vanzari, etc.) pe a caror statii se foloseste o imagine standardizata a sistemului de operare si care contine un numar de aplicatii necesare preinstalate;

· Pentru servere de aplicatii pe care nu se doreste instalarea de antivirus din motive de performanta;

· Servere cu aplicatii tip legacy pe care nu se doreste instalarea nici unei aplicatii suplimentare sau chiar a patch-urilor de sistem de operare.

Intr-un mediu Windows putem pune in aplicare strategia “application whitelisting” folosind Group Policy, mai exact componenta Software Restriction Policy (SRP).

Inainte de toate va recomand cu insistenta sa folositi un mediu virtual pe care sa testati toate politicile inainte de a le introduce in mediul de productie. De asemeni va recomand sa inventariati toate aplicatiile care vor avea permisiunea de a rula pe masinile pe care doriti sa aplicati politicile. Atentie la scripturile de startup/shutdown si logon/logoff in cazul in care folositi. Nu uitati ca in metodologia de testare sa includeti si scenarii in care sa folositi un cont de administrator (local si de domeniu). Dupa faza de testare folositi un grup restrans de masini ca parte a proiectului pilot.

Iar acum partea practica:

1. Creati un container de tip OU in Active Directory, in care veti avea conturile de computer pe care se va aplica politica SRP.

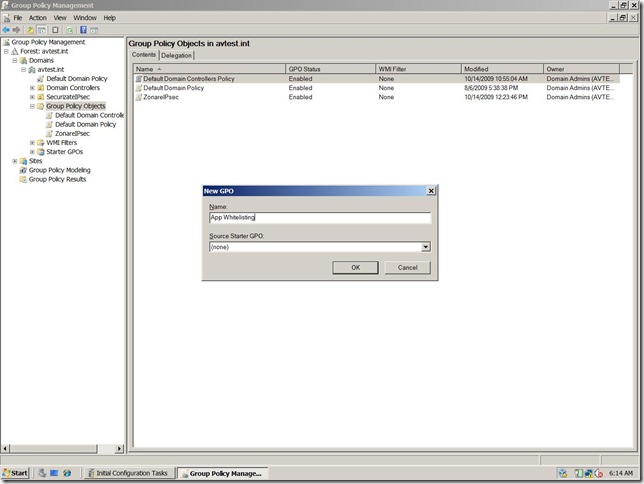

2. Creati o noua politica (GPO).

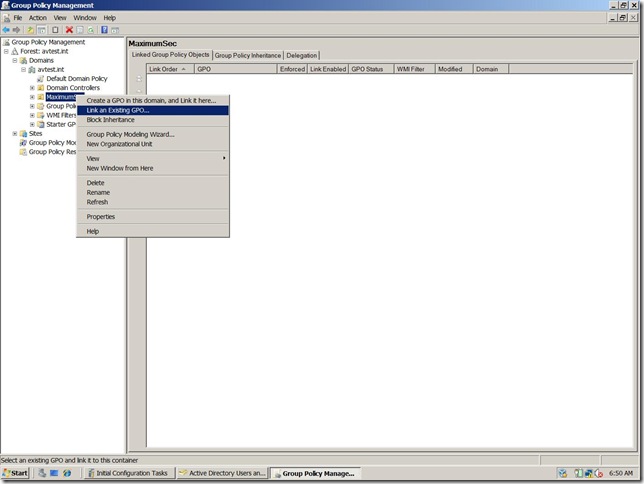

3. Legati aceasta politica de Organizational Unit-ul creat anterior.

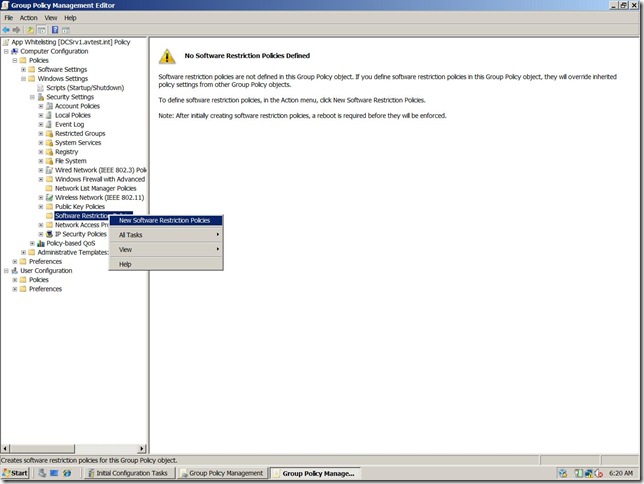

4. Editati GPO-ul (App Whitelisting in acest exemplu) si creati o noua politica de restrictie a aplicatiilor (SRP).

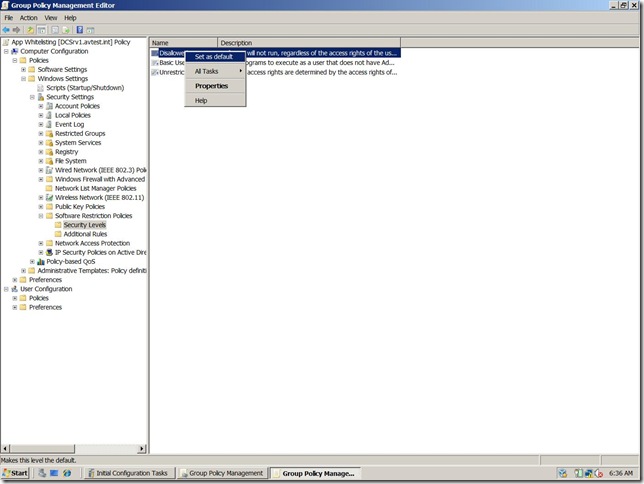

5. In “Security Levels” activati optiunea “Disallowed” – nici o aplicatie nu va putea rula si vom introduce reguli pentru a permite functionarea unor aplicatii.

Ca o paranteza, nivelul implicit este “Unrestricted”, aceasta insemnand ca orice aplicatie va putea fi rulata, dar putem introduce reguli in care sa blocam anumite aplicatii, in acest caz se poate folosi strategia “application blacklisting”.

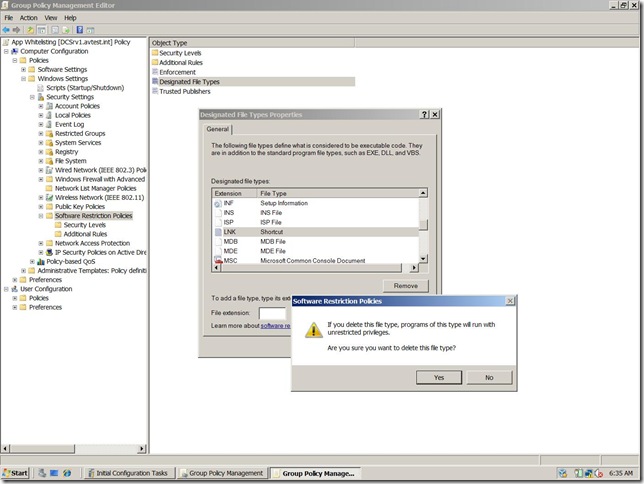

6. Lista “Designated File Types” contine extensiile fisierelor care sunt considerate executabile. Va recomand sa stergeti din aceasta lista intrarea “LNK” pentru a putea folosi shortcut-urile de pe Desktop si din Quick Launch.

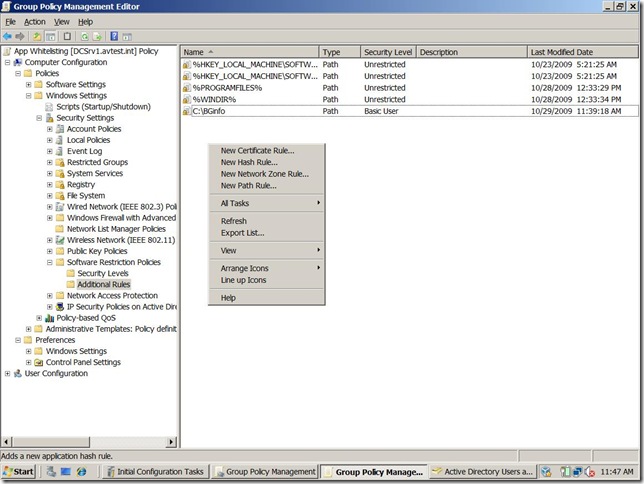

7. In “Additional Rules” introduceti regulile pentru aplicatiile ce doriti sa ruleze pe sistem. Este important sa aveti aici calea in care este instalat sistemul de operare (%WINDIR%) si as sugera si aplicatiile din Program Files (%PROGRAMFILES%). De asemeni va sugerez sa folositi ca Security level “Unrestricted” si sa va asigurati ca utilizatorii folosesc conturi de user si nu au drepturi administrative pe statii.

Se pot folosi patru tipuri de reguli:

– Reguli care folosesc certificatele digitale emise de anumiti producatori, certificate folosite pentru semnatura digitala a aplicatiilor producatorului respectiv. Trebuie luat in considerare ca o regula bazata pe certificatul digital al unui producator va permite rularea tuturor aplicatiilor semnate cu acest certificat.

– Reguli care se bazeaza pe semnatura criptografica de tip hash a fisierului executabil al aplicatiei.

– Reguli in care se introduce calea catre aplicatie, in cazul in care aplicatia nu este in aceasta cale nu va rula.

– Reguli care se aplica numai pachetelor tip “msi” in functie de zonele de securitate din Internet Explorer.

In cazul in care pentru o aplicatie se aplica mai multe reguli, regulile au prioritate in ordinea de mai sus: Certificat, Hash, Path, Zone.

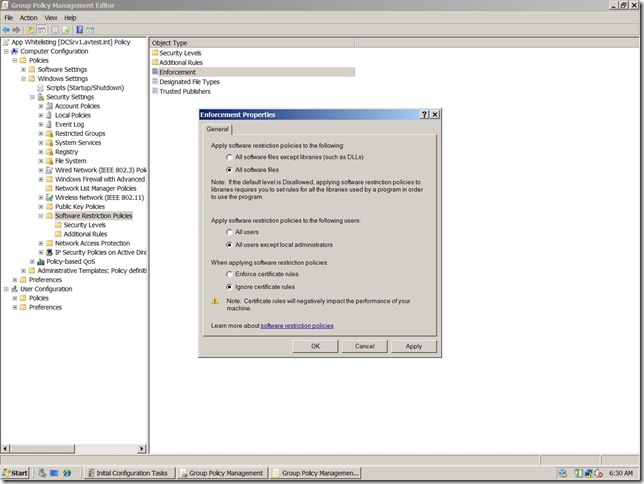

8. Si acum aplicarea politicii pentru toti utilizatorii cu exceptia administratorilor locali:

Atentie! In Windows Vista si 7 chiar si administratorii locali vor rula implicit aplicatiile fara privilegii administrative (vedeti UAC).

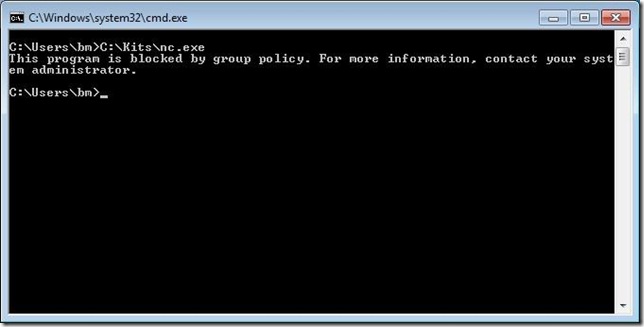

Ce se intampla cand un utilizator incearca sa ruleze o aplicatie care nu este “whitelisted”? Simplu, aplicatia nu va porni.

Cateva reguli suplimentare:

· Pentru sistemele de operare pe 64 de biti va trebui sa mai creati o regula in care sa parmiteti rularea aplicatii din calea “C:\Program Files (x86)”.

· Chiar daca ati exceptat conturile administrative de la aplicarea SRP, in Windows Vista si 7 aplicatiile pornesc fara privilegii administrative; in cazul in care o aplicatie nu ruleaza datorita SRP dati click cu butonul drept al mouse-ului pe executabil si alegeti “Run as administrator”.

“Application whitelisting” este doar un nivel de protectie din strategia mult mai cuprinzatoare “Defense in Depth”; nu va puteti baza 100% pe ea, dar o puteti folosi in paralel cu alte mecanisme de protectie. In aceasta situatie este recomandat sa aveti si o aplicatie de tip blacklisting, cum ar fi antivirusul, desi in aparenta pare redundant. Luati in considerare cazul unui cont administrativ, care este exceptat de la politicile “application whitelisting”; nu de multe ori chiar administratorii au contribuit la raspandirea de cod malware prin instalarea unor aplicatii de pe kituri deja compromise.

Intr-un articol viitor voi prezenta tehnologia Applocker disponibila pentru Windows Server 2008 R2 si Windows 7.

Despre VMWare Workstation 7

Saptamana aceasta s-a lansat VMWare Workstation 7 si pot spune WOW. Numarul versiunii se potriveste perfect cu platforma pentru care se spune ca a fost optimizat – Windows 7. Ruleaza pe x86/x64 si suporta masini virtuale si x86 si x64 (chiar daca l-ati instalat pe un OS x86 puteti avea guest-i x64 – daca si procesorul suporta).

Din ce am scris pana acum in alte posturi nu am reusit sa acopar tot ce se poate face cu VMWare Workstation si nici nu o sa o fac azi. Azi o sa vorbesc doar despre cateva functionalitati “imbunatatite” cu care vine noua versiune.

Presenting VMWare Unity:

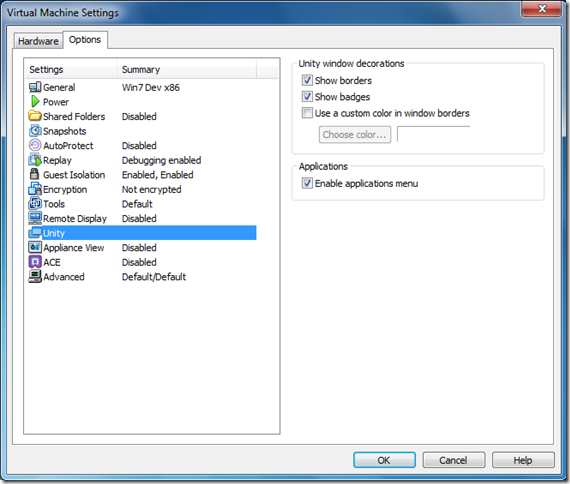

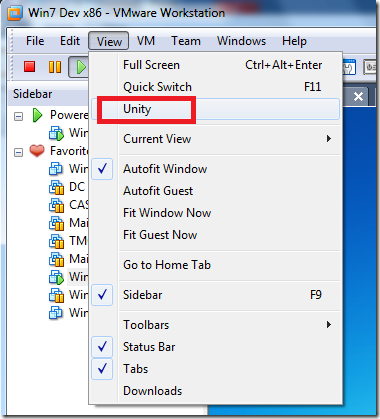

Las surpriza pentru mai tarziu. De aici doar configuram cateva setari pentru unity. Acuma sa-l si activam pentru o masina virtuala pornita:

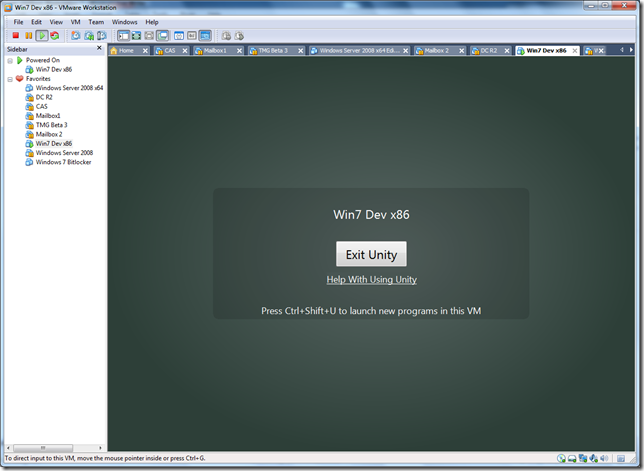

In clipa in care activam Unity, VMWare Workstation se minimizeaza in taskbar. Daca im deschidem din nou putem vedea:

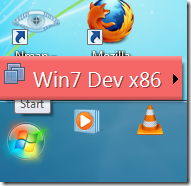

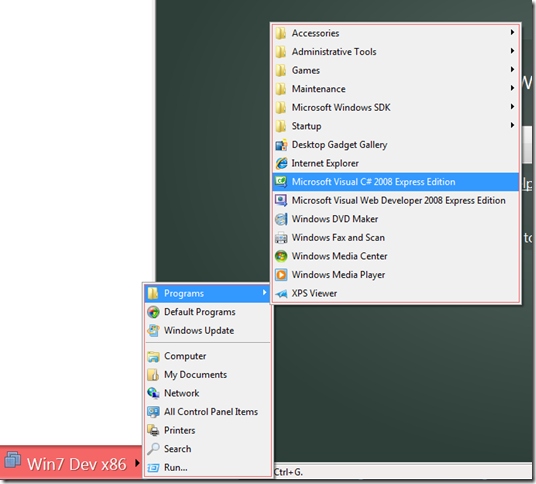

Hmm … ce vrea acest Unity de la noi? Pai daca ne ducem cu mouse-ul in dreptul butonului de start puteam vedea ca aveam ceva in plus:

Este un meniu care corespunde cu meniul de start din masina virtuala. Si acum ca sa explic. Orice aplicatie deschisa in modul Unity imi este prezentata pe desktop-ul host-ului ca si cand ar rula acolo. Marginile ferestrei pot fi setate sa fie de o alta culoare pentru a face diferenta intre aplicatiile care ruleaza in VM sau nu. Asta pentru ca nici nu o sa observati ca rulati o aplicatie dintr-o masina virtuala.

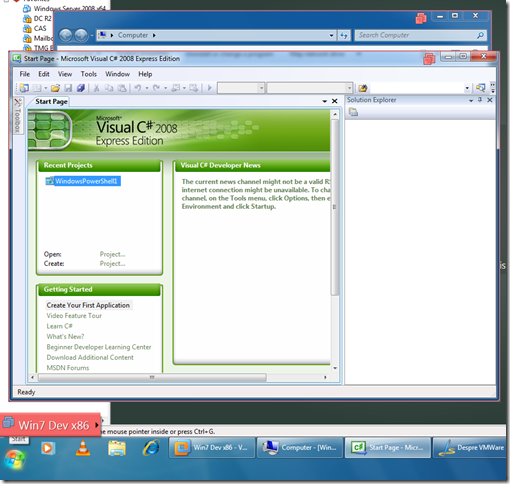

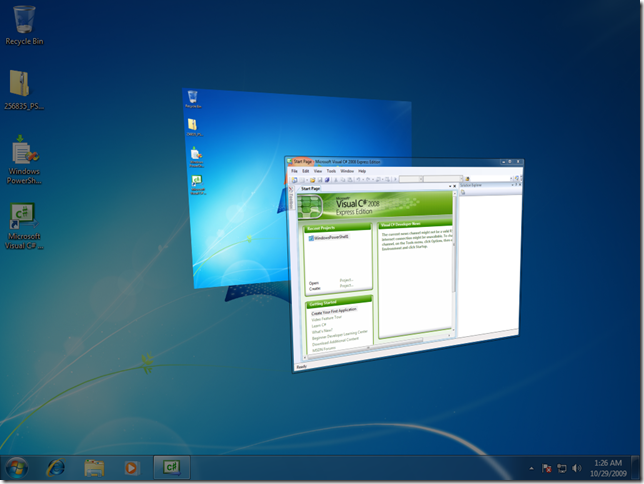

Puteti observa pe taskbar doua aplicatii deschise din VM – Visual C# si un Explorer. Se integreaza perfect cu host-ul, nu? Copy/paste, drag& drop – toate astea merg fara probleme intre host si guest. Si merge si cu Linux (si ca guest si ca host) – netestat de mine. Cred ca si administratorii si dezvoltatorii o sa fie super incantati de aceasta functionalitate.

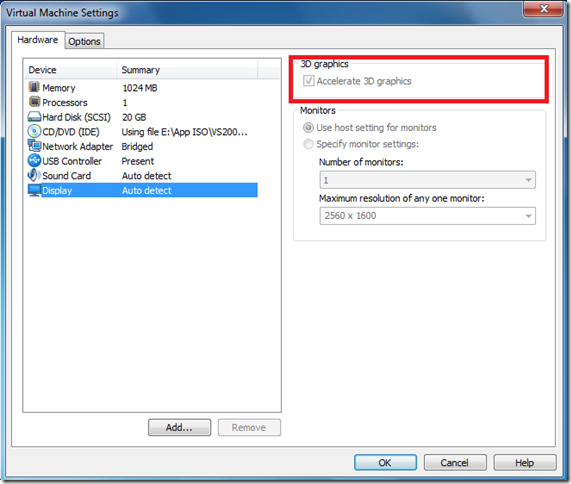

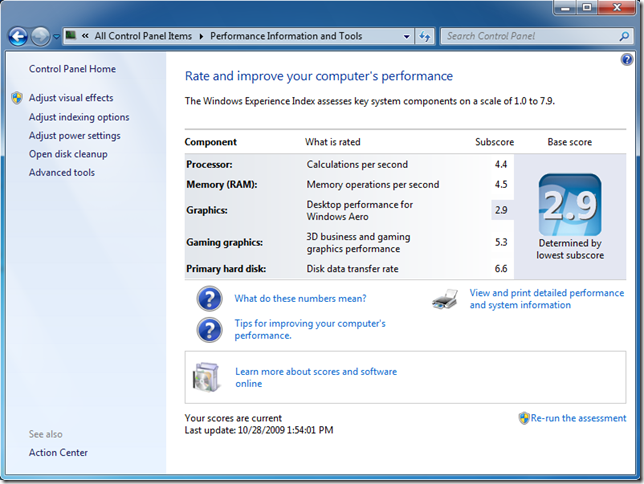

Si asta nu e tot. Acum avem accelerare 3D in VM (cred ca ceva suport era si inainte dar nu se compara cu ce e in versiunea 7). Inca nu am testat cu un joc dar macar imi merge Aero:

Hey! Uite ca merge Aero. Si merge bine, si in full screen si in fereastra. La scorul pe care il am in Windows Experience Index ar trebui rulat si un joc (data viitoare).

Pentru a beneficia de Aero si de suportul 3D imbunatatit e nevoie sa instalati ultima versiune de VMWare Tools. Masinile virtuale create in versiunea 6 merg upgradate la noua versiune de VMWare tools.

Si mai sunt multe alte lucruri interesante – disk encryption, vSphere si ESXi in VM sau suport de pana la 4 procesoare per VM sau 32Gb RAM. Eu sigur nu o sa ajung foarte curand sa am nevoie de as ceva 🙂

Concluzia: Ca intotdeauna VMWare dovedeste ca este lider in domeniul virtualizarii. Acum ramane de vazut ce o sa zica piata. O sa plateasca pentru a sta in fata, sau o sa aleaga o varianta de compromis?

LE: am incercat vreo doua jocuri fara succes (chiar si in Exclusive mode). Mai incerc. Si tocmai am aflat ca ar fi compatibil cu acel XP Mode de pe 7. Adica poti importa acea masina virtuala VPC XP Mode in VMWare 🙂

Update-uri pentru Vista si Windows Server 2008

Ieri au fost publicate cateva update-uri pentru Windows Vista si 2008. Scopul e de a alinia Vista si 2008 cu Windows 7 si 2008R2.

Platform update il gasiti aici:

http://support.microsoft.com/kb/971644

Iar clientul de RDP versiunea 7 (merge si pe XP) aici:

http://support.microsoft.com/kb/969084

Clientul de RDP vine cu imbunatatiri majore gen multiple monitor support, bidirectional audio, enhanced video playback, si … cel mai important … VDI support.

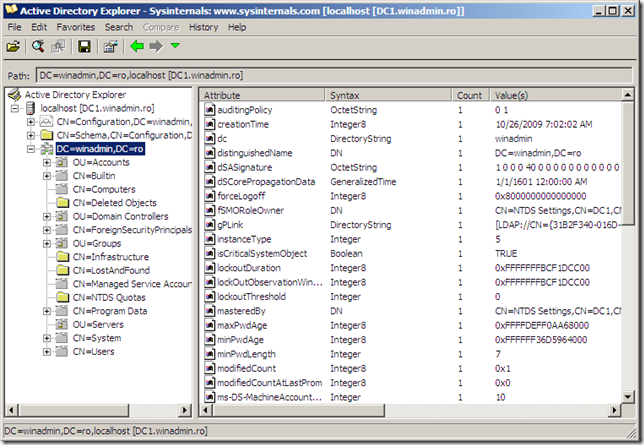

Protecting AD – Active Directory Explorer

Incep seria Protecting Active Directory prin prezentarea unui tool foarte simplu dar si foarte util – Active Directory Explorer. Poate ca ar fi utila combinarea acestui tool cu ADSIEdit si includerea lui in sistemul de operare.

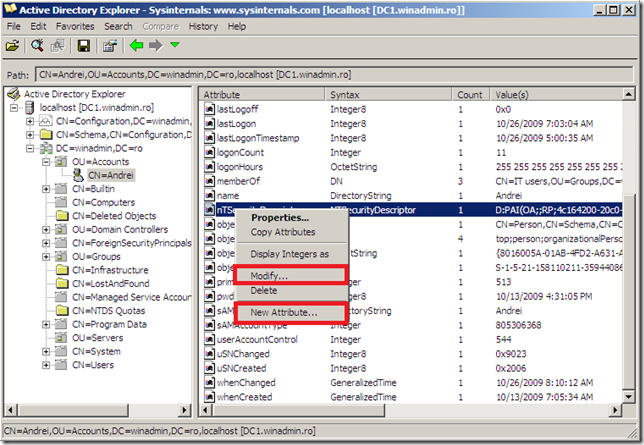

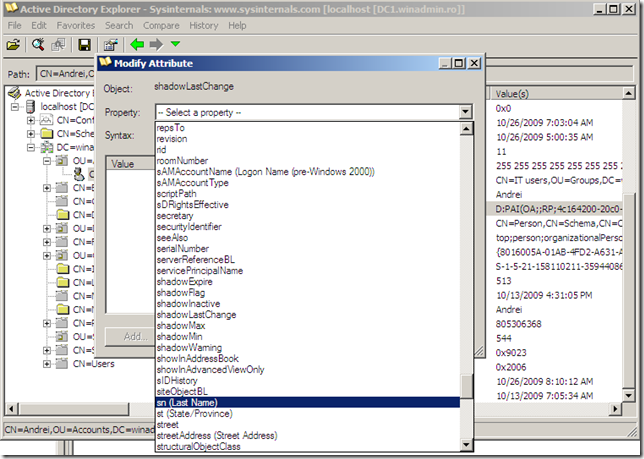

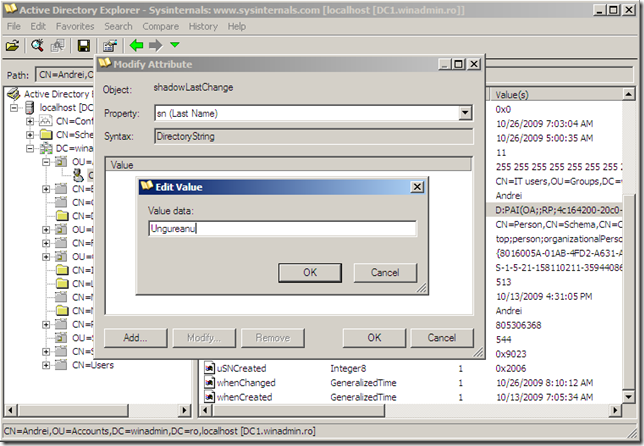

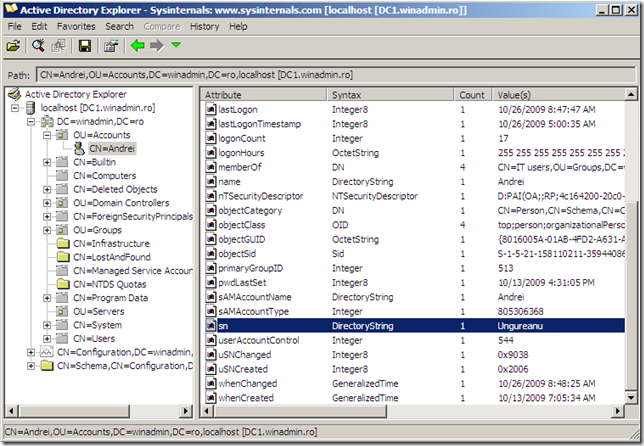

Tool-ul, dupa cum ii spune si numele poate fi folosit in special pentru a vizualiza informatiile din baza de date. Daca ne ducem pe un user account vom vedea toate atributele care au valori. Pentru a edita e putin mai dificil – click dreapta pe un atribut existent si selectam Modify sau New attribute – daca vrem sa editam un atribut care nu a fost populat inca:

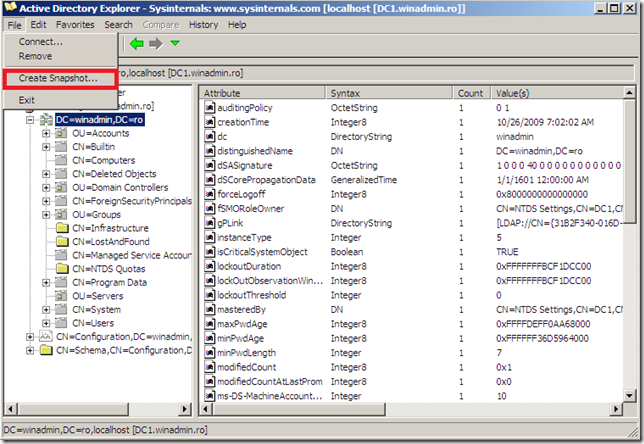

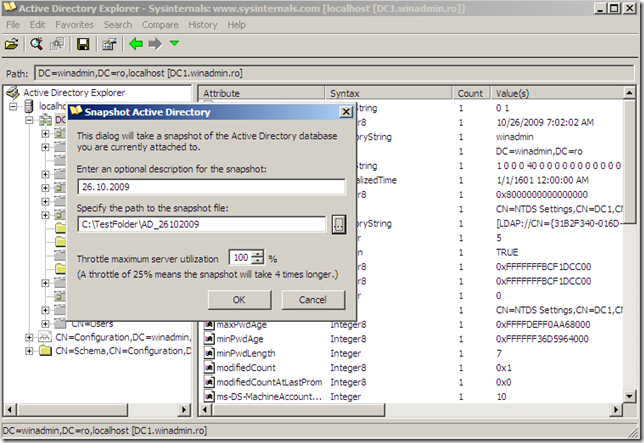

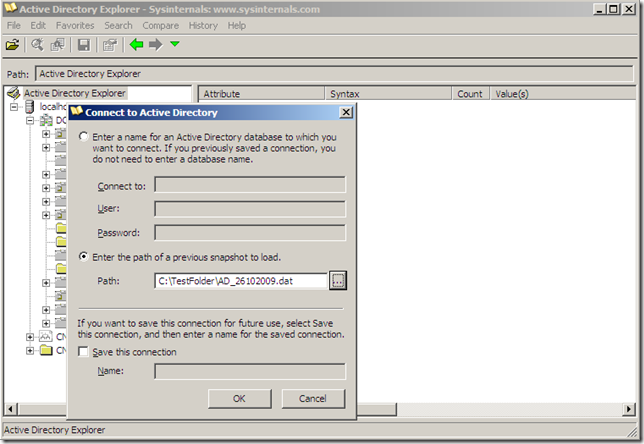

Dar scopul acestui post e de a vedea cum ne poate ajuta acest tool in situatia in care “dispar” anumite date din AD. Si asta e adevarata valoare a lui AD Explorer – snapshot-urile (De la 2008 putem sa facem ceva similar fara acest tool, insa functioneaza diferit si o sa discutam in alt post). So … facem un snapshot al bazei de date

Atentie si la Throttle atunci cand lucrati pe un server pus in productie cu un NTDS.DIT destul de mare (in special in tipul orelor de program).

Ok, acum ca am facut un snapshot (care este o imagine a AD-ului la momentul in care a fost facuta) sa incercam sa gandim un scenariu in care ne putem folosi de acest tool pentru a recupera informatii din AD. Sa presupunem ca un operator de la helpdesk a sters din intamplare numarul de telefon al unui user. Sau poate ca cineva a modificat lista de membri a unui grup si am vrea sa o refacem. Pentru asa ceva nu e nevoie de restore din backup. E mult mai simplu sa facem snapshot-uri ale bazei de date la anumite intervale, dupa care sa refacem informatiile din AD (de mana) pe baza a ce vedem in snapshot.

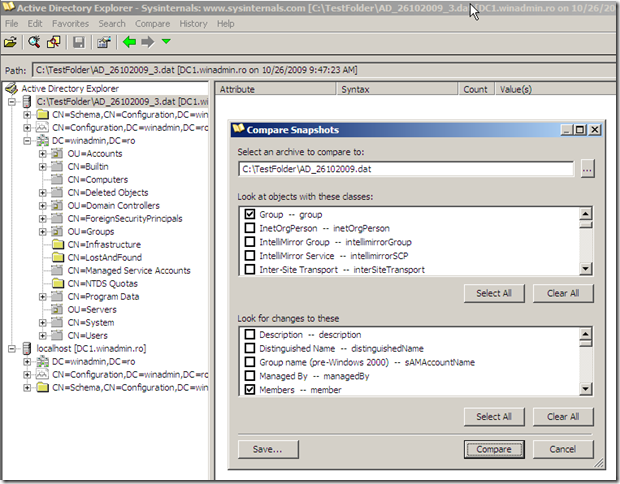

Putem sa vizionam informatiile din snapshot la fel ca si pe cele din copia live. Nu putem face un compare intre copie si live, ci doar intre doua snapshot-uri. Deci pentru compare mai facem un snapshot dupa care incercam compare:

Deschidem primul snapshot, dupa care in fereastra de compare selectam cel de-al doilea snapshot si tipul de obiecte pentru care vrem sa vedem diferentele. Nu merge sa compari doar un anumit obiect:

In cazul de mai sus, era vorba de un grup cu un singur membru. Dupa ce am scos userul din grup, atributul member s-a modificat. In cazul meu imi spune Attribute missing pentru ca atributul este null acum.

Ar mai trebui retinut ca AD Explorer merge rulat si din linie de comanda – asa ca il puteti rula cu task scheduler pentru a face snapshoturi periodice ale AD-ului. Nu uitati si de BACKUP.

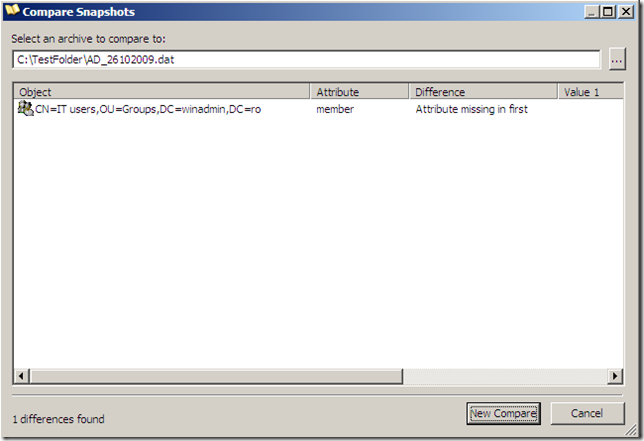

Run Powershell Scripts from GPO

Nou in Windows 2008R2 & 7 putem face deployment la scripturi Powershell (startup sau logon):

Scriptul cu extensia ps1 se copiaza in folderul scripts asociat cu politica si se adauga cu Add, fara powershell.exe in fata.

Pe sistemul meu de test am avut setat deja Set-ExecutionPolicy Unrestricted. Dupa asta am setat sistemul si pe AllSigned si scriptul ruleaza fara probleme 🙂

Windows 7 (and Vista) – Interface improvements

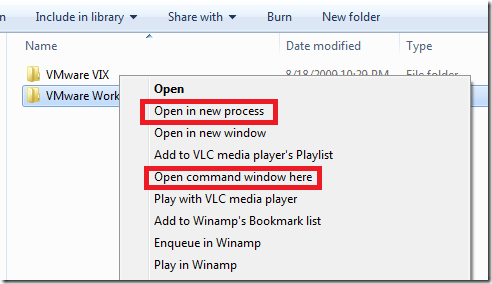

Acum merge fara alte add-onuri sa deschizi un comand prompt acolo unde vrei direct din Explorer. Tot ce trebuie sa faci e sa tii apasat SHIFT + RIGHT CLICK pe folderul unde vrei sa ti se deschida command promptul:

Ce nu le-a iesit, e ca nu il poti deschide ca si proces elevat. Deci daca trebuie sa faci ceva ca Administrator, nu o sa te ajute 🙁

Open in new process e alta optiune noua (numai in Windows 7) – doar ca sincer inca nu i-am vazut utilitatea (imi lipseste imaginatia in momentul asta).

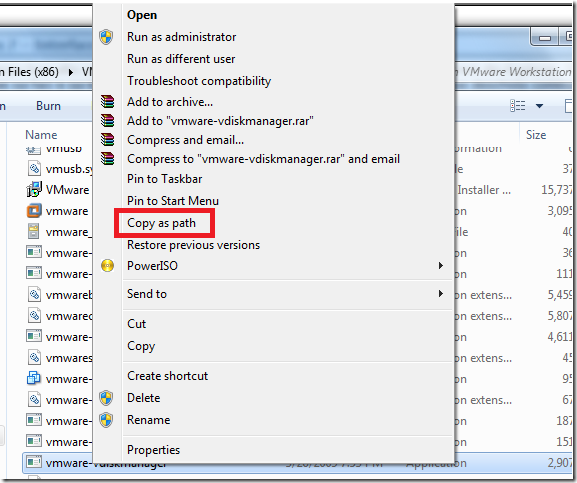

Mai sus puteti vedea inca o optiune care mi s-a parut utila “Copy as path”. Se activeaza la fel - SHIFT + RIGHT CLICK pe fisier si o sa putem obtine calea exacta catre fisier (fara alte workaround-uri ca in celelalte versiuni de Windows).

Mai merge sa facem drag&drop la un fisier sau folder, intr-un command prompt, pentru a vedea calea completa catre acesta.