Forget about Workgroup. We have Homegroup in Windows 7

Homegroup-ul reprezinta probabil una din cele mai utile feature-uri din Windows 7 destinate home user-ilor. Dupa ani si ani si multe versiuni de Windows in sfarsit s-au gandit sa faca ceva sa imbunatateasca modul in care sunt partajate resursele intr-o retea de tip home.

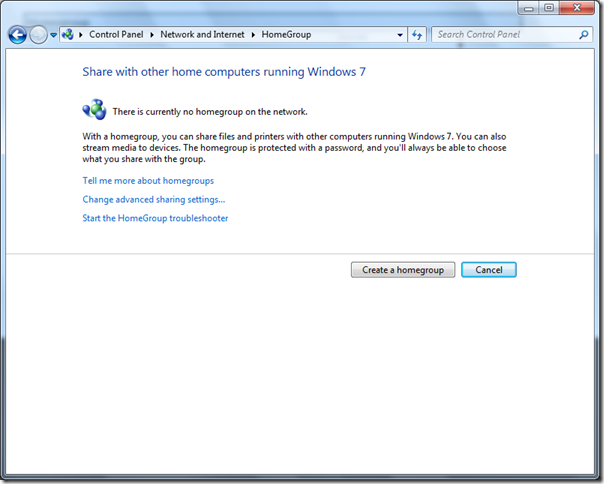

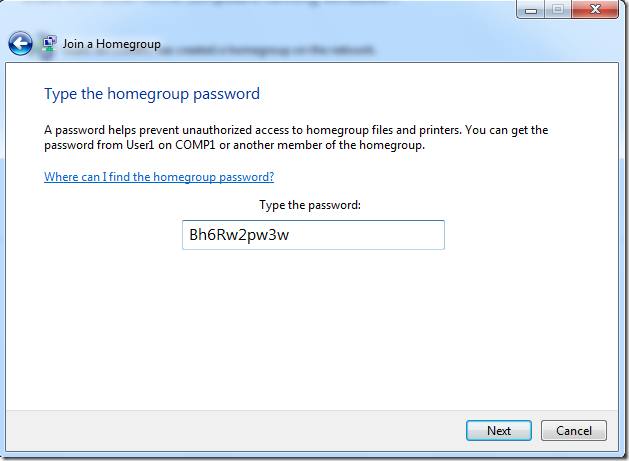

Si asa a aparut homegroup-ul, un model de sharing in care nu mai folosesti user/pass sa te conectezi la resurse ci doar o parola pentru a joina la acel homegroup. Membrii homegroup-ului pot partaja resursele transparent fara a mai fi nevoie de alta autentificare.

Mai jos o sa prezint in imagini cum se configureaza si cum puteti partaja informatii in cadrul unui homegroup.

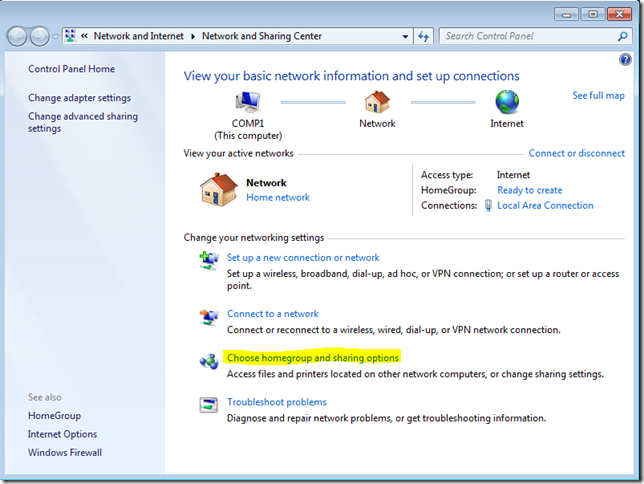

Setam homegroup-ul din Network and Sharing Center.

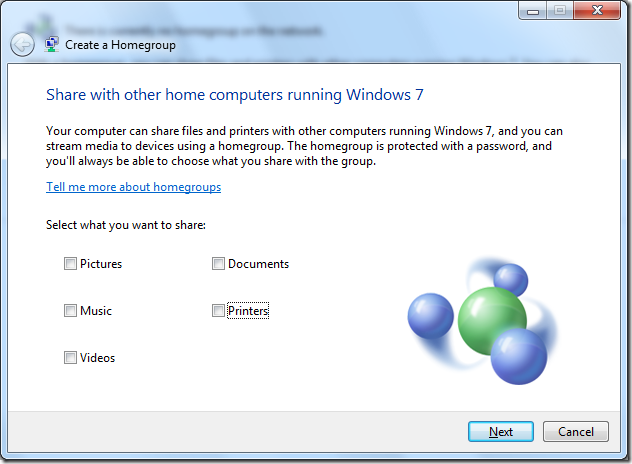

Personal nu imi place sa aleaga Windows-ul ce sa sharuiasca pentru mine, asa ca nu selectez nimic acum.

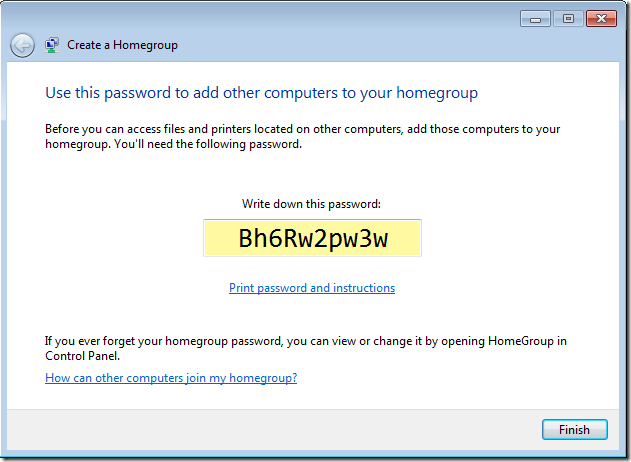

O sa aveti nevoie de parola de mai jos pentru a va conecta cu alte sisteme la homegroup. Parola poate fi vazuta si mai tarziu, sau chiar schimbata in cazul in care securitatea homegroup-ului este compromisa.

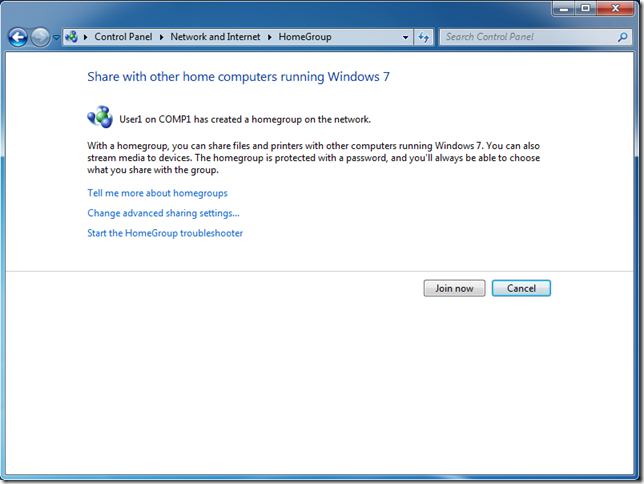

Acum ca am setat homegroup-ul ne ducem pe al doilea calculator si incercam sa joinam la acest homegroup. O facem tot din Network and Sharing Center.

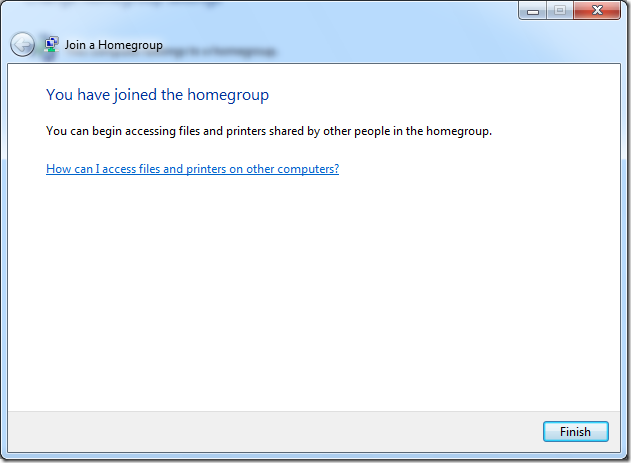

Si cam asta e tot.

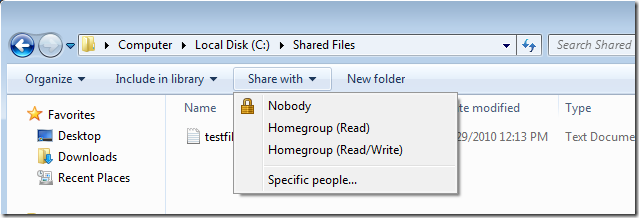

Iata si cum partajam informatia in cadrul unui homegroup:

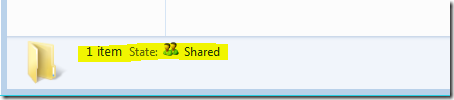

Daca folderul a fost partajat atunci vom observa informatia urmatoare in partea de jos a ferestrei Explorer.

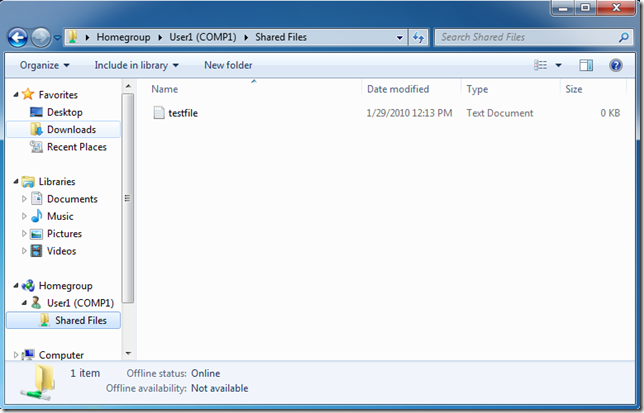

De pe celelalt sistem accesam share-ul accesand optiunea Homegroup care apare in partea stanga in explorer.

In lista sistemelor din homegroup vor aparea numai cele care au ceva partajat. Daca doar le-ati introdus in homegroup fara a si partaja ceva, nu vor aparea.

Voi continua intr-un articol urmator si cu alte detalii despre acest feature. Stay tuned!

Protecting AD OUs from accidental deletion

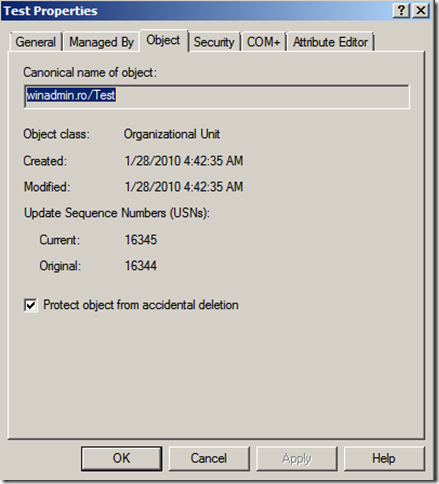

Incepand cu Windows 2008, in consola Active Directory Users and Computers exista o optiune care protejeaza OU-urile de la stergerea accidentala:

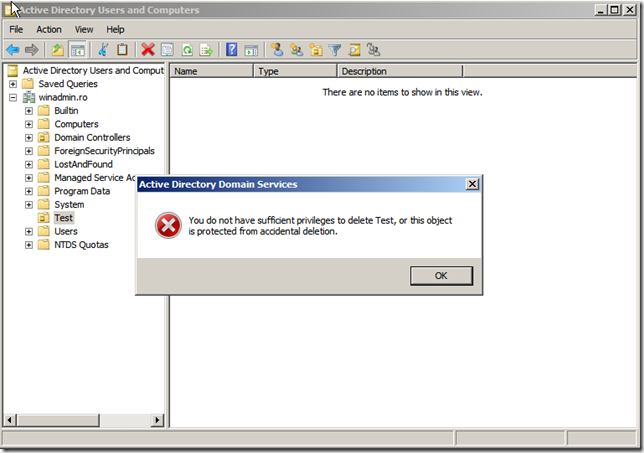

Iata ce se intampla cand vrem sa-l stergem:

Ca sa puteti sterge un OU, trebuie sa debifati “protect object from accidental deletion”. E bine gandita optiunea; am intalnit cazuri in care unii admini au sters containere intregi cu toate obiectele din ele si a trebuit sa apelez la restore din backup.

Dar ce facem daca folosim Windows 2003? Nici o problema, exista solutie si aici.

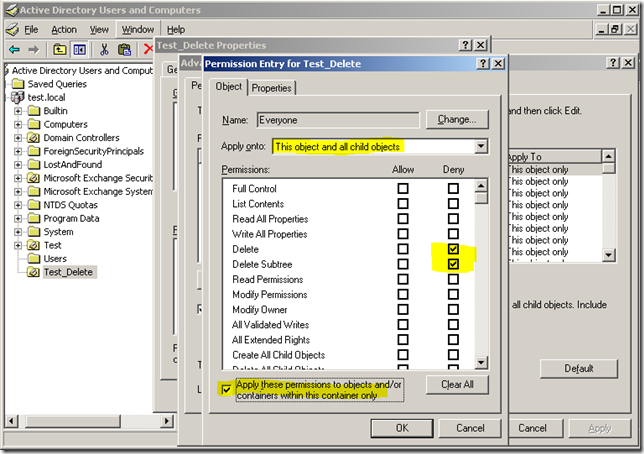

Setam Deny pe Delete si Delete Subtree in Advanced security settings.

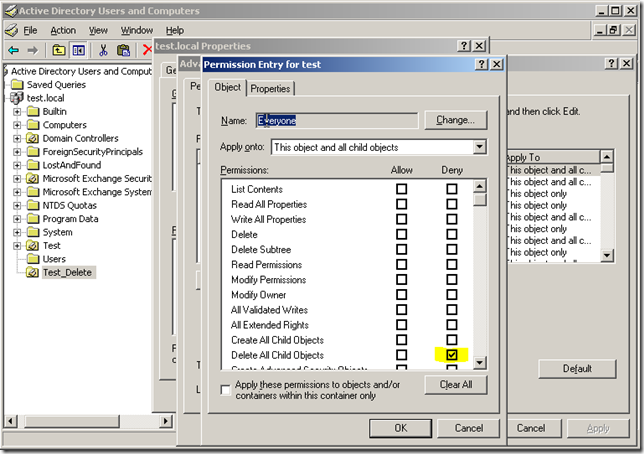

Iar pe containerul parinte (in cazul meu e domain root) setam Deny pe Delete All Child Objects.

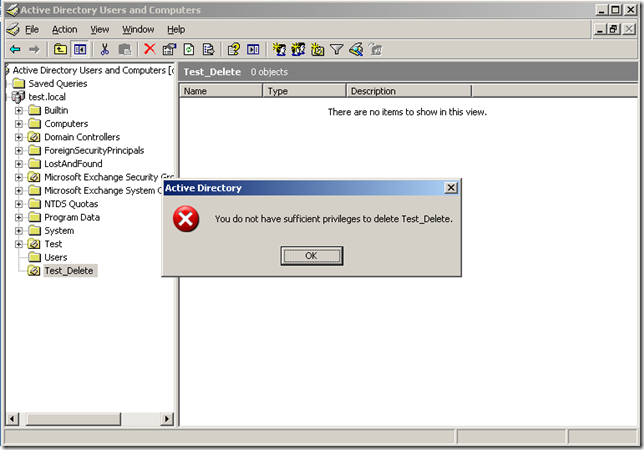

Iata ce se intampla cand incercam sa stergem Organizational Unit-ul.

Operatiunea afecteaza doar OU-ul Test_Delete, fara a afecta obiectele din el (inclusiv OU-uri) si recomand a fi setat pe containerele top level cu foarte multe obiecte.

Despre DNS poisoning.

In ultimii ani am intalnit destul de des termenul DNS Poisoning (DNS Pollution sau DNS Cache Poisoning) si am vazut si ceva security hotfixuri legate de aceasta tehnica. Cineva m-a intrebat de curand cum functioneaza. E o tehnica destul de veche dar interesanta. Sa explicam pe scurt:

1. Incercam sa facem o interogare pe domeniul dnstest.winadmin.ro

2. Serverul autoritar pentru inregistrarea dnstest.winadmin.ro este unul din NS-urile care imi tine zona winadmin.ro

3. Si aici intervine smecheria. Serverul meu raspunde ceva de genu: nu am inregistrarea dnstest, dar am delegat-o catre NS-ul www.google.com. Si ca sa nu te mai chinui ia si IP-ul lui www.google.com si tine-l in cache.

– va imaginati ca IP-ul returnat nu duce in nici un caz la google.

– daca serverul DNS are incredere in raspuns si cachuieste informatia – we are fucked up.

4. Probabil ca nu vom reusi sa accesam dnstest.winadmin.ro dar asta nu e important pentru atacator.

5. Nu are rost sa mai spun unde se vor duce cererile urmatoare catre www.google.com.

Foarte multe servere DNS au fost redirectate in acest fel tocmai pentru ca permiteau recursion. Azi am putea spune ca e destul de safe daca esti patch-uit bine, insa asteptam DNSSEC care o sa rezolve astfel de hibe.

DNS-ul e treaba serioasa. De asta nici nu recomand companiilor sa foloseasca forward catre serverele providerului.

PS: remember China Golden Shield Project?

Environment variables in Windows

Dupa cum probabil stiti, exista doua tipuri de variablie de sistem, user & system. User – sunt vizibile numai in profilul utilizatorului in care sunt definite; si system – accesibile de catre intreg sistemul.

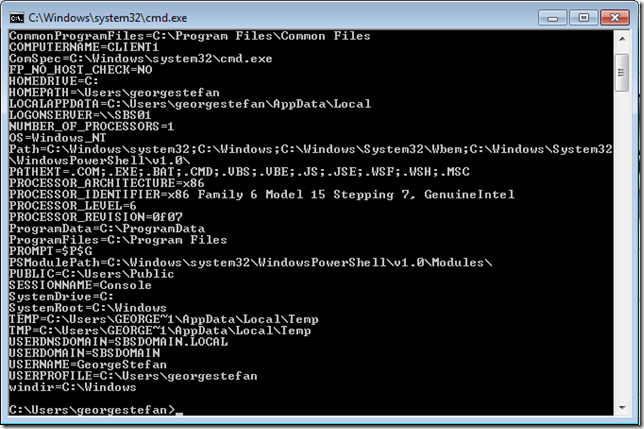

Folosing comanda SET putem vedea toate variabilele la care avem access in sesiunea noastra:

De exemplu variabila LOGONSERVER ne spune ce server ne-a autentificat. In cazul unei statii joinate la un domeniu Active Directory putem vedea DC-ul folosit pentru logon. Altfel apare numele statiei locale.

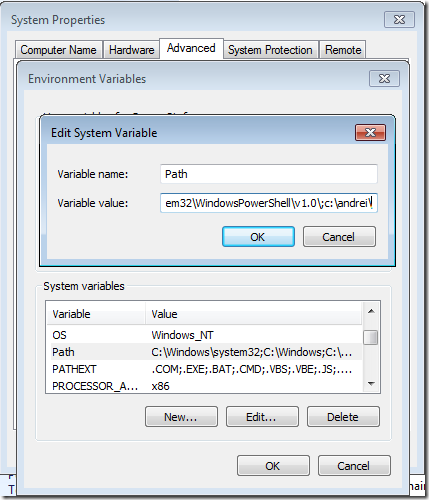

Insa probabil cea mai folosita variabila din lista de mai sus este PATH. Si hai sa incercam sa ii modificam valoarea (de exemplu mai adaugam calea c:\Andrei\). Putem face acest lucru in doua moduri: interfata grafica si prompt. Din prompt se face cam asa:

SET PATH=%PATH%;c:\Andrei\

Insa cea mai buna varianta in Windows de a seta variabilele de sistem este sa folosim interfata grafica:

Si asta pentru a propaga variabilele in sistem. Prin varianta din command prompt, noua valoare va fi vazuta doar in contextul acelui command prompt, insa din GUI schimbarile vor fi vazute de orice proces nou din system. Iar explicatia pentru acest comportament o gasiti aici http://support.microsoft.com/kb/104011 (din prompt nu se trimite acel mesaj catre applicatii pentru a le anunta sa foloseasca noua valoare).

Pentru applicatii care ruleaza folosind conturi system e posibil sa fie totusi nevoie de un reboot.

Si pot sa va mai spun ca unele variabile merg setate din regitry.

System le gasim aici: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Environment.

Iar user: HKEY_CURRENT_USER\Environment

Sunt stocate ca Expandable String Value. Regedit-ul din Windows 7 stie by default de REG_EXPAND_SZ. In versiunile mai vechi era nevoie de regedit32 pentru a edita aceste valori.

Sper ca informatia sa va fie de folos sau macar sa va faca un scurt refresh la capitolul Environment Variables.

PS: mai tine cineva minte Autoexec.bat? 🙂

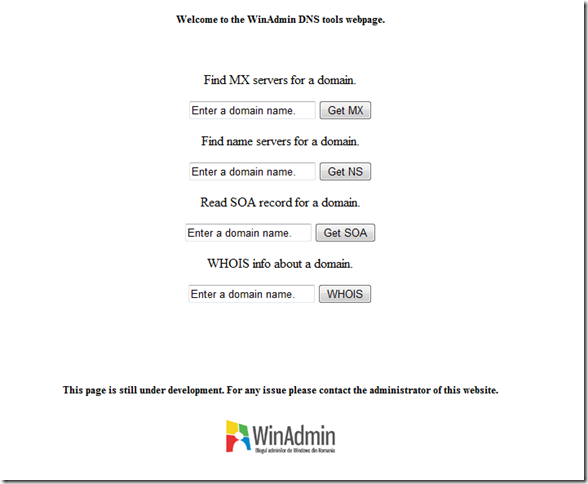

De azi avem si cateva tool-uri DNS online.

Link-ul il gasiti in Navigation bar sau aici:

http://www.winadmin.ro/dnstools/dnspage.php

Ideea era veche si o discutasem pe ITBoard imediat dupa ce se inchisese dnsstuff.com pentru public. Nefiind un mare specialist in php nu am avut timp sa pun online decat cateva tool-uri. Daca doriti si altele imi puteti spune si poate le punem pe pagina.

Sper sa va fie de folos!

Cum sa rulezi Internet Explorer fara addon-uri?

Start –> Run:

iexplore –extoff

Comanda porneste Internet Explorer cu toate addon-urile dezactivate. E utila atunci cand browserul nu mai functioneaza sau se comporta anormal. Am patit-o odata datorita unui addon de nu mai pornea sub nici o forma IE. A trebuit sa rog un coleg sa imi dea Firefox ca sa pot cauta pe net cum il pornesc fara addon-uri 🙂

E bun si pentru scenarii cu malware, insa la cele mai multe nu are efect.

Cum configurez un server DNS sa-mi tina zona? – Part 1

In acest tutorial vor urma pasii necesari pentru a configura si hosta o zona DNS pe un server Windows. Configurarea zonei DNS este primul task care trebuie facut atunci cand vrem sa hostam un website. Prima parte din tutorial este specifica domeniilor RO (achizitionate de la RNC – www.rotld.ro), insa principiul este cam acelasi pentru orice zona DNS.

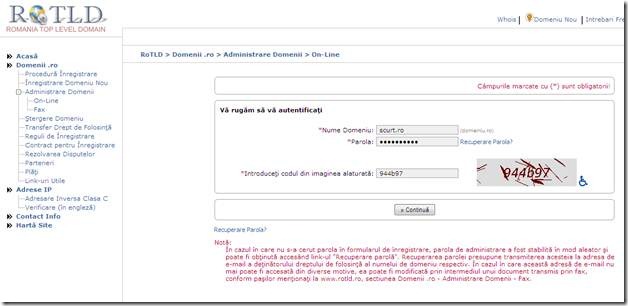

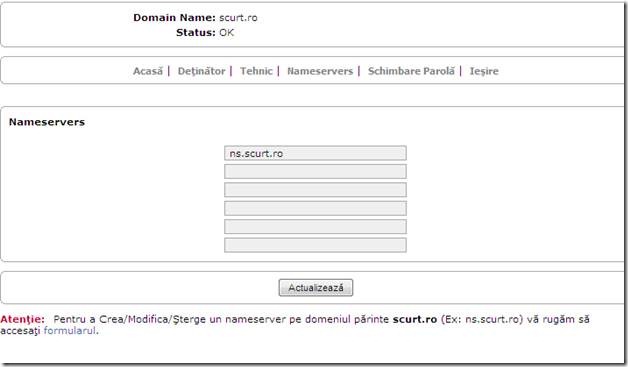

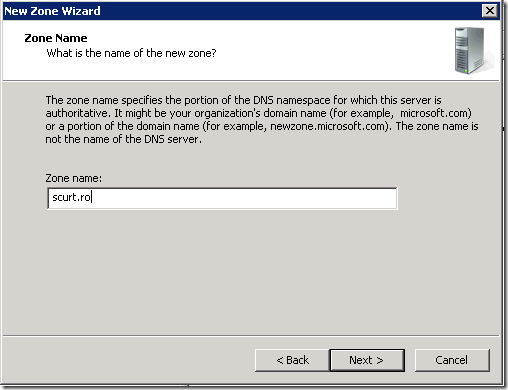

Considerand ca ati achizitionat domeniul scurt.ro de la RNC si ati primit datele de conectare pe www.rotld.ro :

1. Logati-va la ROTLD, www.rotld.ro, si intrati in Administrare Domenii=>Online

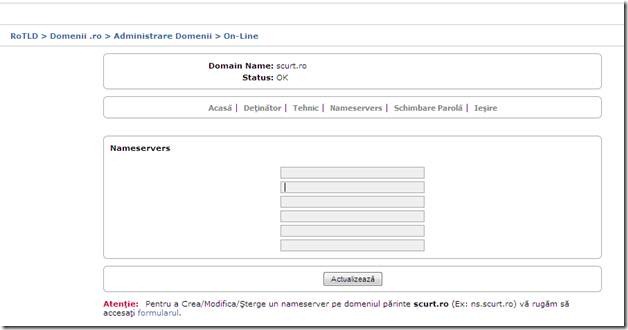

2. Va duceti la NameServers

3. Acolo vedeti jos “formularul “ – apasati si definiti nameserver-ul (poate fi NS ca in exemplu sau altceva – atentie ca trebuie sa se potriveasca cu inregistrarea NS din zona; o sa vedem mai tarziu in tutorial)

4. Acum revenim la nameserver si punem ns.scurt.ro

5. Primim mesajul “Actualizarea a fost facuta cu succes!”

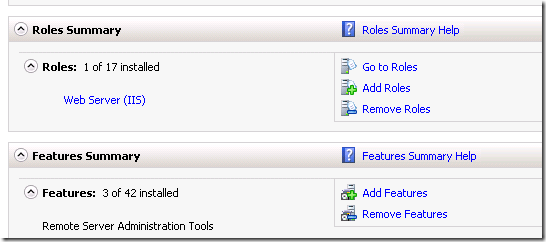

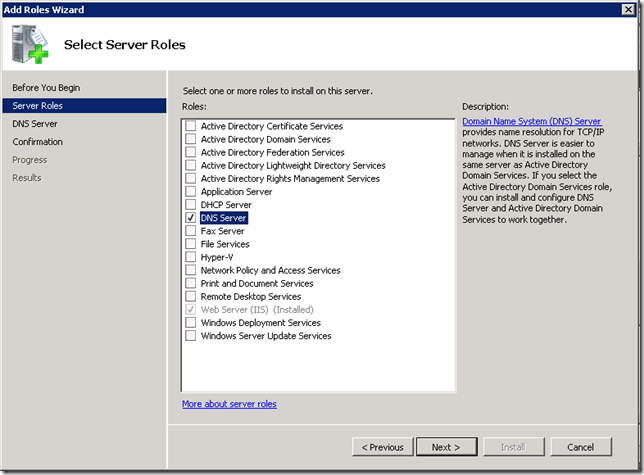

Acum ca am terminat de setat nameserverul la RNC e timpul sa setam zona DNS si pe serverul care o va hosta. In exemplul nostru vom folosin un Windows Server 2008. Inainte de toate trebuie sa instalam serviciul DNS (folosim consola Server Manager).

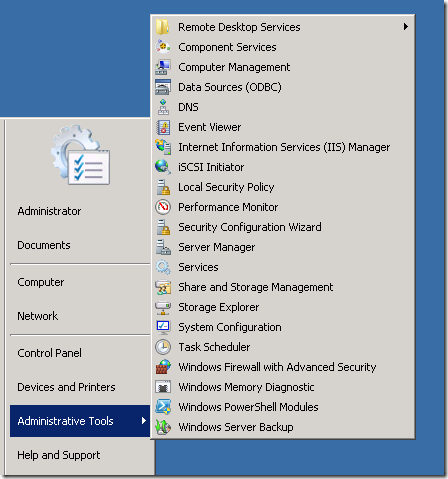

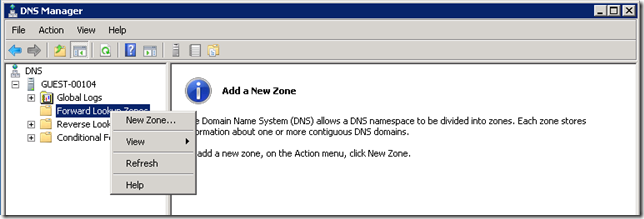

Deschidem consola DNS din Administrative tools:

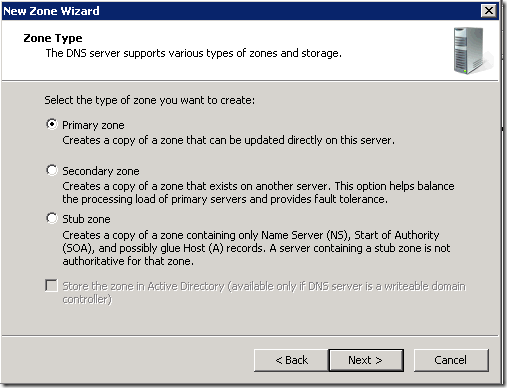

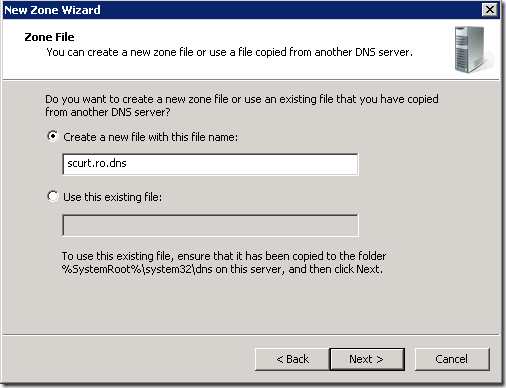

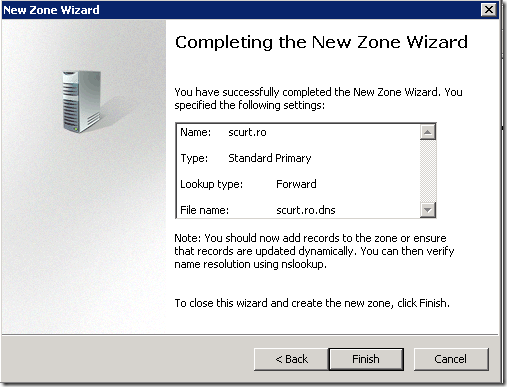

Definim zona exact ca in screenshoturile de mai jos:

Fiecare zona va fi stocata intr-un fisier local pe disk cu numele numezona.dns. Acesta poate fi folosit si pentru a muta zona pe un alt server.

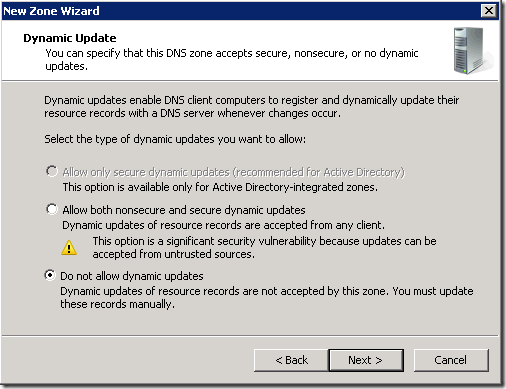

Pentru zonele expuse in Internet nu este recomandat sa setam Dynamic updates.

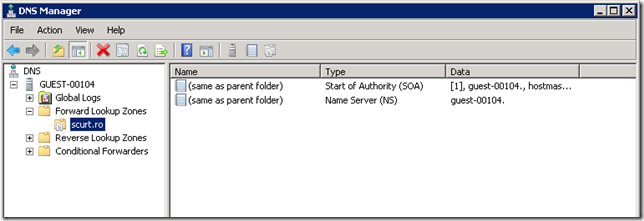

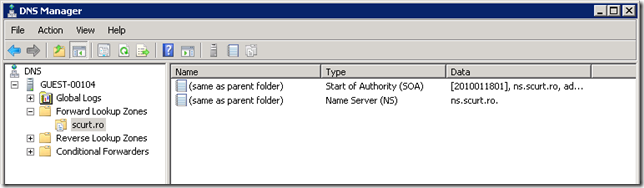

Asa arata zona dupa configurare. Bineinteles ca nu o putem lasa asa si trebuie sa o “aranjam” putin.

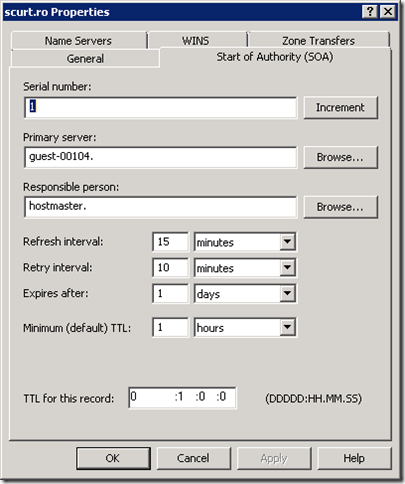

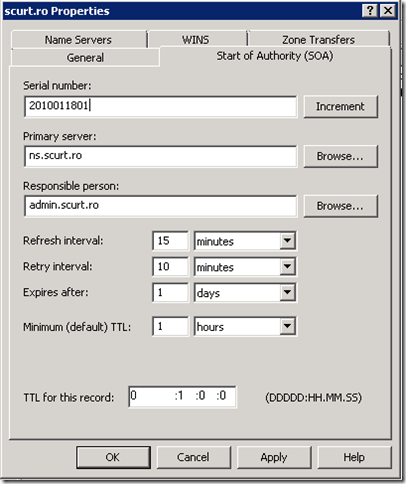

In “properties” pe zona gasiti tab-ul Start of Authority. Acesta este responsabil pentru configurarea inregistrarii SOA din zona.

Majoritatea administratorilor lasa informatiile de aici nemodificate. Wrong. Trebuie completate ca in exemplul de mai jos. Serial number ar trebui sa respecte urmatoarea regula: YYYYMMDDNN (an/luna/zi/numar modificare).

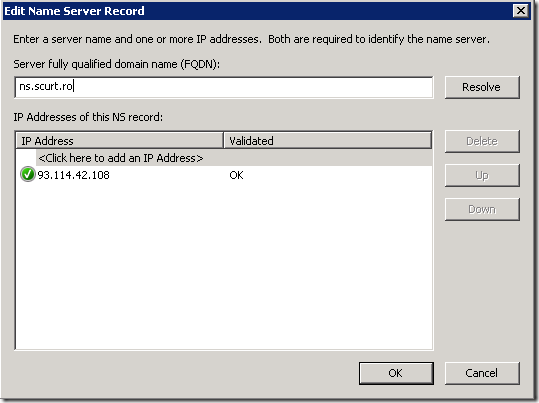

Windows-ul automat adauga numele serverului ca NS in zona. Acesta trebuie corectat si puse informatiile care sunt relevante pentru cei ce acceseaza zona din internet.

Adaugam numele serverului care l-am definit ca NS la RNC; IP-ul este chiar IP-ul serverului pe care ne aflam.

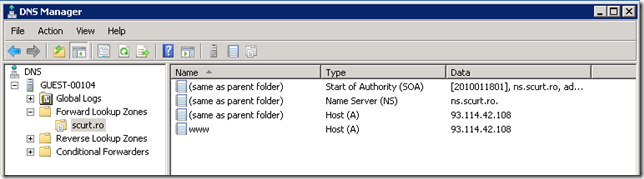

Si asa arata zona acum.

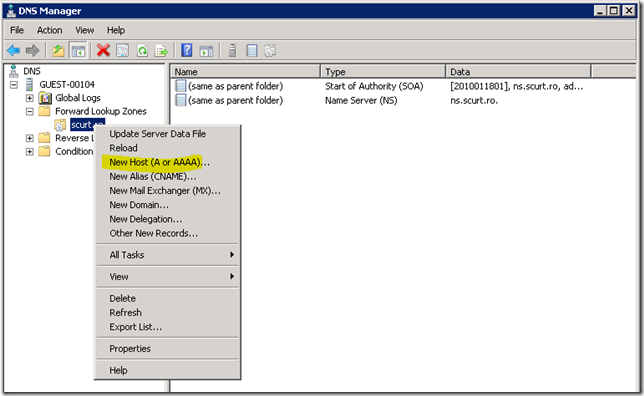

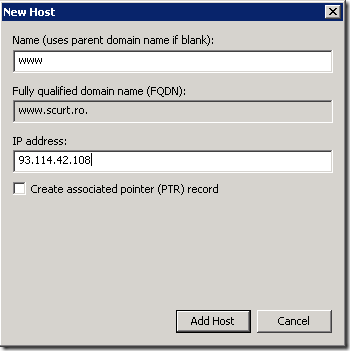

E cazul sa cream inregistrari in zona. Deja exista NS (am definit-o mai sus ca nameserver).

Mai adaugam o inregistrare dar la nume lasam blank. Aceasta este folosita pentru cazul in care vrem sa accesam websiteul folosind doar “scurt.ro” (fara nici un alt hostname in fata, gen www.scurt.ro).

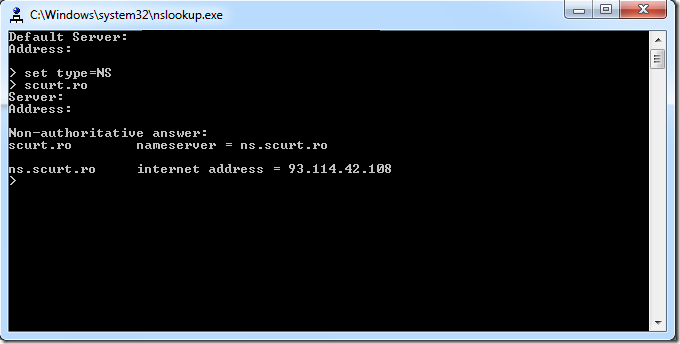

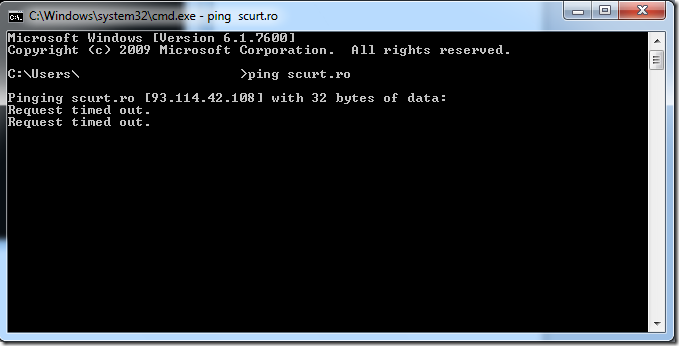

Acum ca am creat inregistrarile e timpul sa testam ce am setat:

Din cate se poate vedea nameserverul este vizibil in internet si putem rezolva si inregistrari in zona.

Nota: Request timed out la ping nu are nici o relevanta in cazul nostru. Am vrut doar sa rezolvam numele scurt.ro la o adresa IP.

In partea a doua vom discuta si despre alte inregistrari din zona DNS si ceva setari specifice IIS in cazul in care ne hotaram sa hostam un website.

Nota: Articolul este scris la initiativa lui Andrei Ignat.

End of life for Windows 2000

Odata si odata trebuia sa se intample. Au trecut mai mult de 10 ani de cand a fost lansat si au trecut atat de repede. Cele mai multe lucruri pe care le-am invatat legat de Windows Server au fost de pe vremea lui 2000 si se aplica in continuare chiar si azi. Dar:

It’s the end. Daca nu ai foarte multi bani in buzunar ca sa iti asiguri suport pentru Windows 2000, e momentul sa te gandesti serios sa il inlocuiesti. Why, pentru ca nu or sa mai apara nici macar security hotfix-uri. Si din cate am vazut vulnerabilitatile majore afecteaza cam tot ce a aparut de la 2000 incoace.

Sa vedem totusi daca pana in Iulie se schimba ceva. Sunt sigur ca multa lume o sa sara la gatul lor si o sa mai ceara o perioada de gratie.

Cum restaurez un GPO care a fost modificat?

Cum restauram un GPO (Group Policy Object)? Considerand cazul in care GPO-ul nu mai poate fi citit sau setarile lui au fost modificate si sunt eronate. Simplu. Din backup,nu?

Ei, dar nu e chiar asa de simplu. Hai sa vedem mai intai ce optiuni avem.

1. GPO-ul era documentat, asa ca il pot sterge si reface de la zero folosind setarile din documentatie (care documentatie? 🙂 )

2. Incepand cu Windows 2003, Group Policy Management Console are si optiune de a face backup la GPO-uri. Restauram folosind backup-ul facut cu GPMC.

3. Restauram folosind un system state backup de pe un domain controller.

Si acum e partea interesanta. Cazul numarul 3. Sa restaurez tot system state-ul pentru un GPO? Nu. Doar GPO-ul. Pasii sunt urmatorii:

– restore de system state; dar in alternate location. Adica intr-un folder temporar, undeva pe server (de preferat DC; nu e recomandat ca informatiile din system state sa plece de pe domain controller)

– cu GPMC aflam GUID-ul GPO-ului

– in locatia in care am facut restore la system state cautam folderul policies din sysvol. Atentie ca aici nu mai are exact structura care o stim de pe domain controller. E posibil ca locatia sa fie de forma d:\temp\sysvol\c_\windows\sysvol\domain\policies\. Copiem continutul politicii din folderul cu GUID-ul gasit mai sus.

– acum ca am localizat politica dupa GUID, tot ce trebuie sa mai facem este sa stergem continutul folderului din SYSVOL si sa copiem continutul din backup (un simplu paste la ce am copiat mai sus).

Si cam atat … nu restart de DC-uri sau alte avioane cum am vazut prin alte articole pe net.

PS: cred ca un titlu bun era si GPO Rollback.

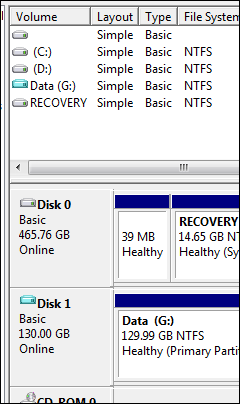

Cum atașăm un .vhd în Windows 7 sau Windows Server 2008 R2

De curând am avut o mare problemă. Aveam un fișier .vhd de 130 GB de pe un server virtual cu date importante pe el și nu puteam să-l deschid cu nimic.

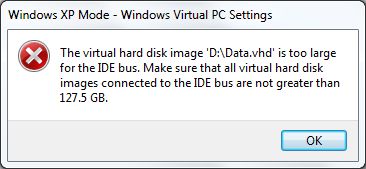

Am încercat să adaug fișierul ca un disk separat la un o mașină cu Windows Virtual PC. Eroare. Windows Virtual PC nu suportă fișiere VHD mai mari de 127.5 GB. Mdaa…

Și parcă auzisem pe undeva că Windows 7 și Server 2008 R2 au suport nativ pentru imagini VHD și am zis să caut mai multe detalii. Și am găsit 🙂 M-am inspirat dintr-un articol care îți spune cum să creezi și atașezi un fișier VHD în Windows 7: http://technet.microsoft.com/en-us/magazine/ee872416.aspx.

În mare parte, pașii sunt următori:

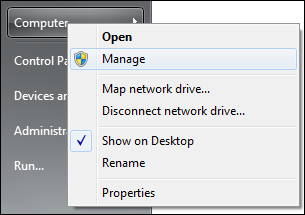

- Click dreapta pe Computer și alegem Manage.

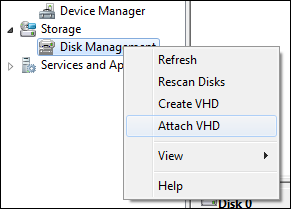

- În Computer Management selectăm Disk Management.

- Facem click dreapta pe Disk Management și alegem Attach VHD.

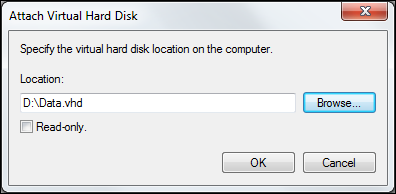

- Selectăm fișierul dorit și apăsăm butonul OK.

- Se va instala un driver foarte repede și cât ai clipi avem încă o ”partiție” în Computer.

O să observăm că iconița este de altă culoare pentru că este un fișier VHD.

Dacă dorim să închidem fișierul, facem click dreapta pe Disk 1 și selectăm Detach VHD.

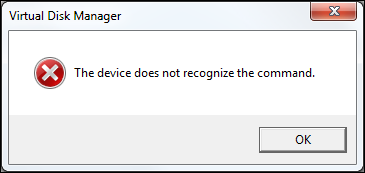

Se poate face acest lucru și folosind Safely Remove Hardware and eject Media dar nu recomand această metodă pentru că data viitoare când o să atașați fișierul VHD o să primiți eroarea de mai jos:

Puteți adăuga fișierul doar după restart.