Fisiere PST accesate via network.

M-am mai lovit si in trecut de problema asta si de fiecare data am zis ca nu recomand, asta pentru ca stiam ca accesarea PST-ului peste retea merge foarte prost si din cand in cand se mai si corupe. Intamplator astazi am dat de un articol care spune ca nici macar nu este suportat acest scenariu.

http://support.microsoft.com/default.aspx/kb/297019

http://blogs.technet.com/askperf/archive/2007/01/21/network-stored-pst-files-don-t-do-it.aspx

Asa ca ii rog pe cei care tot gasesc motive pentru a tine PST-urile pe shareuri sa citeasca articolele de mai sus.

Exchange 2010 – Mail Tips

Mail Tips reprezinta un nou set de functionalitati in Exchange 2010 care imbunatatesc experienta utilizatorului si sunt utile pentru a evita unele emailuri inutile.

Aceste functionalitati sunt disponibile pentru userii care folosesc OWA (Outlook Web Applications; oare ce era in neregula cu vechea denumire Outlook Web Access?) sau Outlook 2010.

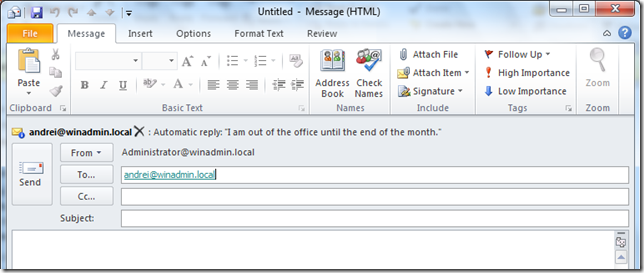

O arat cum functioneaza Mail Tips printr-un scenariu foarte simplu. Trimiterea unui email la un user care are setat Out of the office. Inainte sa apuc sa trimit emailul (de fapt asta se intampla la cateva secunde dupa completarea adresei de email in Outlook), clientul de mail ma avertizeaza ca acel user are Out of the office setat, deci e posibil sa nu fie la birou si atunci mailul meu sa fie trimis degeaba.

Alte exemple in care ajuta Mail Tips: trimiterea unui mesaj unui user cu mailbox-ul plin; mesaje cu atasamente care depasesc limitele setate de administrator, sau mesaje trimise unui recipient care are “delivery restrictions” setat.

MailTips mai avertizeaza utilizatorul si atunci cand se trimite un email catre o lista cu mai mult de 25 de membri. Inca un avertisment bine venit este acela de Reply-All BCC – atunci cand dai reply all la un mesaj in care adresa ta era initial in BCC.

Aceste MailTips-uri pot fi customizate la nivel de organizatie sau la nivel de recipient in Exchange, dar mai multe despre asta in alta zi .

Lista de discutii

In caz ca nu ati observat avem si o lista de discutii. Puteti sa folositi lista pentru discutii legate de articolele publicate pe site. Cateva detalii despre abonare aici. E de preferat sa aveti un cont de Gmail.

PS: nu abuzati de acest feature.

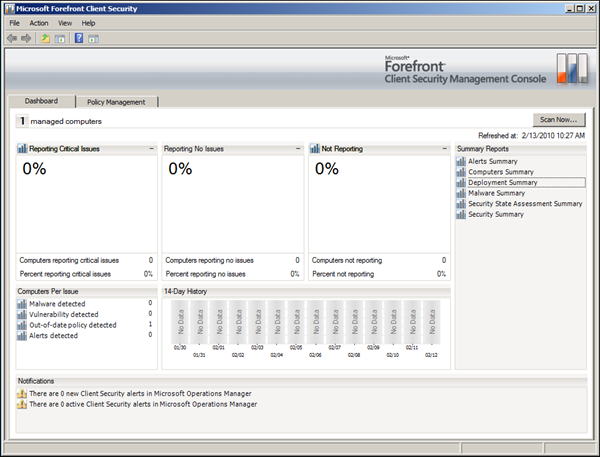

Forefront Client Security – Installing

În articolul trecut am instalat și configurat toate cele necesare pentru a continua cu instalarea Forefront Client Security.

Instalarea, în mare parte, se face cu Next-Next și introducerea unor detalii mici. O să public mai jos doar pozele la pașii unde trebuie modificate anumite lucruri sau e ceva de comentat, în rest mergem pe setările implicite.

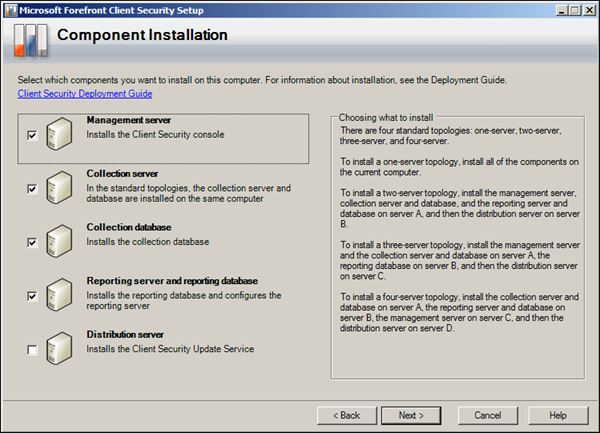

Primul pas la care ne oprim, este alegerea rolurilor pe care le vom instala. După cum știm, FCS poate fi instalat doar pe hardware x86, oficial. Neoficial, Distribution Server (practic un WSUS) poate fi și pe un server x64. Acest rol nu face altcevadecât să forțeze WSUSul să facă o sincronizare la fiecare oră. Și cum acest lucru poate fi setat din WSUS, Microsoftul neoficial suportă WSUSul instalat pe un server x64. Neoficial, pentru că, acum ceva timp echipa de produs a anunțat pe blogul său că FCS poate folosi un WSUS instalat pe x64 dar documentația produsului nu a fost actualizată cu acest mic detaliu.

Deci dacă aveți un WSUS instalat pe un server x64, nu instalați acest rol pe serverul respectiv. Doar modificați manual numarul de sincronizări pe care le va face WSUSul ținând cont de faptul că pe zi apar maxim 3 definiții pentru FCS.

Deci selectăm toate rolurile în afară de Distribution Server.

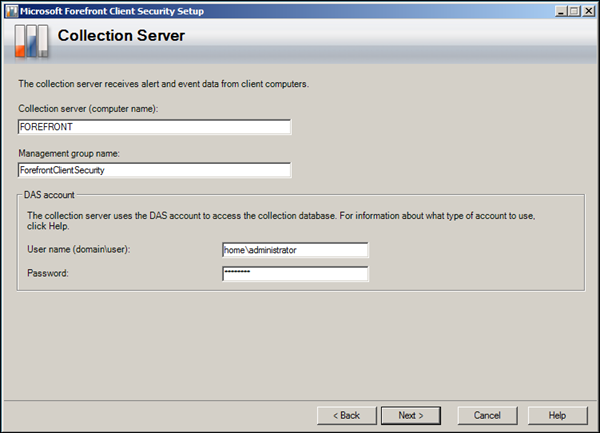

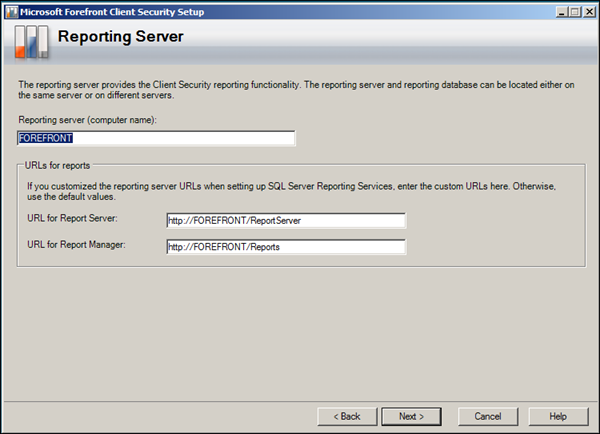

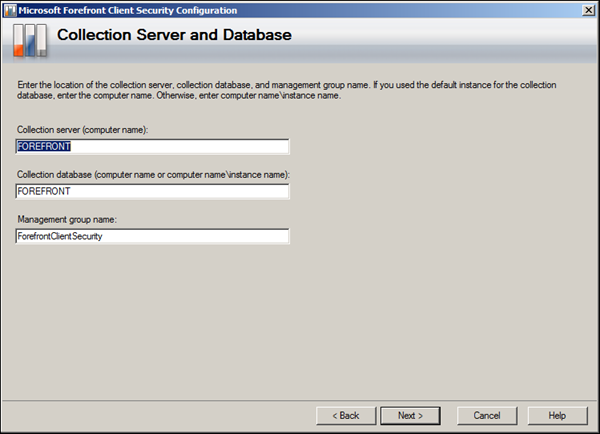

La pasul următor alegem serverul pe care avem instalat SQL-ul și pe care se va instala MOMul. În cazul meu serverul se cheamă Forefront.

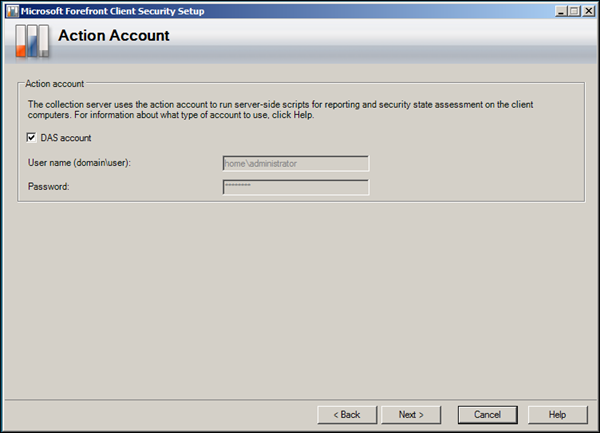

Management group name îl voi lăsa implicit și o să specific doar un utilizator de domeniu care are acces read și write la SQL server.

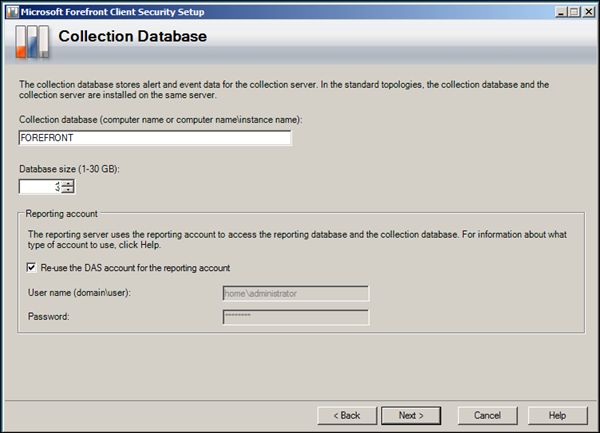

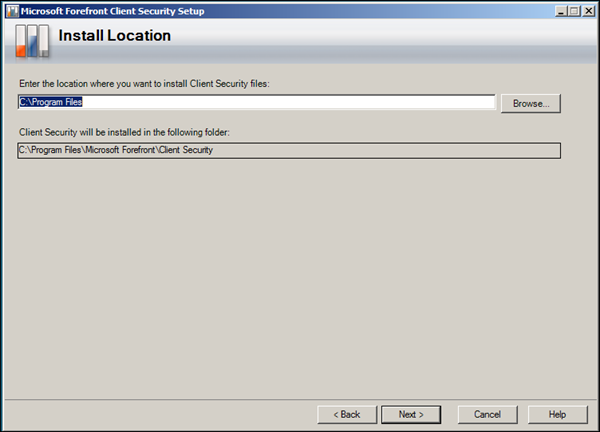

În pagina următoare specificăm serverul pe care se va instala baza de date a FCS. Eu am modificat dimensiunea bazei de date pentru că nu am nevoie de 15 GB pentru ea.

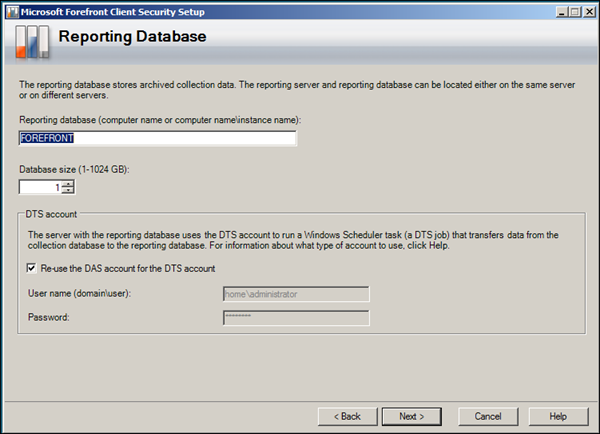

Pe pagina următoare nu modificăm nimic.

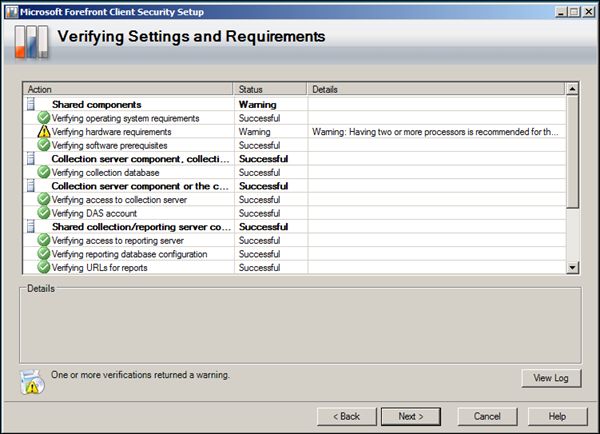

Se verifică dacă sunt îndeplinite cerințele software și hardware. În cazul meu, nu e o problemă gravă deci pot să continui.

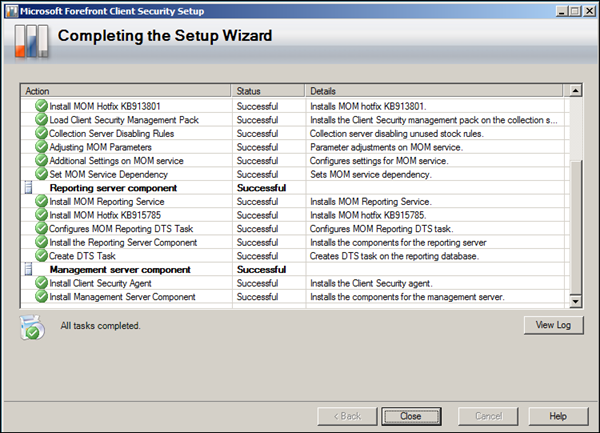

Se instalează FCS și dacă totul este ok, apăsăm Close.

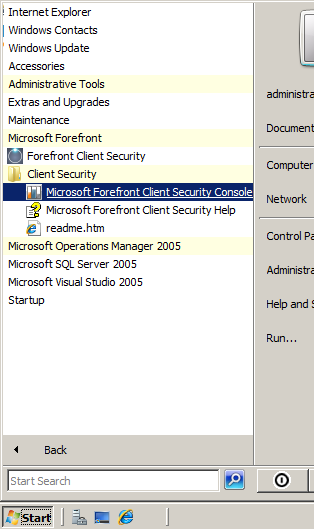

Din meniul Start – All Programs, deschidem Microsoft Forefront Client Security Console.

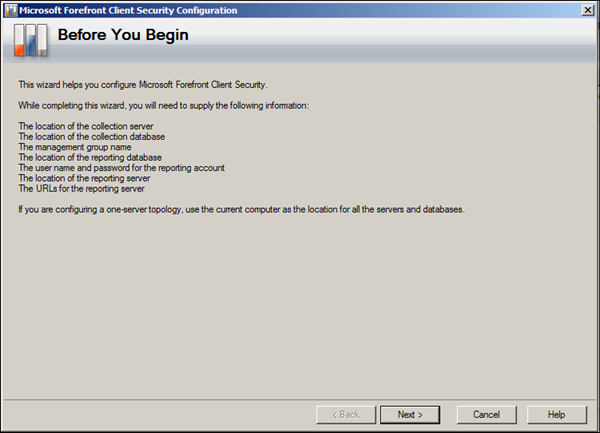

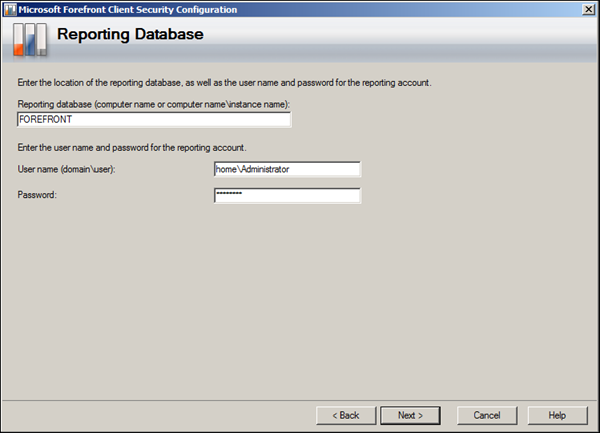

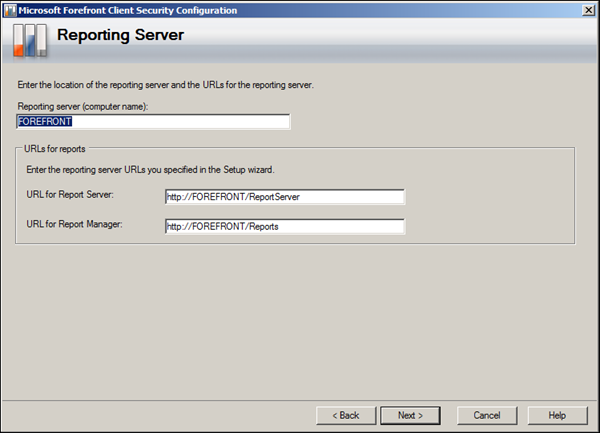

Și acum începe configurarea. Aici specificăm fiecare rol pe ce server este (în caz că nu am instalat totul pe același server).

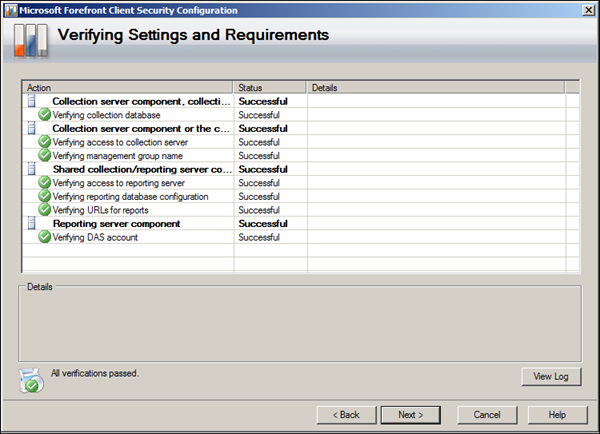

Se verifică dacă cele specificate există și pot fi accesate.

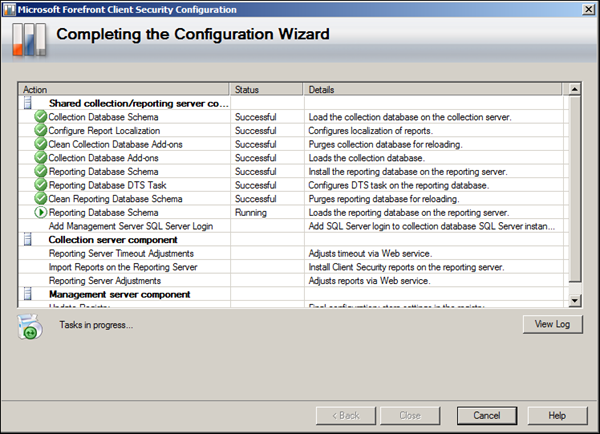

Și acum se fac ultimele configurări și setări necesare FCSului.

Gata. Avem FCSul instalat.

Pentru a instala clientul de antivirus și antispyware pe calculatoare în domeniu, e nevoie de crearea de politici. Lucru pe care îl voi face în articolul viitor.

Feed error

Mi s-a raportat ca in ultimele zile nu mai merg feed-urile din Internet Explorer. Se pare ca e de la ultimele VB scripturi publicate. Inca nu am gasit o rezolvare, asa ca va recomand sa folositi alt RSS reader.

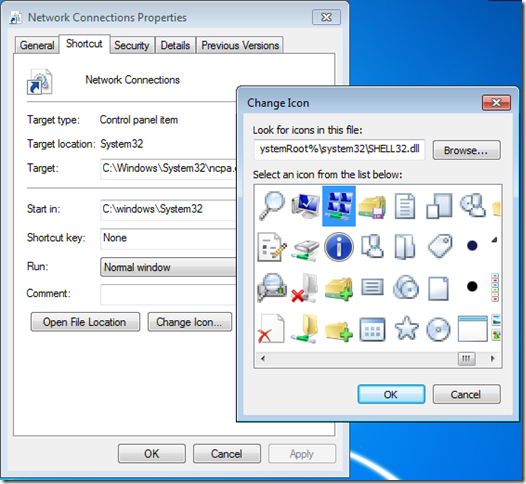

Cum creez un shortcut catre Network Connections in Windows 7 & Vista?

A fost o problema de cand a aparut Windows Vista, cei obisnuiti cu 2000/XP/2003 criticand lipsa unei modalitati de a ajunge rapid in proprietatile unui adaptor de retea.

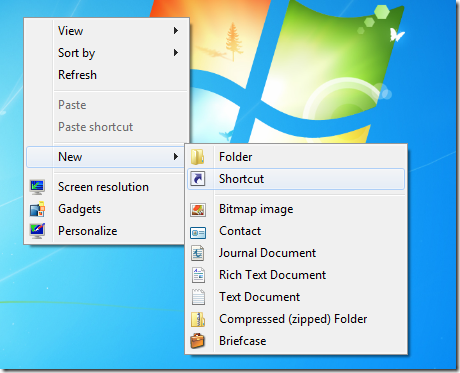

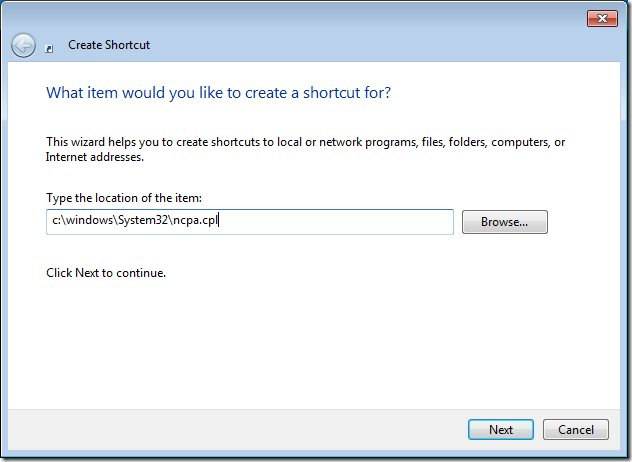

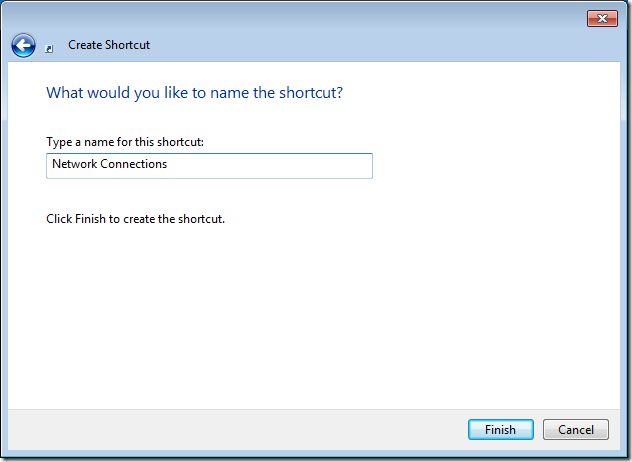

Cel mai simplu mod de a ajunge in Network Connections din Control Panel este prin a crea un shortcut catre NCPA.CPL:

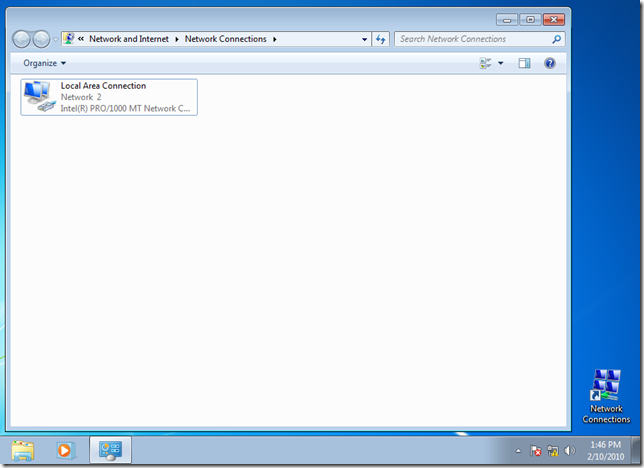

Un dublu click pe shortcut-ul nou creat ma va duce direct in feretastra Network Connections din Control Panel:

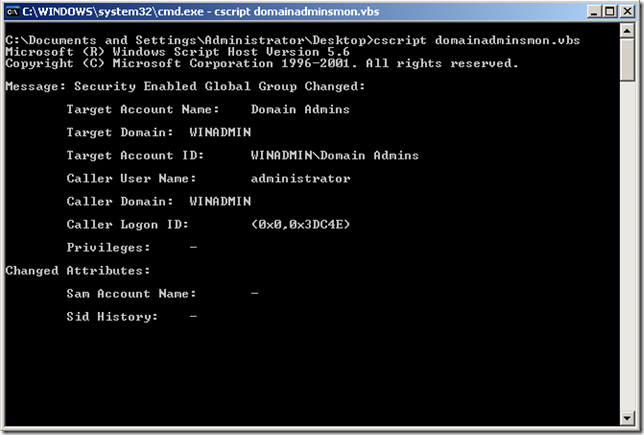

Cum pot detecta cand cineva imi modifica grupul Domain Admins?

WMI?VBScript?

Ne folosim de un exemplu de script de pe “Hey! Scripting guy!” care ne ajuta sa cautam in textul dintr-un event si de modelul de script descris in articolul de aici.

In prima etapa scriptul monitorizeaza aparitia oricarui eveniment cu ID-ul 641

Set colMonitoredEvents = objWMIService.ExecNotificationQuery _

("Select * from __InstanceCreationEvent Where " _

& "TargetInstance ISA ‘Win32_NTLogEvent’ " _

& "and TargetInstance.EventCode = ‘641’ ")

Urmand ca apoi sa caute un corpul mesajului textul “domain admins”.

If InStr(LCase(objLatestEvent.TargetInstance.Message), "domain admins") Then

Wscript.Echo "Message: " & objLatestEvent.TargetInstance.Message

End If

Intreg scriptul il gasiti mai jos:

strComputer = "."

Set objWMIService = GetObject("winmgmts:{(Security)}\\" & _

strComputer & "\root\cimv2")Set colMonitoredEvents = objWMIService.ExecNotificationQuery _

("Select * from __InstanceCreationEvent Where " _

& "TargetInstance ISA ‘Win32_NTLogEvent’ " _

& "and TargetInstance.EventCode = ‘641’ ")Do

Set objLatestEvent = colMonitoredEvents.NextEvent

If InStr(LCase(objLatestEvent.TargetInstance.Message), "domain admins") Then

Wscript.Echo "Message: " & objLatestEvent.TargetInstance.Message

End IfLoop

Iata ce se intampla cand il rulam si modificam grupul Domain Admins.

Ca actiune in cazul modificarii unui event doar afisam un text in cazul scriptului de mai sus, insa actiunea potrivita ar fi generarea si trimiterea unui email pentru a avertiza administratorul (dar asta alta data).

Pentru o mai buna protectie e bine sa monitorizam si grupurile Administrators, Enterprise Admins, Schema Admins (chiar si Backup & Server Operators ar fi bine).

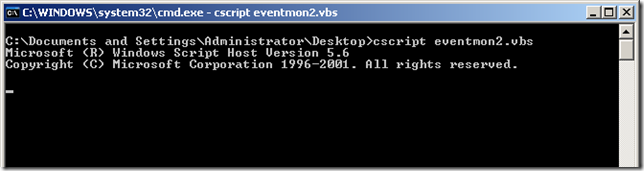

Cum monitorizez aparitia unui anumit Event ID in loguri? (VBS/WMI version)

Exista destul de multe metode pentru a monitoriza aparitia unui anumit eveniment in event viewer. Avem tool-uri, scripturi, agenti de monitorizare, iar de la Windows Vista in sus putem sa declansam anumite activitati la aparitia unui eveniment folosind Task Scheduler.

Astazi o sa prezint un mod de a face acest lucru folosind un script VBS (asta si pentru ca poate fi folosit cam pe orice versiune de Windows):

strComputer = “.”

Set objWMIService = GetObject(“winmgmts:{(Security)}\\” & _

strComputer & “\root\cimv2”)Set colMonitoredEvents = objWMIService.ExecNotificationQuery _

(“Select * from __InstanceCreationEvent Where ” _

& “TargetInstance ISA ‘Win32_NTLogEvent’ ” _

& “and TargetInstance.EventCode = ‘7035’ “)Do

Set objLatestEvent = colMonitoredEvents.NextEvent

Wscript.Echo “Un serviciu a fost oprit”

Wscript.Echo “————————”

Wscript.Echo “User: ” & objLatestEvent.TargetInstance.User

Wscript.Echo “Time: ” & objLatestEvent.TargetInstance.TimeWritten

Wscript.Echo “Category: ” & objLatestEvent.TargetInstance.Category

Wscript.Echo “Event Code: ” & objLatestEvent.TargetInstance.EventCode

Wscript.Echo “Message: ” & objLatestEvent.TargetInstance.Message

Wscript.Echo “Record Number: ” & objLatestEvent.TargetInstance.RecordNumber

Wscript.Echo “Source Name: ” & objLatestEvent.TargetInstance.SourceName

Wscript.Echo “Event Type: ” & objLatestEvent.TargetInstance.Type

Wscript.EchoWscript.Echo objLatestEvent.TargetInstance.Message

Wscript.Echo

Loop

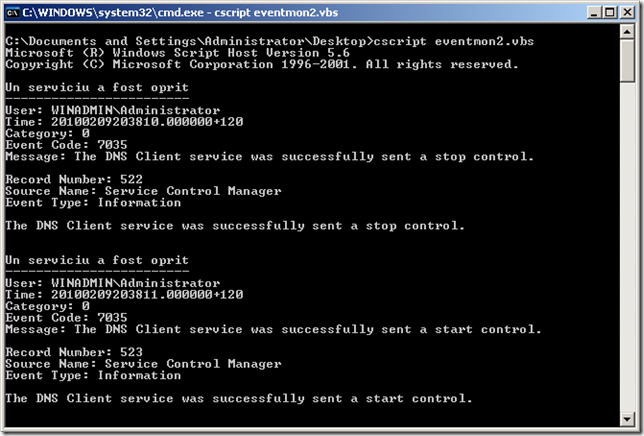

Scriptul monitorizeaza aparitia evenimentului cu ID-ul 7035 (vedeti linia cu TargetInstance.EventCode = ‘7035’; pentru a monitoriza alt event modificati aceasta linie) in oricare din logurile sistemului. In momentul in care apare va afisa detalii despre eveniment. ID-ul 7035 apare la oprirea sau pornirea unui serviciu in Windows. Evenimentele de start si stop au acelasi cod (7035 si 7036) asa ca e putin mai greu sa deosebesti intre oprirea si pornirea unui serviciu doar din ID-ul eventului. Ca exemplu l-am pornit pe un server din command prompt:

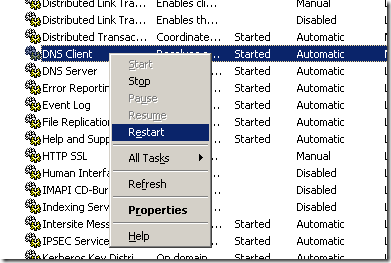

Si am restartat serviciul DNS Client:

La cateva secunde iata ce se intampla in command prompt:

Exemplul cu restartul de serviciu nu este cel mai bun exemplu tocmai pentru ca nu exista event-uri separate pentru start si stop, insa e suficient ca sa intelegeti ca functioneaza. Scriptul poate fi modificat foarte usor pentru a face altceva, nu numai a afisa informatii pe ecran. Trebuie doar sa introduceti codul in bucla Do … Loop din script.

Sursa: Hey, Scripting Guy!

How to restore files using Previous File Version in Windows 7 & Vista

Chiar de curand mi s-a intamplat sa fiu nevoit sa recuperez fisiere sterse pe un sistem cu Vista, fisiere care bineinteles ocolisera clasicul Recycle Bin. Eu am si prostul obicei sa sterg folosind Shift+Delete care oricum sare peste Recycle Bin. De data asta nu am facut asa, ci am sters din greseala profilul unui user folosind comenzile din Control Panel. Ouch! Noroc cu Previous File Version.

Previous File Version se bazeaza pe acele disk snapshot-uri pe care le stim de pe vremea lui Windows 2003. Tehnologia a fost implementata cu succes pe partea de desktop OS si este foarte utila.

Folosind optiunea Previous File Version putem vedea/copia intr-o locatie alternativa/restaura continutul folderului asa cum a fost el la ora/data la care s-a facut snapshotul. Acum, normal ca va intrebati cum si cand se fac aceste snapshoturi sau ce volume (nu mai vorbim doar de anumite fisiere ca la Windows XP) sunt protejate de snaphoturi.

Pai sunt protejate numai volumele pentru care avem activat System Restore. Mai exact acele snapshot-uri sunt cam acelasi lucru cu Restore Point-urile, doar ca prin Previous File Version putem sa scoatem ce vrem noi din ele. Din fereasta de mai sus puteti sa creati manual un snapshot al unui volum sau sa configurati ceva optiuni, cum ar fi spatiul rezervat pentru aceste snapshoturi (despre cum funtioneaza aceasta tehnologie e poveste lunga si nu o sa discutam acum).

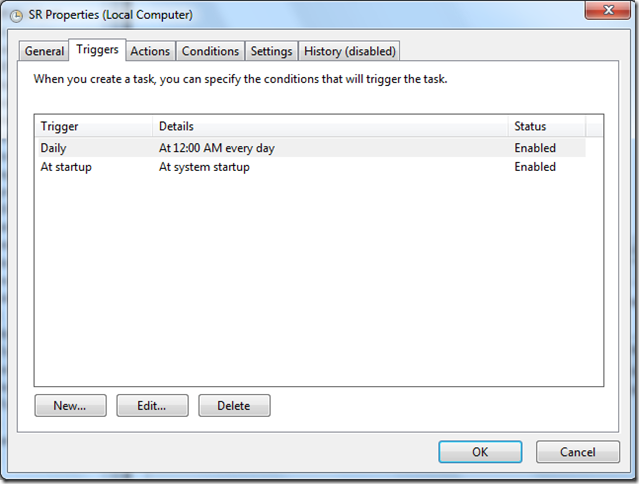

Urmatoarea intrebare ar fi cand face Windows-ul aceste snaphoturi. Sunt trei cazuri:

– system startup

– in caz ca systemul ramane pornit o perioada mai mare de timp, odata pe zi.

– de fiecare data cand instalam ceva pe sistem

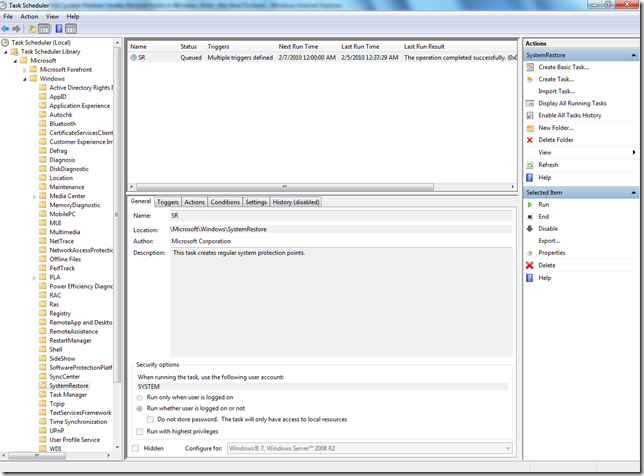

Sa aruncam o privire in Task Scheduler si sa vedem cateva din modurile care declanseaza crearea unui restore point. Responsabil este task-ul SR:

Am vazut cum functioneaza si pe ce se bazeaza Previous File Version iar acum avem nevoie de un fel de Tips&Tricks. Foarte multi raman blocati atunci cand sterg un folder si nu mai au pe ce sa dea click dreapta sa ajunga la optiunea de restore. Cel mai simplu ar fi sa folosesti optiunea de vizualizare a snapshotului de la nivelul volumului. Vei putea vizualiza tot de pe volum. Sau daca nu iti vine ideea asta, poti recrea folderul cu acelasi nume pe care l-a avut inainte si optiune de restore devine disponibila si poti vizualiza si restaura tot ce ai avut un folderul sters (la data si ora la care s-a facut snapshot-ul).

Pe mine m-a ajutat, sper sa ajute si pe altii.

Atentie la ultimul val de patchuri – unul vine si cu BSOD la pachet

E vorba de http://www.microsoft.com/technet/security/Bulletin/MS10-015.mspx

Ca cei care au testat inainte si nu au dat buzna nu au patit nimic serios.

Mai multe detalii la http://blogs.technet.com/msrc/archive/2010/02/11/restart-issues-after-installing-ms10-015.aspx