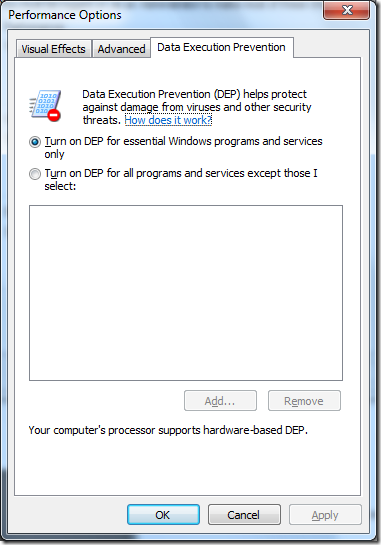

How to disable DEP

DEP (Data Execution Prevention) e activat by default in Windows 2008. Daca rulati aplicatii mai vechi e posibil sa va loviti de erori de genul Access violation – 0xC0000005. Il puteti dezactiva din System Properties:

Insa nu o sa fie dezactivat complet. E nevoie sa rulati dintr-un comand prompt elevat urmatoarea comanda:

bcdedit /set nx alwaysoff

Reboot required. pentru activare:

bcdedit /set nx alwayson

Pentru dezactivare completa pe Windows 2003 si XP folositi parametrul /noexecute:alwaysoff in boot.ini.

http://technet.microsoft.com/en-us/library/cc700810.aspx

IE9 Platform Preview

http://ie.microsoft.com/testdrive/Default.html

E doar un platform preview, nu un browser web complet. Il puteti intala pe Windows 7 sau 2008 R2 fara a va afecta browserul curent. Scopul e doar de a demonstra cateva din capabilitatile noi din IE9 (in special hardware acceleration).

Installing Active Directory – Ghidul incepatorului

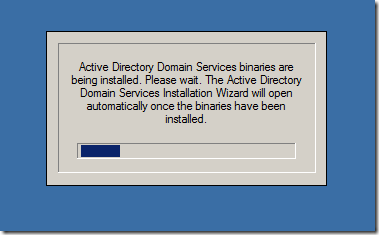

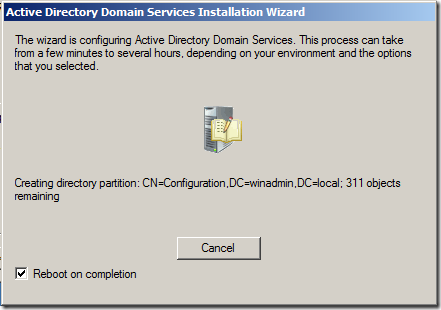

Datorita cererii de materiale pentru incepatori m-am decis sa incep cu un scurt “how to” despre instalarea Active Directory. Cazul de mai jos se refera la instalarea primului domain controller din domeniu.

Nota: Domain controller este serverul care hosteaza (tine/ofera) serviciul Active Directory.

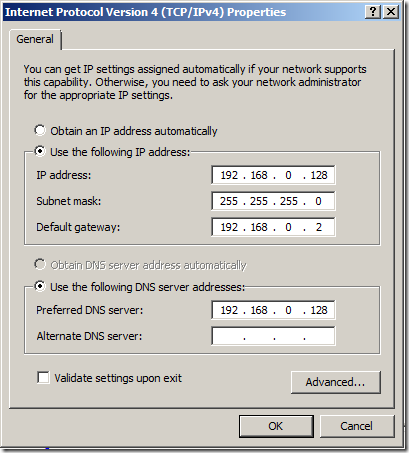

Pentru inceput trebuie sa verificam setarile TCP/IP ale placii de retea de pe server. Recomandat e ca serverul sa aiba doar o placa de retea si nu mai multe (se accepta doar in cazul in care se face team).

IP-ul serverului trebuie sa fie unul fix si il configuram ca mai jos, iar adresa serverului de DNS ar cam trebui sa fie acceasi cu IP-ul serverului. Asta pentru ca zona DNS necesara pentru buna functionare a Active Directory va fi tinuta tot de acest server.

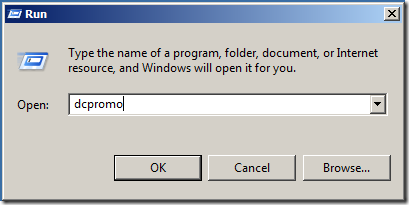

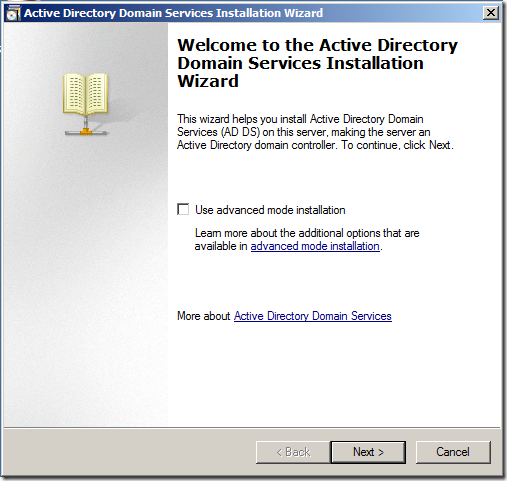

Promovarea serverului la rolul de Domain Controller se face prin comanda DCPROMO.

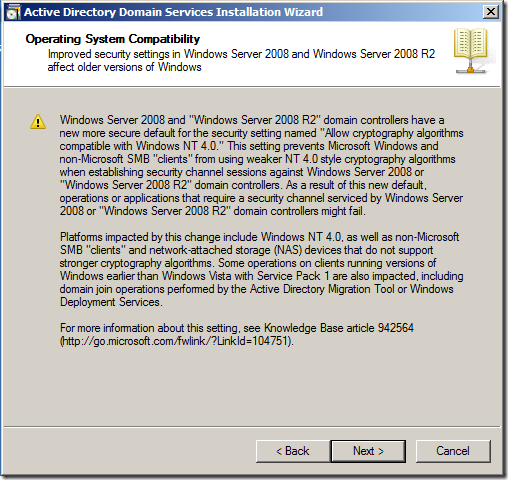

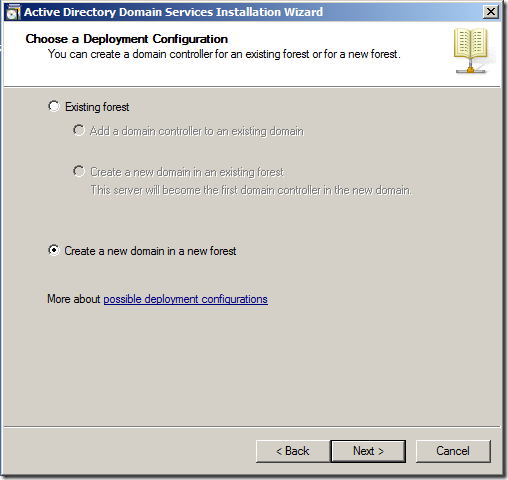

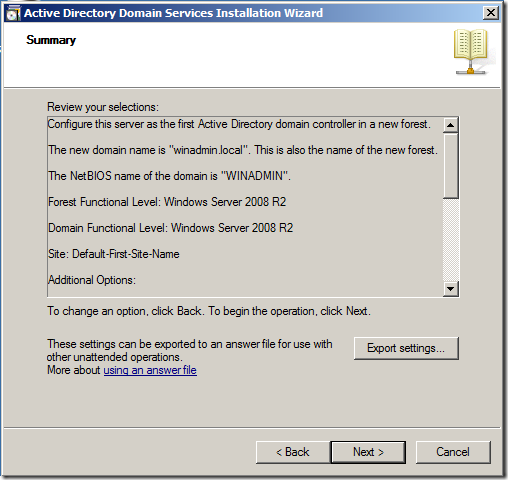

Pana aici ajungem prin Next, iar acum trebuie sa selectam daca serverul nostru este primul domain controller (in continuare o sa prescurtez prin DC) dintr-un domeniu nou sau un DC aditional la un domeniu existent. Alegem “Create a new domain in a new forest”.

In momentul promovarii, contul local Administrator va deveni contul de administrator de domeniu, asa ca daca nu aveti o parola setata, in acest moment va trebui sa setati una.

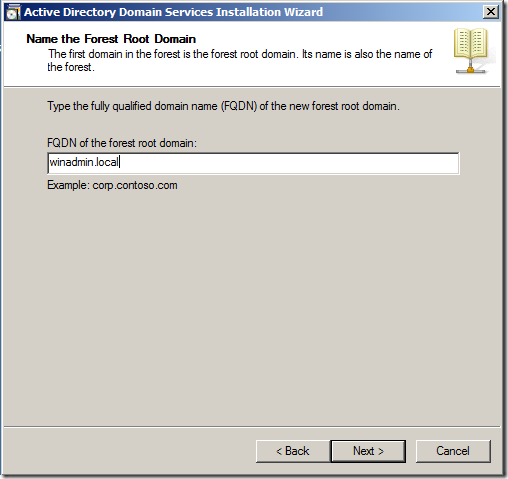

Alegem numele domeniului, care e indicat sa nu fie single label (gen winadmin). Adaugati un suffix care sa nu va creeze probleme (conflicte) pe viitor, gen local, net, org, orice care nu intra in conflict cu un nume de domeniu existent.

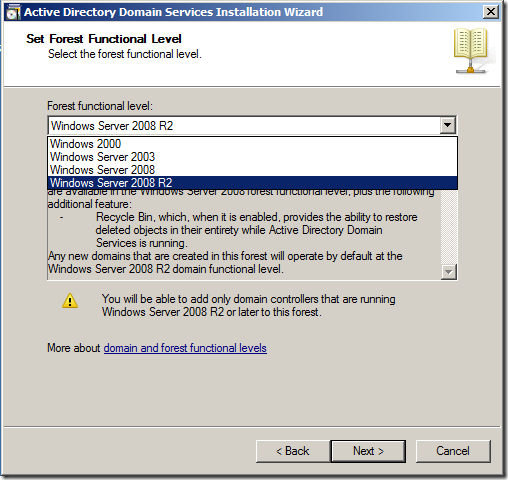

Fiind primul DC din domeniu putem merge linistiti pe optiunea Windows Server 2008 R2. Celelalte optiuni sunt pentru compatibilitatea cu alte DC-uri din acelasi domeniu care ruleaza OS-uri mai vechi. Avand un singur DC optiunea e simpla.

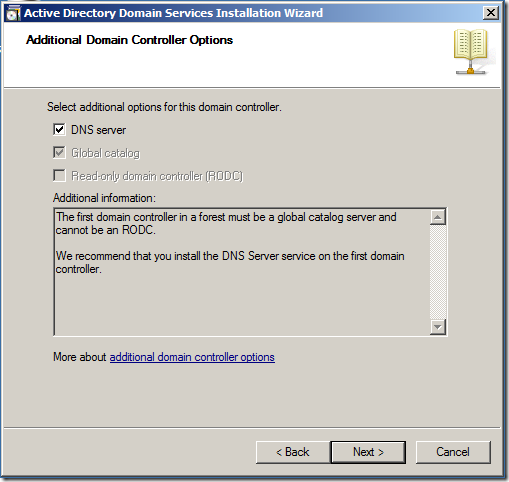

Wizard-ul se ofera sa instaleze pentru noi serviciul DNS (va amintiti ca la inceput ca server de DNS am ales IP-ul propriu?) si sa faca acest server Global Catalog (detalii alta data).

Just ignore this, cititi doar “no action is required”.

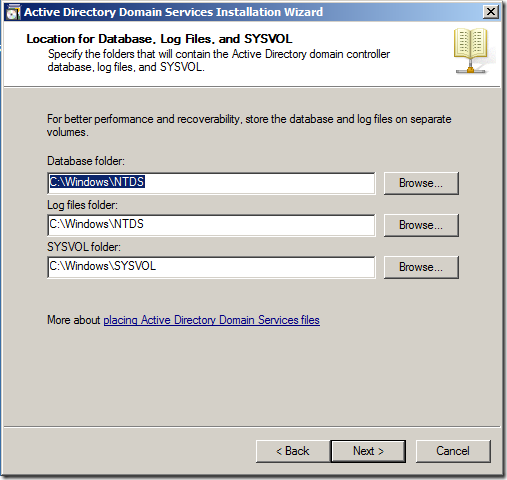

Acum trebuie sa alegem locatiile pentru cateva componente ale AD-ului: baza de date, transaction logurile si folderul SYSVOL. Fiind un DC pentru un scenariu de test, putem sa lasam locatiile default. puteti sa lasati default si in scenarii de productie. Schimbarea locatiei default e necesara in special pentru imbunatatirea performantei serviciului si se intampla atunci cand ai mii de useri care acceseaza serviciul simultan.

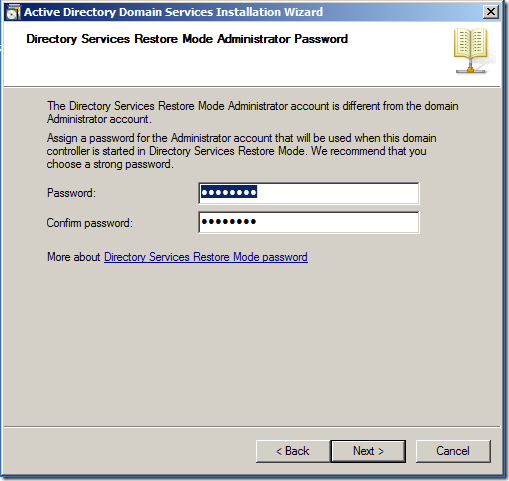

AD-ul mai are si un mod special de mentenanta. E un fel de Safe Mode in care pornesti serverul cu AD-ul oprit.

Inca un next …

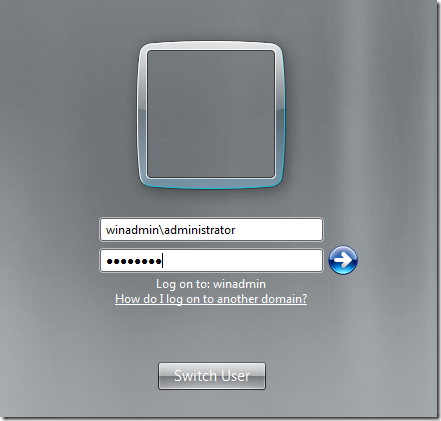

Dupa reboot trebuie sa ne logam in formatul numedomeniu\username.

Vedem ca au fost instalate si aplicatiile de management pentru AD.

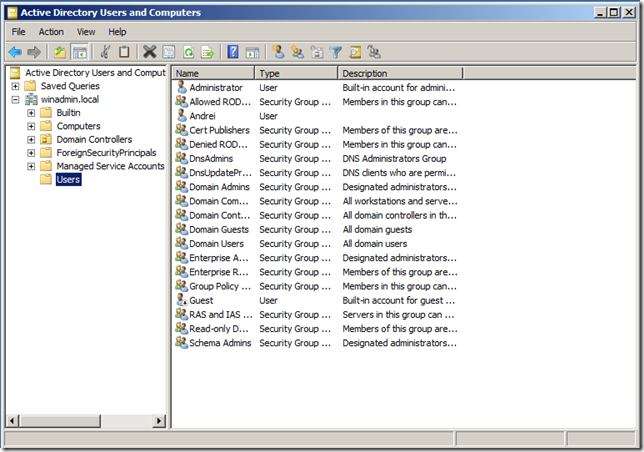

Iata si principala consola folosita pentru administrarea informatiilor din AD.

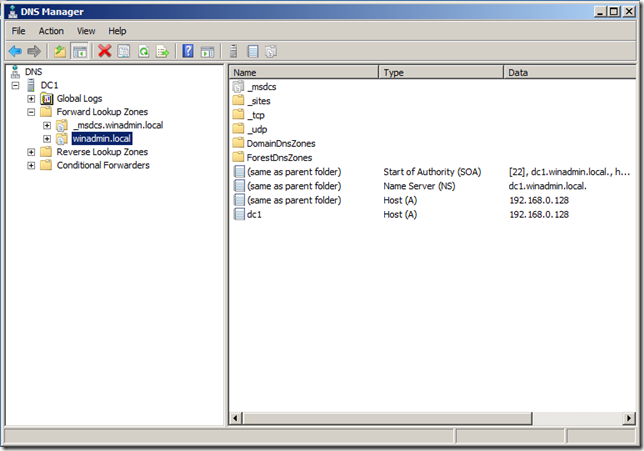

Aruncam un ochi si pe DNs, sa vedem ce s-a intamplat aici.

Si cam asta e tot. Simplu, nu?

PS: sper sa nu mai vad pe forumuri intrebari despre cum sa instalezi AD. E prea simplu.

Iata si cele mai tari browsere de pe planeta

No comment 🙂

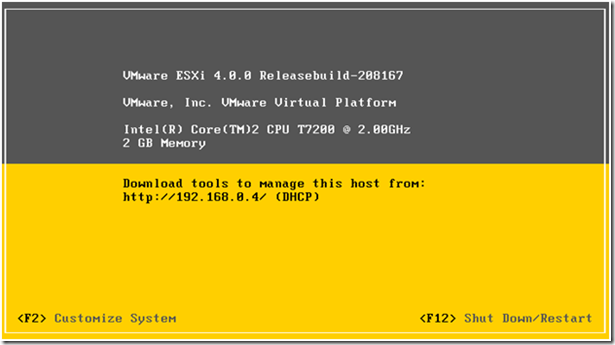

VMWare ESXi – configurare

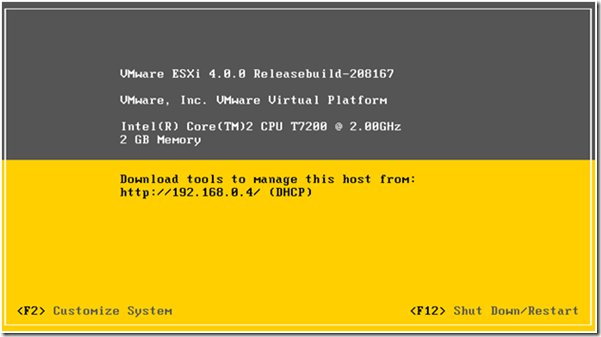

In prima parte am parcurs pasii de instalare a VMWare ESXi 4. In continuare vom vedea care sunt configurarile de baza necesare si metodele prin care pot fi facute. Asadar, dupa instalare si restartarea serverului, vom ajunge la urmatorul ecran.

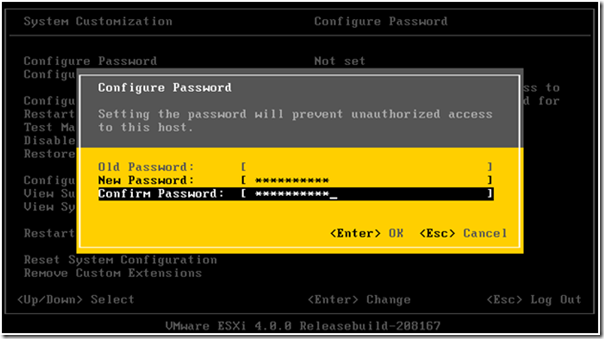

Acesta ne ofera posibilitatea de a configura sistemul , apasand tasta F2 . Putem incepe cu “Configure password” – alegerea unei parole pentru user-ul root :

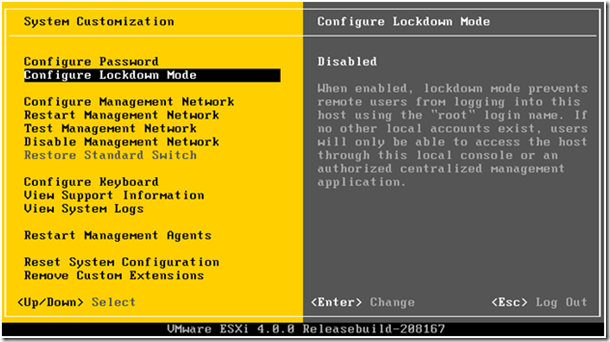

“Lockdown mode” il putem activa, daca dorim, mai tarziu, dupa ce vom crea alt user cu care sa putem accesa de la distanta serverul ESXi :

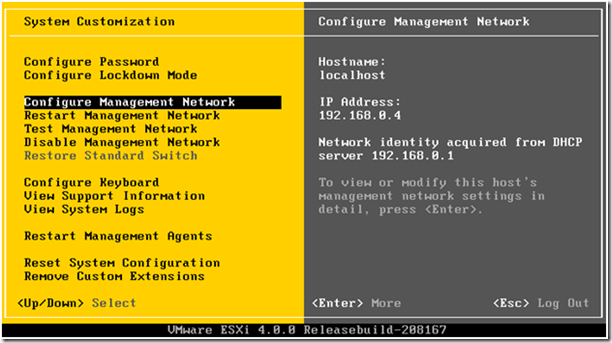

In continuare, vom configura “Management Network”, interfata de administrare a serverului :

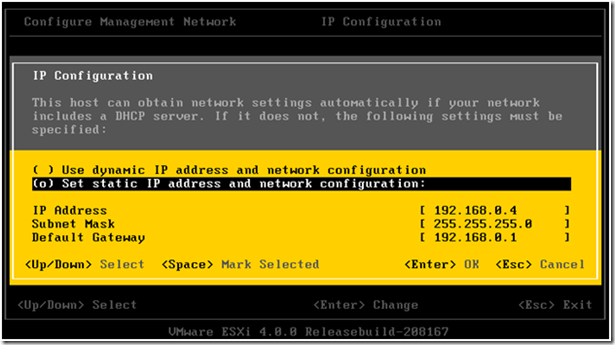

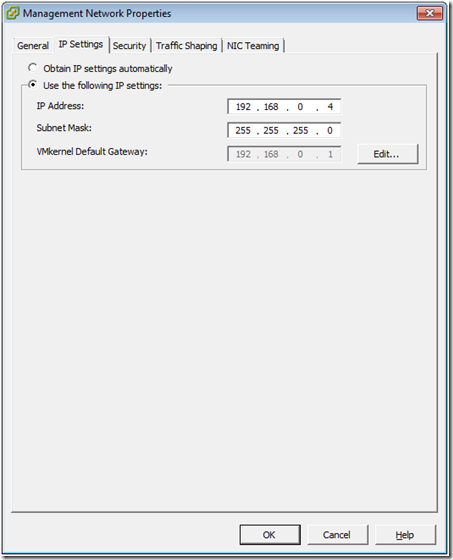

Alegem o adresa IP statica, subnet mask si default gateway :

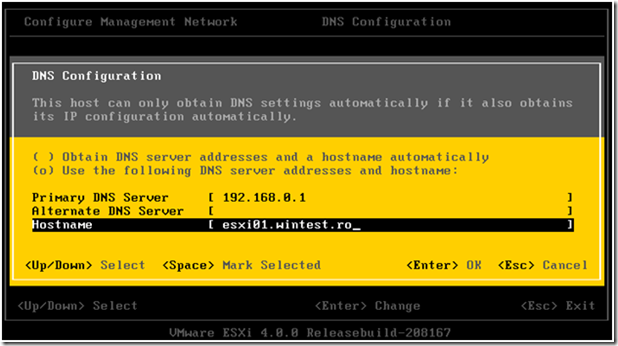

Configuram si setarile privind DNS si alegem numele serverului :

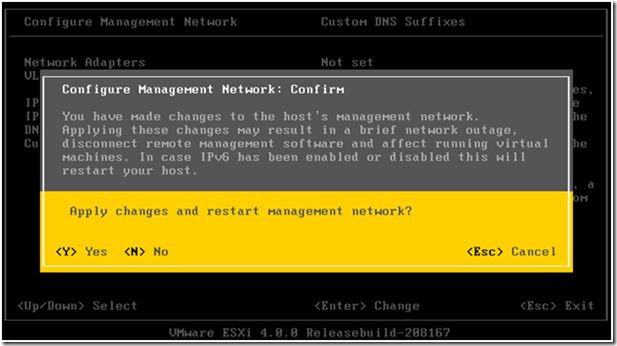

Pentru a aplica aceste schimbari, trebuie sa restartam “Management network” :

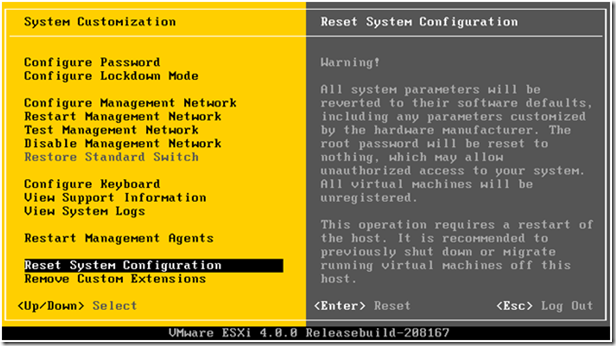

Acestea sunt configurarile de baza, care trebuie facute dupa instalarea serverului, iar metoda prezentata mai sus nu este singura disponibila. Pentru a vedea cum folosim cea de-a doua metoda, revenim la configuratia initiala si iesim din consola apasand tasta “Esc” :

In acest moment, sistemul a revenit la setarile default.

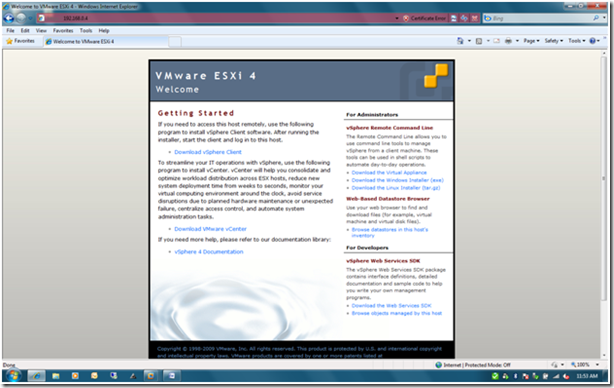

Pe o statie de lucru, deschidem un browser de internet si accesam adresa serverului ESXi.

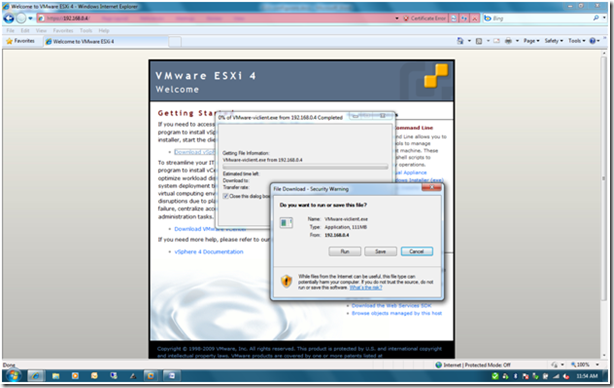

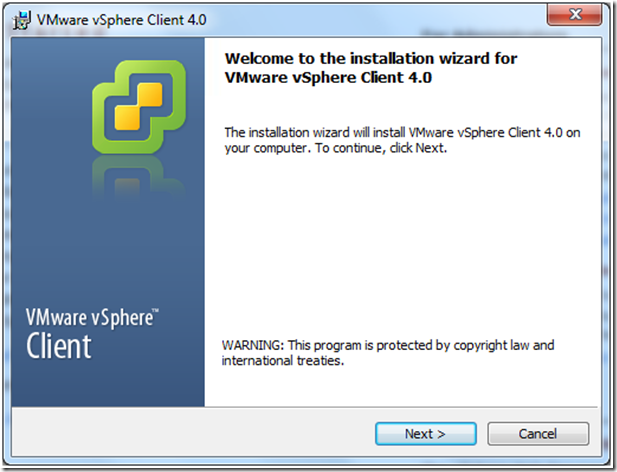

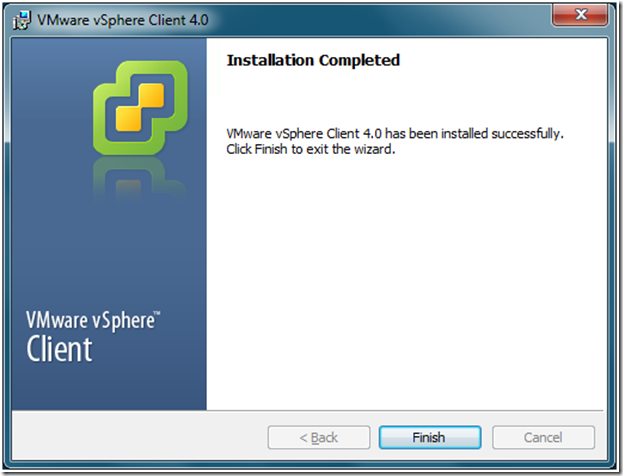

Descarcam vSphere Client si il instalam :

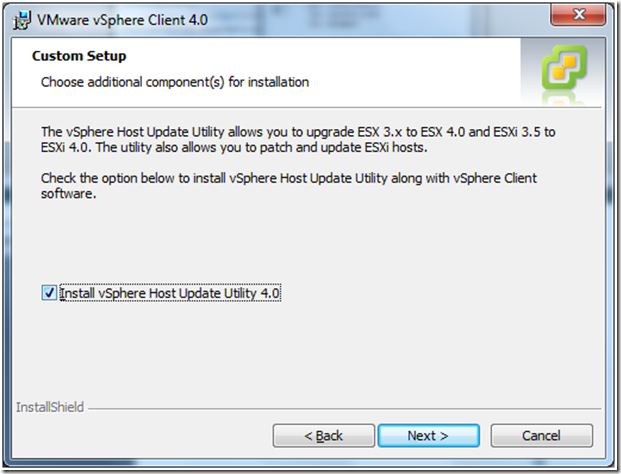

Putem alege sa instalam si vSphere Host Update Utility, aplicatie ce ne va fi utila mai tarziu pentru aplicarea update-urilor :

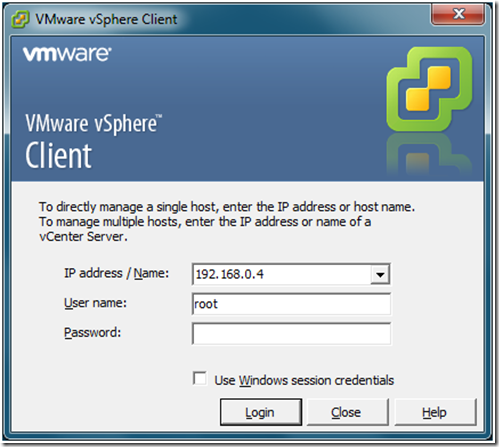

Dupa instalare, lansam aplicatia, introducem adresa serverului si numele utilizatorului. Deoarece am revenit la setarile default, acesta nu mai are nici o parola, asa ca apasam direct Login :

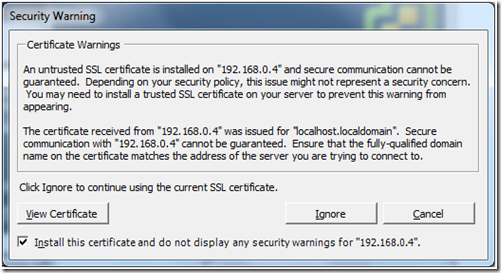

Bifam “ Install this certificate …….” si dam click pe Ignore, ca sa nu ne mai avertizeze la fiecare lansare a clientului:

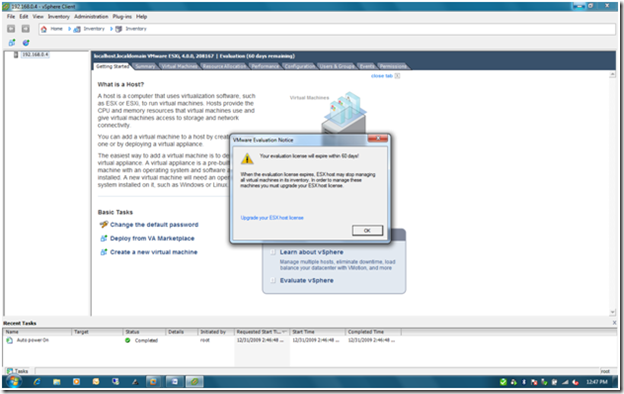

Dupa logare, primim o notificare cu privire la faptul ca perioda de evaluare va expira in 60 de zile.

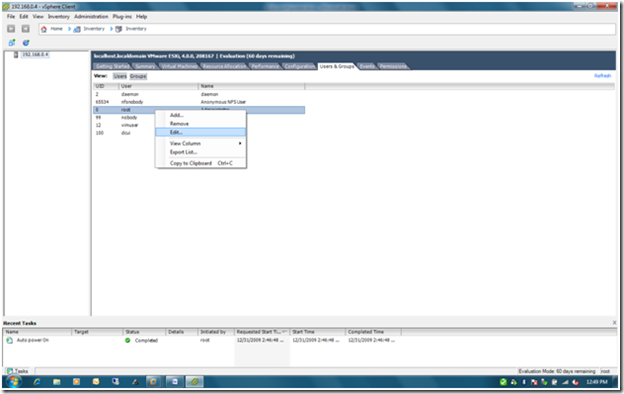

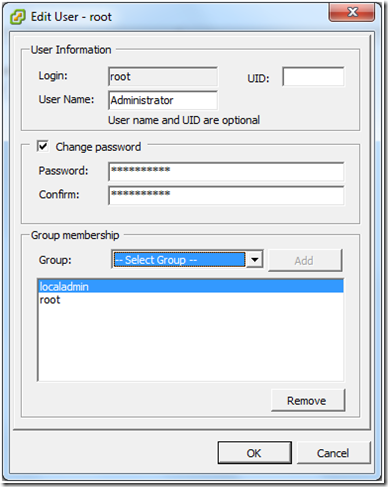

Parola pentru user-ul root o putem seta din tabul Users&Groups, cu click dreapta pe root si edit. Tot aici, putem crea si alti utilizatori, cu drepturile aferente.

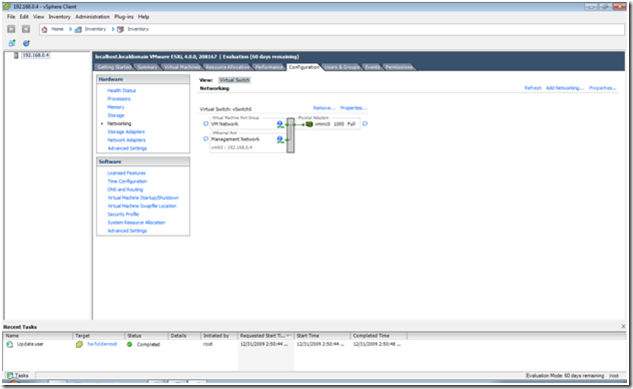

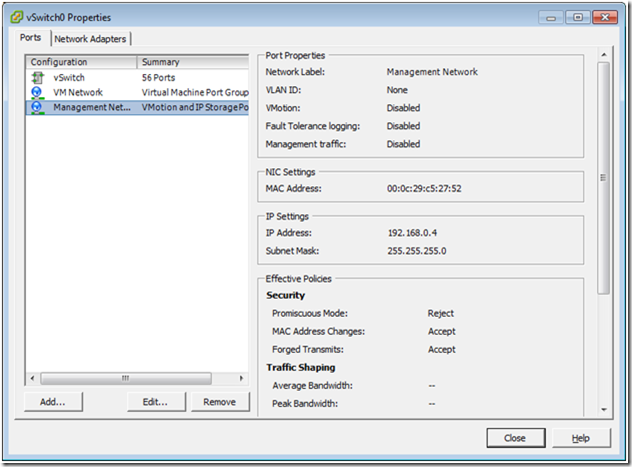

Setarile interfetei de management le facem din tabul Configuration. Alegem din partea stanga Networking, apoi, in partea dreapta dam click pe Properties :

In fereastra care se va deschide, selectam Management Network,

Edit si in noua fereasta, pe tabul IP Settings, introducem datele :

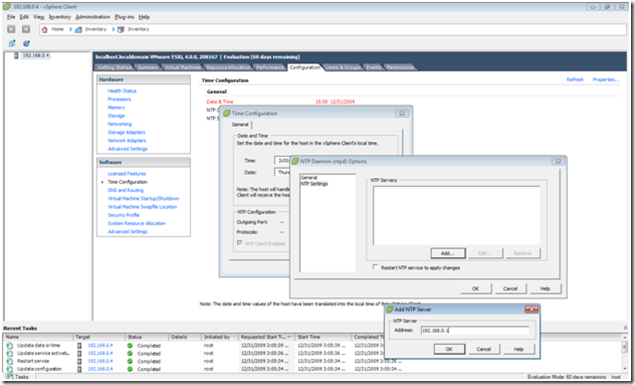

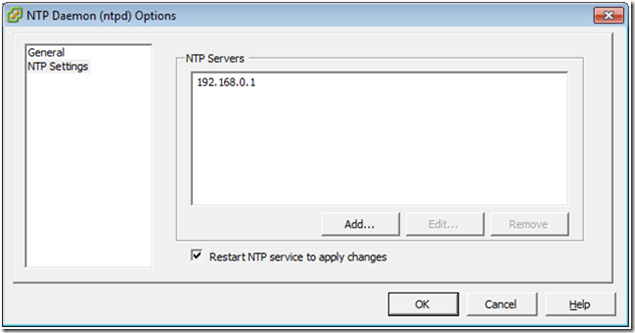

In continuare, alegand Time Configuration, setam ora si data si , de asemenea, serverul de timp :

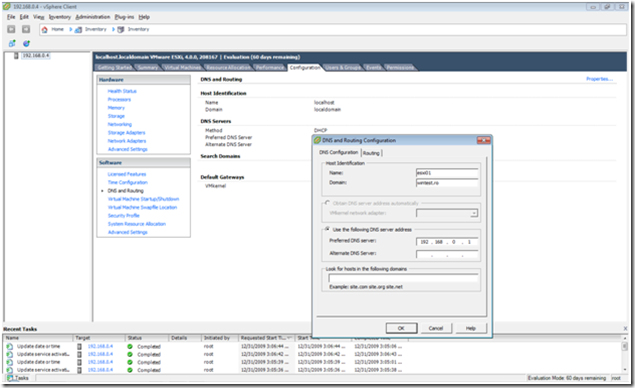

Numele serverului si DNS le configuram din DNS and Routing :

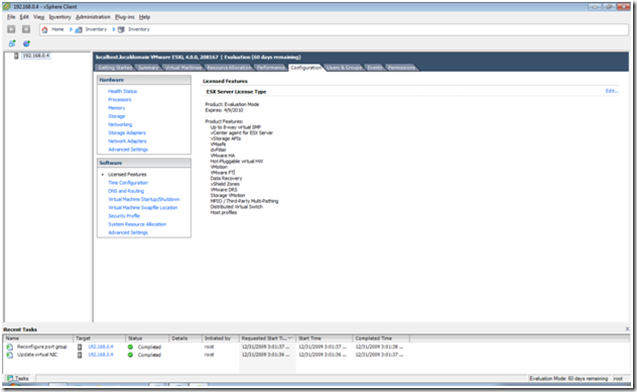

Mai ramane partea cu licentierea. In perioada de evaluare, de 60 de zile, serverul se va comporta ca un server ESX, cu optiunile aferente :

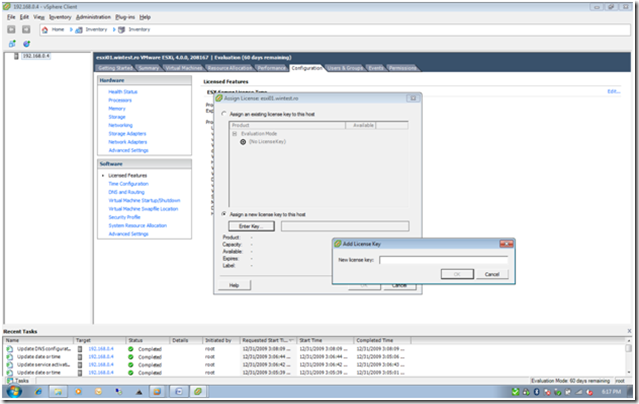

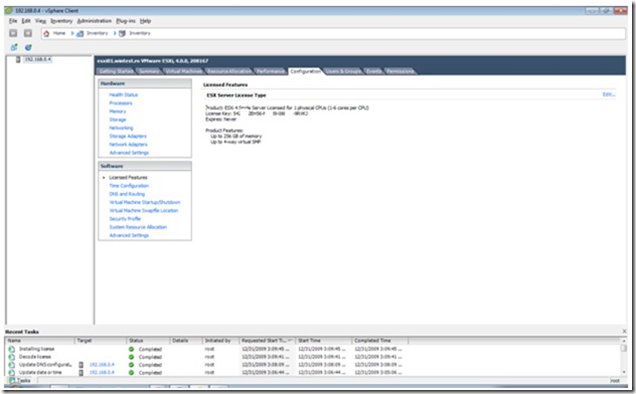

Dupa aceasta perioada, putem folosi versiunea free, introducand cheia de activare obtinuta de pe site-ul VMWare :

In acest moment, serverul nostru e disponibil pentru instalarea masinilor virtuale.

Despre acest lucru vom vorbi in articolul urmator.

Subiecte de articole pe Winadmin

Sunt cateva subiecte pe care as dori sa le abordez in viitorul apropiat, asta si daca voi avea ceva inspiratie si timp:

– FIM 2010 care recent a devenit RTM – surpriza e ca acum apare pe MSDN si in versiunea x86 si x64, initial a aparut pe MSDN numai x86, desi se zvonea ca nu va exista versiunea x64. Cam complex subiectul si cu putine sanse de implementare in RO (lumea nu prea stie cu ce se mananca) dar ar fi frumos sa scriem despre el.

– TMG (fostul ISA)– e RTM de anul trecut insa nu prea s-a discutat foarte mult in RO despre el. Incepusem eu prin cateva sesiuni online cu MS, insa MS a abandonat proiectul. Poate ca din cauza mea, poate ca nu, dar macar trebuiau sa continue sa faca reclama produsului, ca doar e al lor, nu al meu (deh, stupid sales people). O sa scriu sigur despre TMG pentru ca este unul din produsele mele preferate, doar timp sa-mi fac.

– OCS – care este un produs excelent pentru colaborare – prin integrarea lui cu celelalte produse, nu neaparat prin modul in care funtioneaza (cateodata dezastruos; nu, nu va speriati, e totusi un produs ok).

– Exchange 2010 – aici deja am inceput cu ceva mai light.

– DPM – recunosc ca nu am competente deloc aici dar chiar asa vrea sa invat.

– Hyper-V? Maybe. Dar sincer as prefera sa scriu despre VMWare. Why? Long story. O sa o fac mai scurta, dar nu azi. Stay tuned.

– Terminal Services?

Anything else? Leave your feedback! Stiu ca cititorii din zona de IT din RO incearca sa isi pastreze anonimatul si nu se baga in discutii, dar un feedback prinde bine si poate influenta continutul ce apare aici (si eu sper sa ma las influentat, ca de regula sunt cam incapatanat).

Restartable AD DS & DSRM Admin

Am tot pomenit de contul de DSRM si cumva legat de el o sa pomenesc un feature nou incepand cu Windows 2008: Restartable Active Directory.

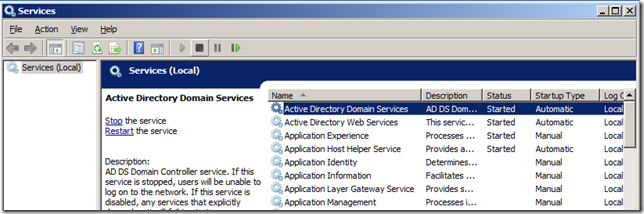

Mai exact Active Directory vine sub forma de serviciu, care poate fi oprit pe domain controller, putandu-se efectua astfel operatiuni de mentenanta asupra bazei de date fara a fi necesara rebootarea serverului in modul DSRM (Directory Services Restore Mode).

Din operatiunile de mentenanta, cam singura chestie utila care se poate face si imi vine acum in minte ar fi defragmentarea bazei de date, (poate si mutarea ei in alta parte dar nu am incercat). Asta e util atunci cand mai exista si alte servicii ce ruleaza pe DC (nerecomandat bineinteles) si restartarea serverului le-ar afecta.

Mult mai util ar fi fost sa putem face system state restore fara sa fie nevoie sa intram in DSRM. Doar ca nu s-au gandit la asa ceva, asa ca nu merge. Sper ca foarte curand sa putem face restore fara sa restartam serverul. Poate in urmatorul service pack.

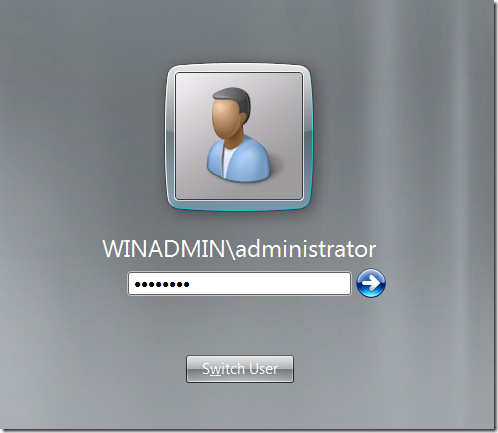

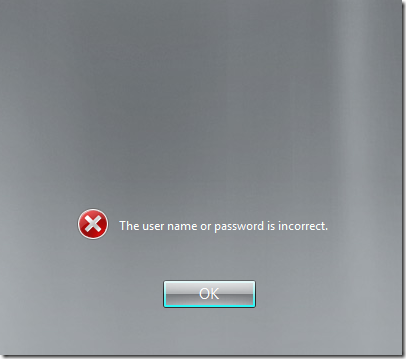

Si acum apropo de contul de DSRM. In momentul in care serviciul AD este oprit, avem un singur DC, sau DC-ul pe care lucram nu mai are conectivitate cu alte DC-uri, si se intampla sa fie nevoie sa ne reautentificam/logam pe server, avem o problema. Asta pentru ca nu are cine sa ne mai autentifice. Mai jos vedem un exemplu.

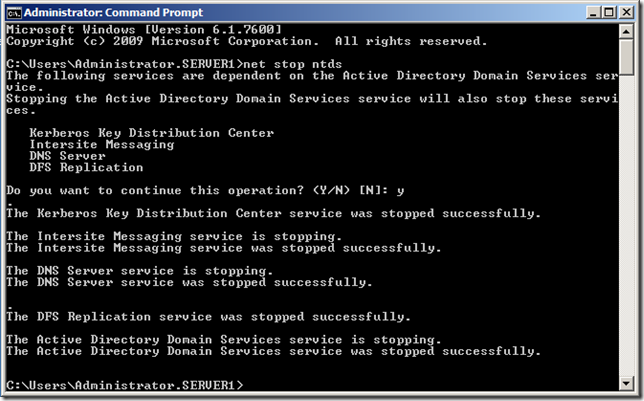

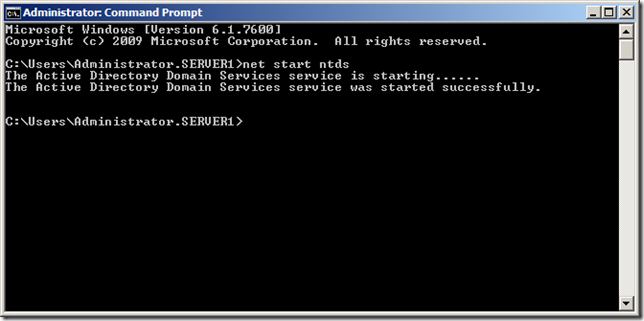

Serviciul il putem opri si cu net stop ntds.

Iata ce se intampla cand incercam sa ne (re)logam.

Dar, ca o metoda de protectie, daca activam inainte

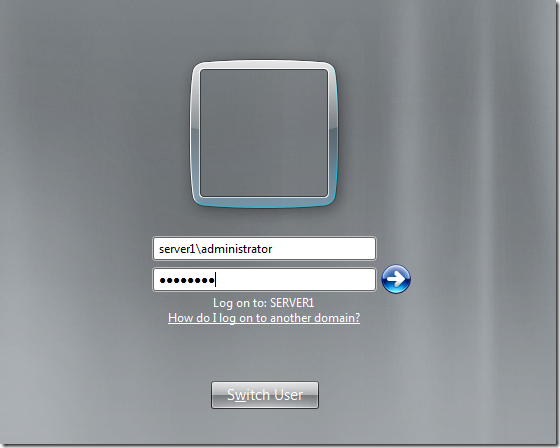

HKLM\System\CurrentControlSet\Control\Lsa\DSRMAdminLogonBehavior pe 1 ne vom putea loga cu contul de DRSM pe DC atunci cand serviciul AD este oprit.

Alte valori pentru DSRMAdminLogonBehavior le gasiti aici:

http://technet.microsoft.com/en-us/library/cc732714(WS.10).aspx#BKMK_Mod

(cu 2 contul de DSRM poate folosit oricand pentru logon local pe C)

La logon e nevoie sa specificati numele DC-ului.

Si incheiem prin a porni din nou serviciile AD. Serviciul NTDS porneste automat si celelalte servicii care au fost oprite odata cu el.

PS: inca ma gandesc la scenarii de folosire pentru DSRMAdminLogonBehavior. Ar fi ceva legat de on site support care poate ca are nevoie sa se logheze pe DC, insa nu e sigur deloc si nu prea as recomanda. Sau poate ca e doar un useless feature si imi pierd timpul cu el.

How to control DSRM administrator account password

Care e treaba cu acest DSRM account? Pai este contul folosit sa ne logam pe domain controller atunci cand il restartam in modul Directory Service Restore Mode. Este contul de Administrator stocat in SAM, folosit atunci cand AD-ul este oprit pe un server. In mod normal parola pentru acest cont este setata atunci cand promovam un domain controller si poate fi diferita pe fiecare DC din domeniu; mai exact, contul nu este replicat, ci este stocat local pe fiecare server in parte.

Atunci cand avem mai multe domain controllere si facem greseala sa nu documentam aceasta parola la instalarea fiecarui DC, o sa avem o problema atunci cand vom fi nevoiti sa bootam DC-ul in DSRM mode.

Parola pentru DSRM poate fi schimbata atunci cand serverul este pornit in modul Active Directory din NTDSUTIL folosind urmatoarea secventa de comenzi:

ntdsutil

set dsrm password

reset password on server null

In cazul in care se doreste schimbarea parolei pe un server remote, se poate specifica numele serverului in loc de null. Null se refera la serverul local.

Comanda mai merge scrisa si astfel:

ntdsutil "set dsrm password" "reset password on server null”

Dupa un anumit service pack in Windows 2000 mai exista si comanda setpwd in afara NTDSUTIL, insa aceasta nu mai este folosita in Windows 2008, asa ca nu o sa mai detaliem.

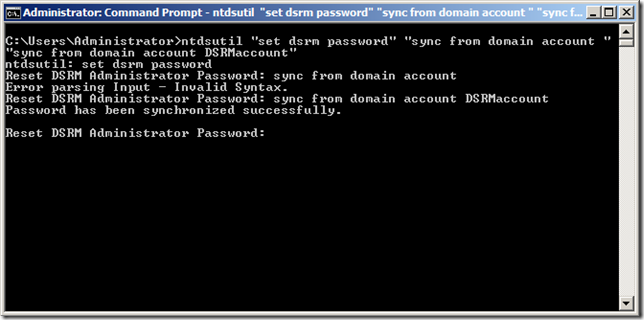

In afara de varianta de mai sus, mai exista ceva mai comod aparut odata cu Windows 2008 R2 si 2008 SP2. Putem sincroniza DSRM password cu un cont de domeniu. Pentru asta folosim:

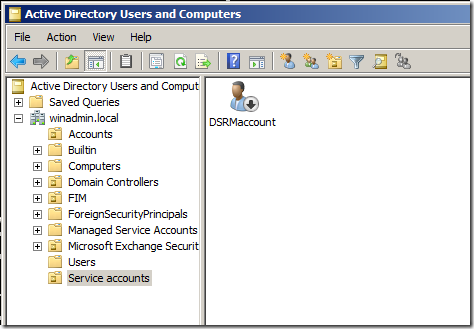

ntdsutil "set dsrm password" "sync from domain account " "sync from domain account DSRMaccount"

Unde DSRMaccount reprezinta contul de domeniu folosit pentru sincronizare.

Recomand ca dupa ce faceti acest cont sa il dezactivati si sa-i setati o parola complexa.

Mai departe puteti sa setati taskuri pe fiecare domain controller care sa sincronizeze DSRM password cu acest cont. Pentru task-uri comanda se modifica putin:

ntdsutil "set dsrm password" "sync from domain account " "sync from domain account DSRMaccount" q q

In acest fel scapati de taskurile time consuming de schimbare a acestei parole, distributia ei si storage-ul facandu-se securizat prin Active Directory.

Microsoft Advisory Services – Windows 2000 DC Migration

Pentru ca se banuieste ca foarte multi dintre cei care inca au DC-uri pe Windows 2000 or sa dea navala la Windows 2008 R2, Microsoft s-a gandit la un serviciu dedicat pentru ei. Taxat la ora, normal.

http://support.microsoft.com/?kbid=980468

Noi am spune ca e mai bine sa intrebi pe Winadmin sau ITBoard. Noi taxam la bere, nu la ora (inca nu imi pot da seama daca iesi mai ieftin sau nu).

Remove the lock from a previous shared folder via Homegroup

Homegroup in Windows 7 este una dintre cele mai utile functionalitati pentru enduseri. Insa mai are si cateva bug-uri, care sper sa fie rezolvate in primul service pack.

De exemplu orice folder ca a fost sharuit prin Homegroup, chiar dupa dezactivarea share-ului si parasirea homegroup-ului o sa arata ca in poza de mai sus – cu un lacatel atasat.

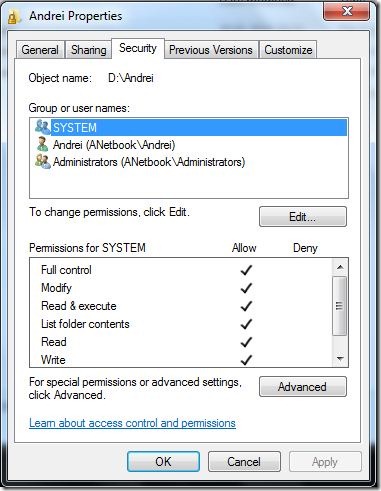

Asta se intampla pentru ca sunt modificate permisiunile NTFS pe folder:

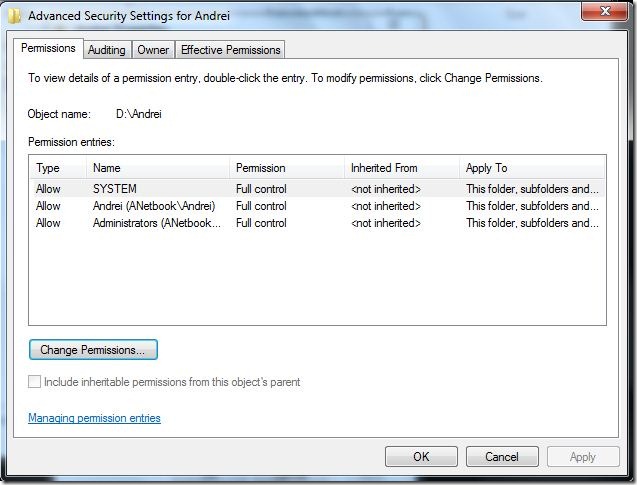

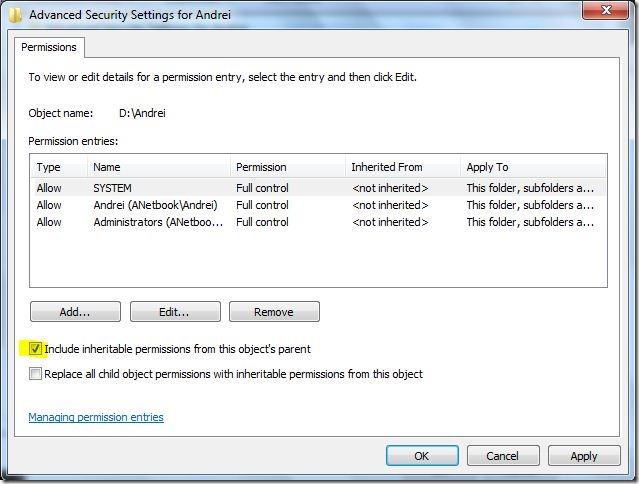

Observati lipsa grupului Users din ACL-ul de mai sus. Putem restaura permisiunile prin selectarea checkbox-ului Include inheritable permissions from this object’s parent.

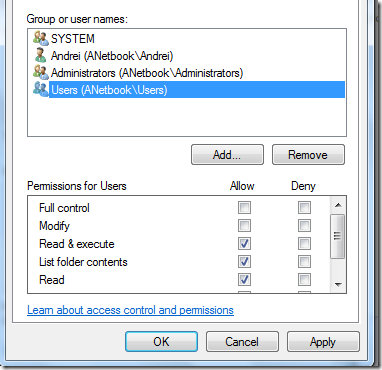

Rezultatul o sa arate cam asa:

Si imediat dupa, folderul o sa arate normal.