DCPROMO – clarificare

Dupa publicarea articolelor despre instalarea Active Directory am fost asaltat cu un val de intrebari legat de lipsa pasului in care trebuie adaugat rolul AD DS din consola roles.

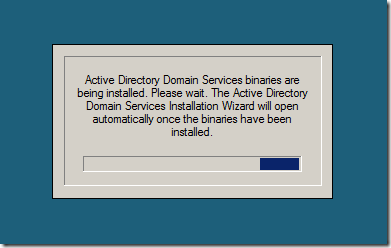

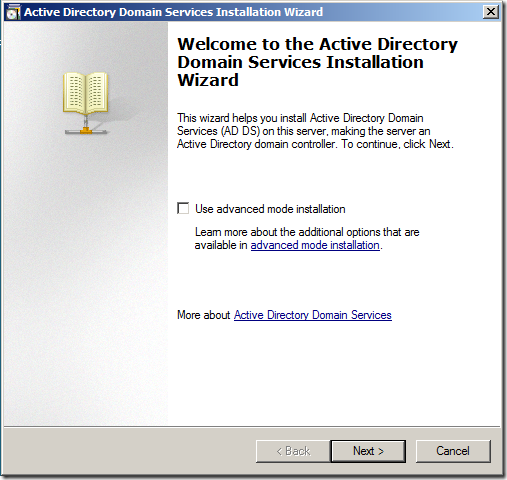

Ca sa fiu clar acum: adaugarea rolului din consola roles nu este necesara. Nici pe 2008 si nici pe 2008R2. Comanda DCPROMO adauga rolul automat (din cauza asta o sa stea si putin mai mult pana sa prezinte wizardul).

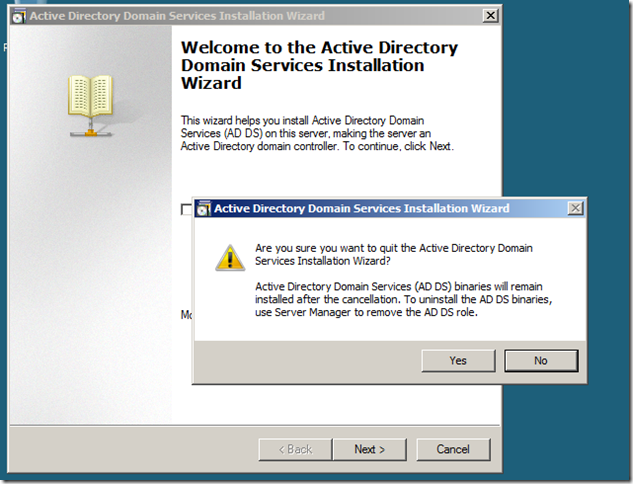

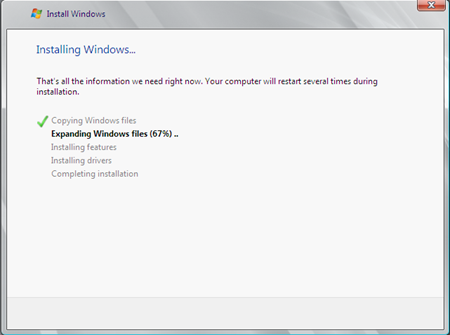

Daca in acest moment dau Cancel, primesc urmatorul mesaj:

Cititi cu atentie ce scrie acolo. Rolul a fost instalat de DCPROMO (mai exact, au fost copiate binarele, si atat, configurarea se face mai departe cu dcpromo).

A fost doar un post explicativ ca sa elimin anumite semne de intrebare.

Windows Deployment Services – Instalare, configurare, deployment

Cand au inceput sa mi se inmulteasca masinile virtuale ma gandeam la o metoda care sa-mi usureze munca de creare a masinilor noi. Mi-a explicat Andrei cum sa fac “template-uri” in WMware Workstation dar nu mi-a placut sa fac copy, paste, sysprep, iar copie, pastreaza imaginea, redenumeste… offf.. Asa sunt eu, imi place sa mearga totul automat, repede si cat mai simplu 🙂 Si mi-am adus aminte de WDS! Un “tool” foarte bun si ieftin; ma rog, daca ai licenta de Windows Server. In fine, sa trecem la instalare si configurare.

P.S. Nu uitati sa cititi System Requirements pentru WDS, in special partea cu DHCP!

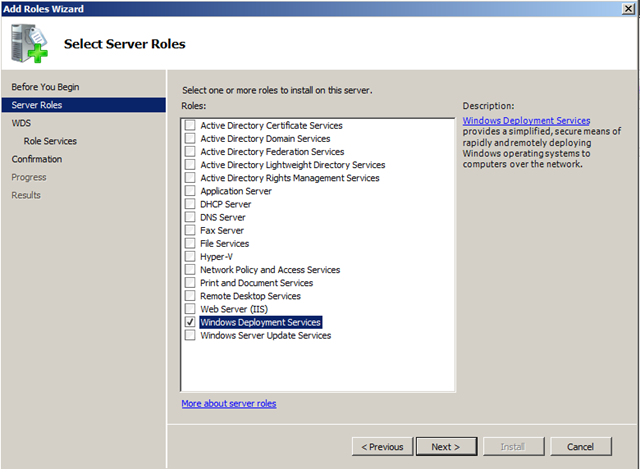

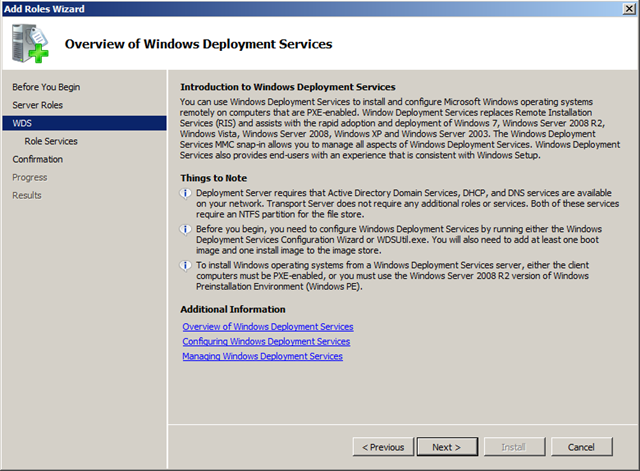

In Server Manager selectam Add Roles.

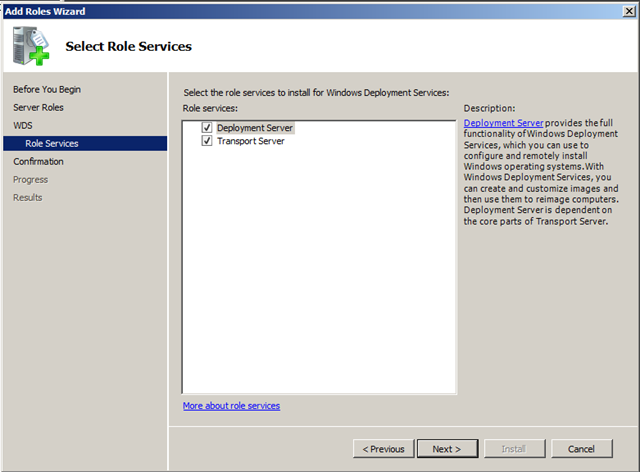

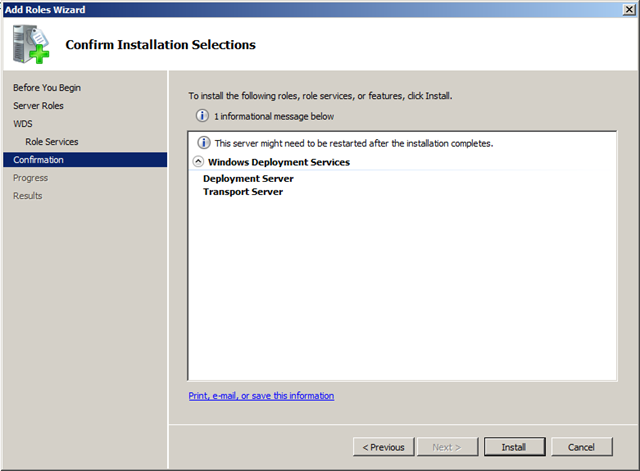

Selectam Windows Deployment Services si mergem pana la capat cu Next.

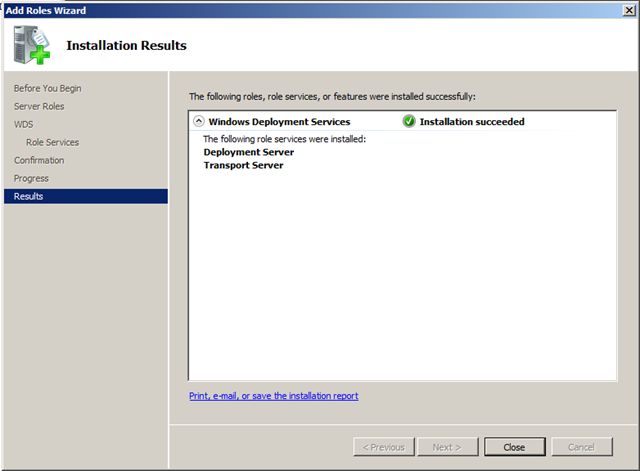

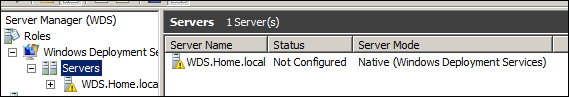

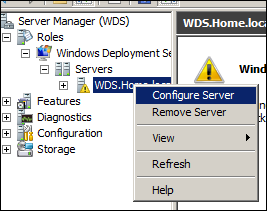

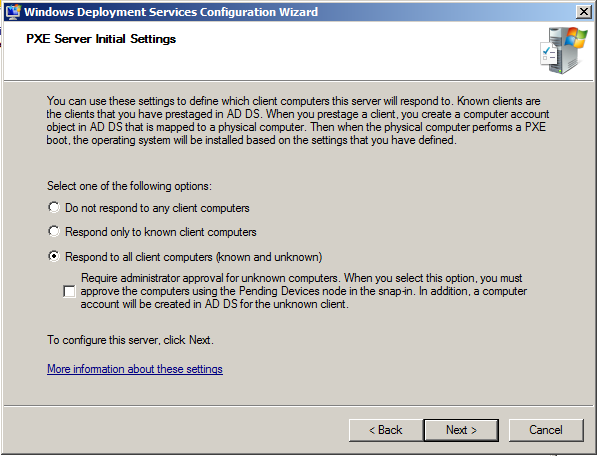

Dupa instalare, rolul trebuie configurat.

Click dreapta pe numele serverului si selectam Configure Server

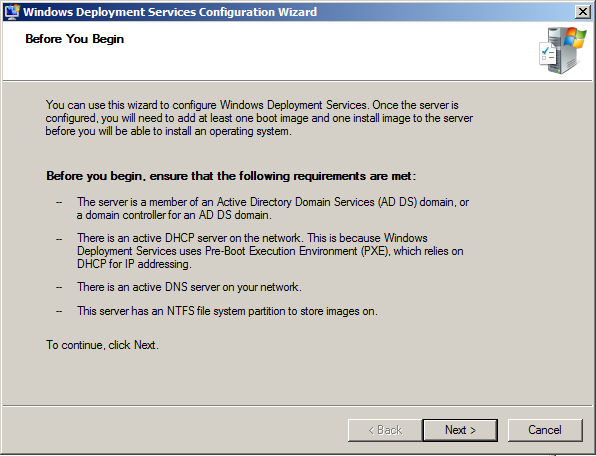

Eu voi selecta discul D: pentru stocarea imaginilor si fisierelor.

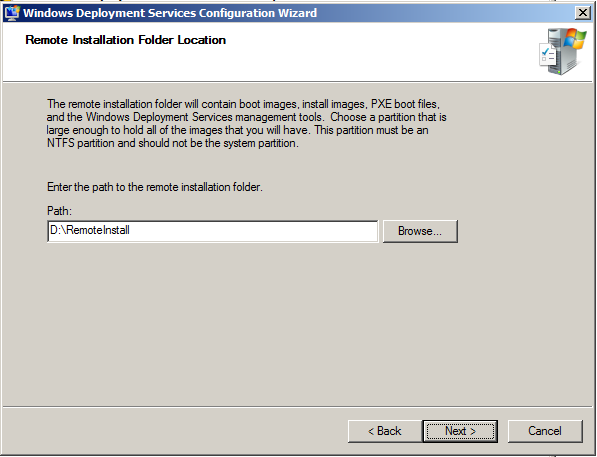

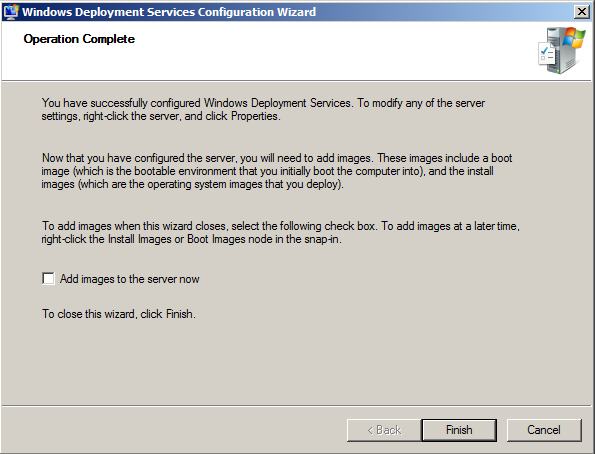

O sa scot debifez si “Add images to server now” pentru ca vreau sa adaug imagile dupa configurare.

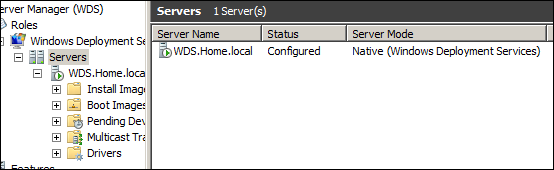

Dupa ce am dat Finish serverul nostru WDS este configurat.

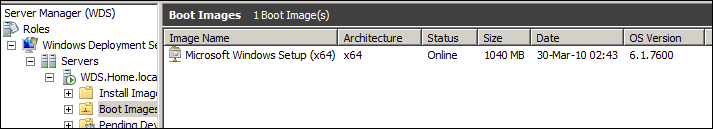

Pentru a putea instala sisteme noi aevm nevoie de cel putin o imagine de boot si una de sistem de operare. Acum voi folosi imaginile de pe DVD-ul cu Windows Server 2008 R2 urmand ca data viitoare cand nu o sa am somn sa fac o instalare customizata pe care o voi putea adauga ca imagine pe acest server.

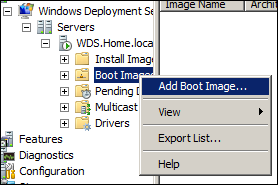

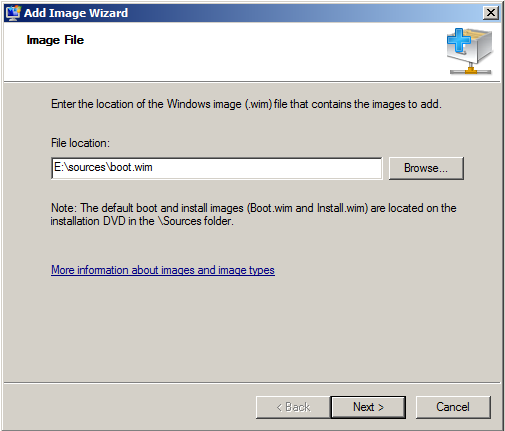

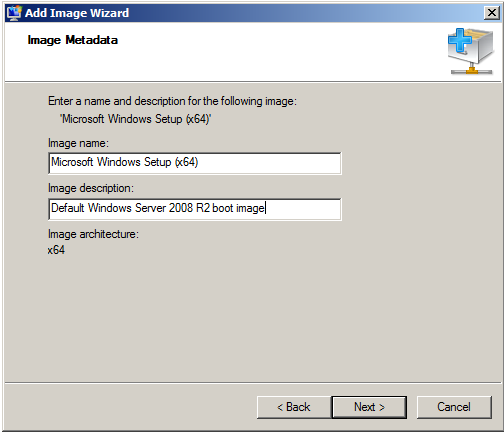

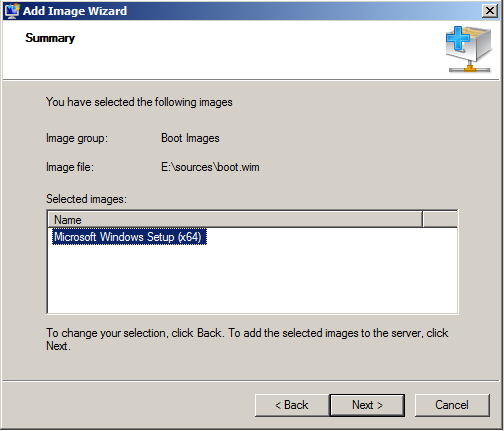

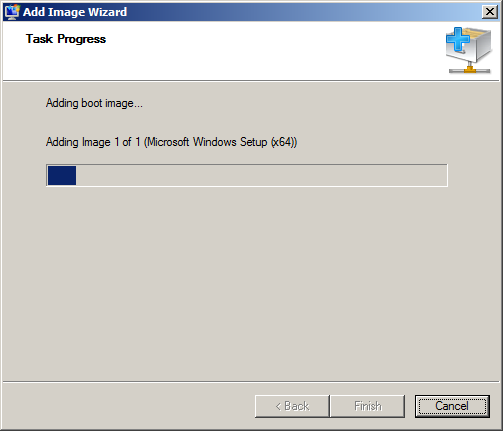

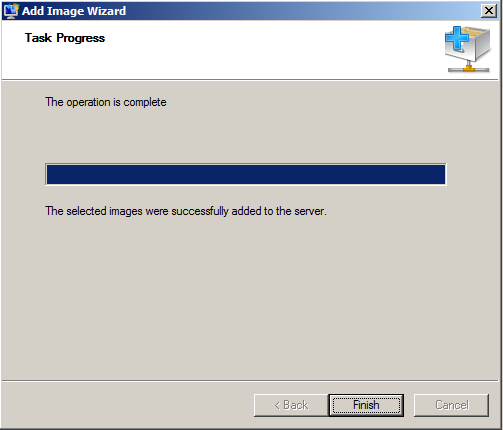

Pentru a adauga o imagine de boot facem click dreapta pe Boot Images si alegem Add Boot Image.

Pe DVD, in directorul Sources gasim fisierul boot.wim

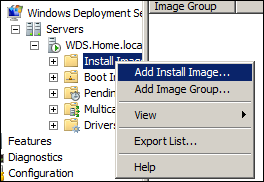

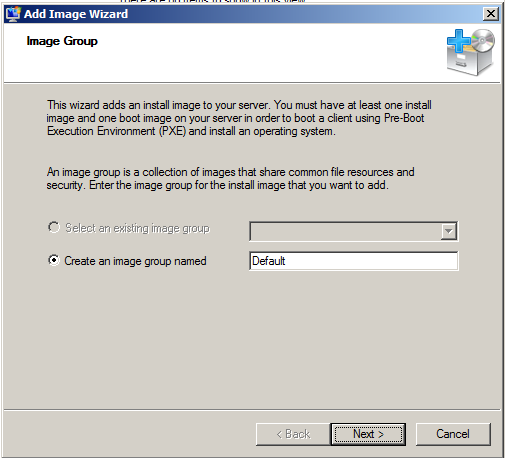

Pentru a adauga imaginea unui SO facem click dreapta pe Install Images si alegem Add Install Image.

Trebuie sa cream un grup in care vom pune imaginea respectiva. Grupurile astea cica ne-ar ajuta daca avem mai ulte imagini similare, cu permisiuni separate pe grupuri, OUuri, departamente etc. De exemplu sa nu poata instala cineva de la HR o imagine care este facuta pentru cei de la Financiar.

Eu am denumit grupul Default pentru ca niciodata nu am folosit mai mult de un grup.

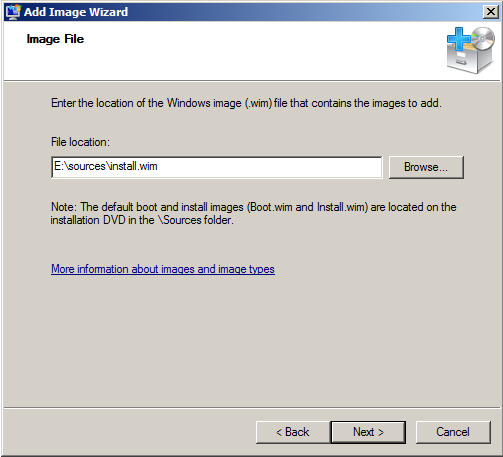

Pe DVD, tot in directorul Sources gasim fisierul install.wim

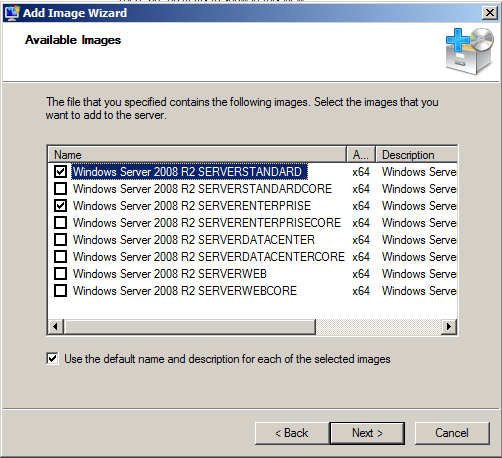

Sunt sigur ca nu o sa folosesc nici o versiune Core, deci le debifez. La fel cu Datacenter si Web. Nu am treaba cu aceste editii in mediul virtual de acasa.

Putem debifa si “Use the default name and description…” daca vrem sa denumim imaginile dupa placul nostru. Eu le voi lasa default pentru simplitate.

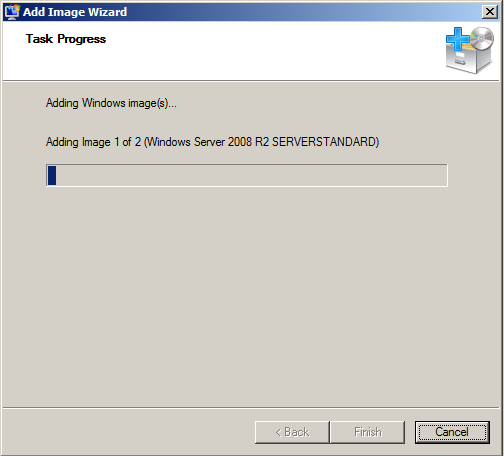

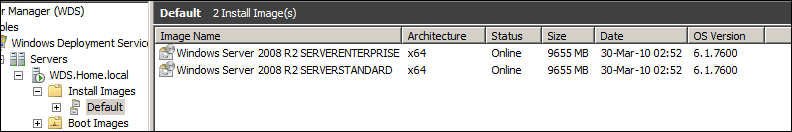

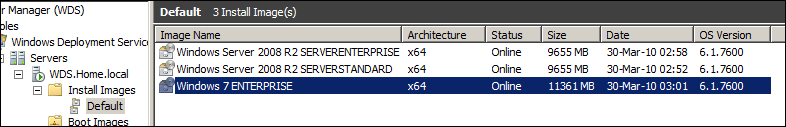

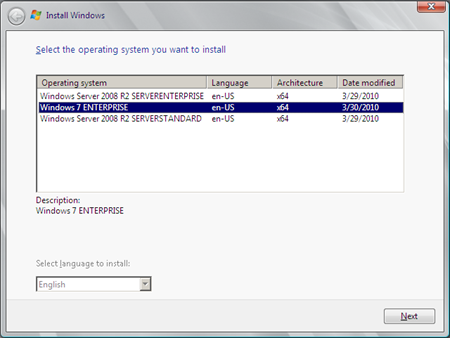

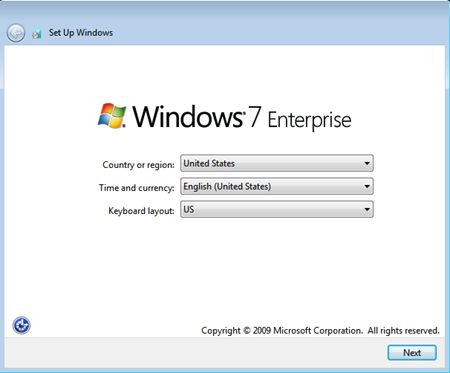

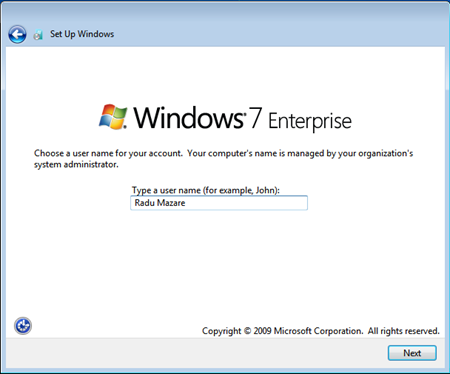

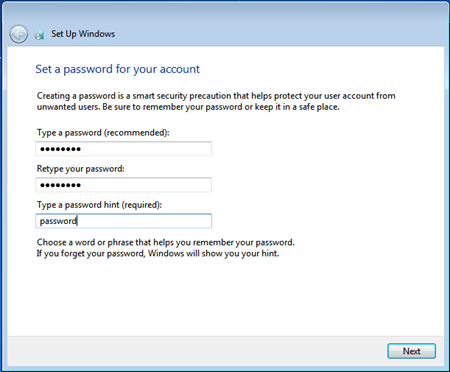

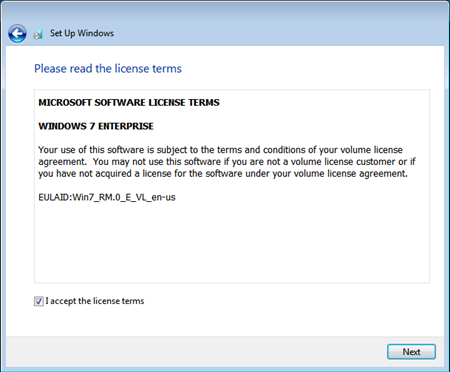

Imaginile de server le-am adaugat pentru ca vreau sa fie acolo cand o sa am nevoie de ele. Pentru demo, am mai adaugat o imagine de Windows 7 Enterprise x64 folosind pasii de mai sus.

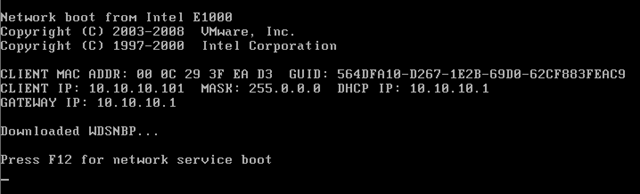

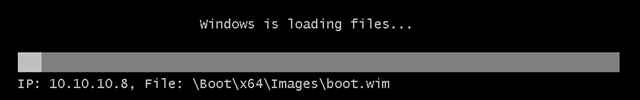

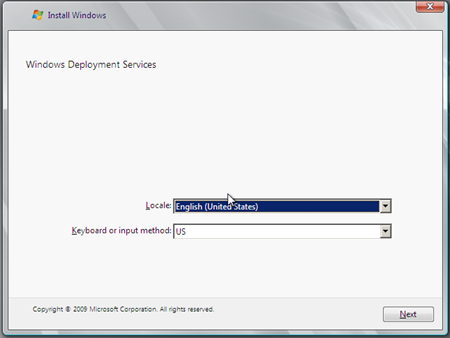

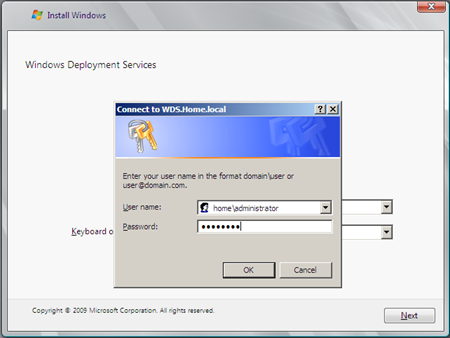

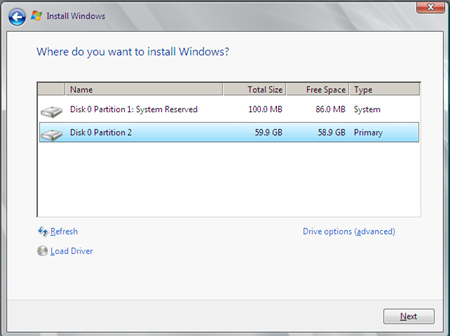

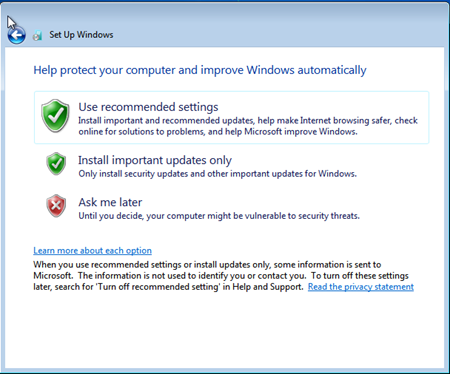

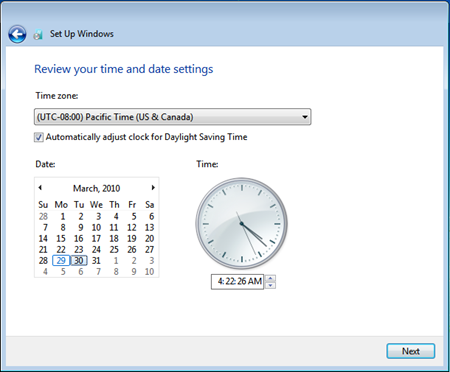

Acum nu ne ramane decat sa boot-am un calculator (masina virtuala in cazul meu) in retea (F12) si sa urmam “Vrajitorul” aka Wizard 🙂

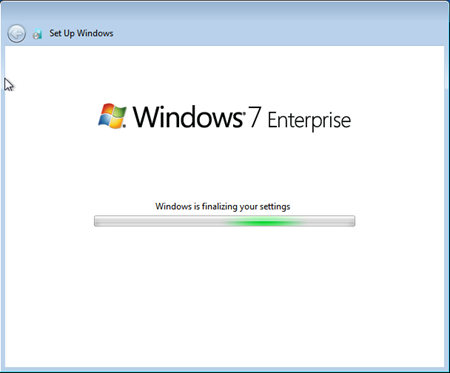

Restart…

Ultimul restart…

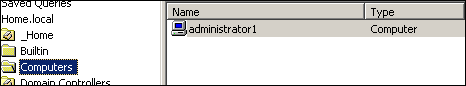

Calculatorul e pus si in domeniu automat.

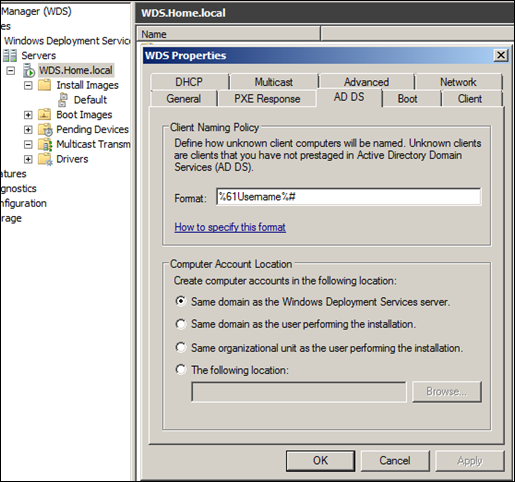

Implicit, calculatoul se pune in OU-ul Computers in formatul %61Username%#.

OU-ul si formatul de nume se pot configura in proprietatile serverului WDS.

Formatul de nume poate fi de forma:

%First: the first name of the user.

%Last: the last name of the user.

%Username: the user name of the user.

%MAC: the MAC address of the computer.

%n#: an incremental n-digit number.

%0n#: an incremental n-digit number, with zeros added before the digit.

Le-am gasit cu greu aici.

Cam atat despre initierea in Windows Deployment Services.

Evident, toti pasii de mai sus pot fi automatizati (serial, partitii, aplicatii, chiar si numarul de telefon de la helpdesk poate fi introdus in imagine 🙂 ) folosind un fisier xml creat cu Windows AIK. Dar, despre asta intr-un alt articol.

Mai foloseste cineva Windows 98?

Banuiesc ca da si nu putini (neluand in calcul sistemele industriale). Asta judecand dupa developmentul la KernelEX:

http://sourceforge.net/projects/kernelex/

Hmm … ma bate gandul sa mai incerc si eu un Windows 98. Oare cum o merge pe quad core? O merge?

PS: trebuie sa intreb autorul daca nu scrie cumva ceva si pentru Windows 95.

Identificarea conturilor inactive din Active Directory folosind Administrative Center

Active Directory Administrative Center este un nou instrument de administrare a obiectelor din Active Directory, inclus in Windows Server 2008 R2 si disponibil in Windows 7 prin instalarea Remote Server Administration Tools. Folosind aceasta consola putem crea obiecte de tip user, computer, OU, sau le putem administra pe cele existente. De asemenea, putem efectua cautari filtrate dupa diverse criterii. Aceste cautari ne pot ajuta, de exemplu, pentru Active Directory clean up, adica identificarea, dezactivarea si/sau stergerea conturilor de tip user sau computer nefolosite.

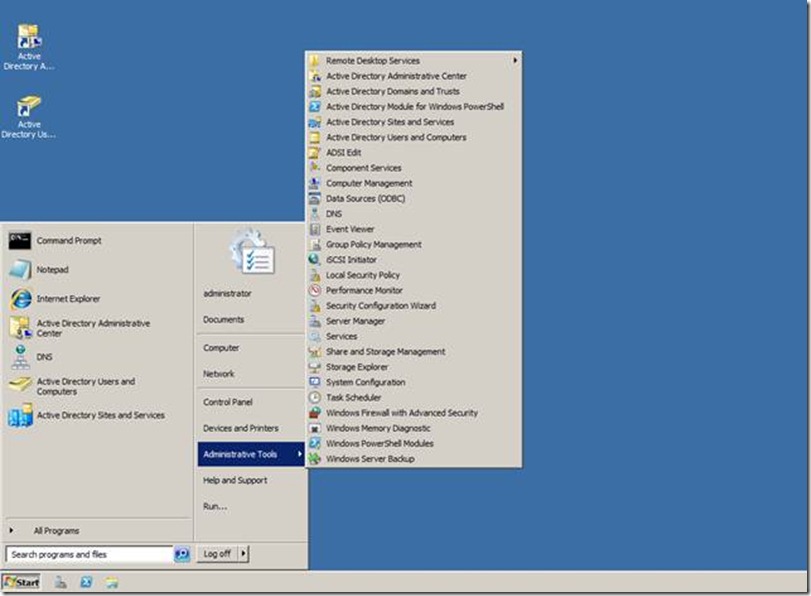

Sa vedem cum procedam. Deschidem ADAC ( Active Directory Administrative Center) din Administrative Tools :

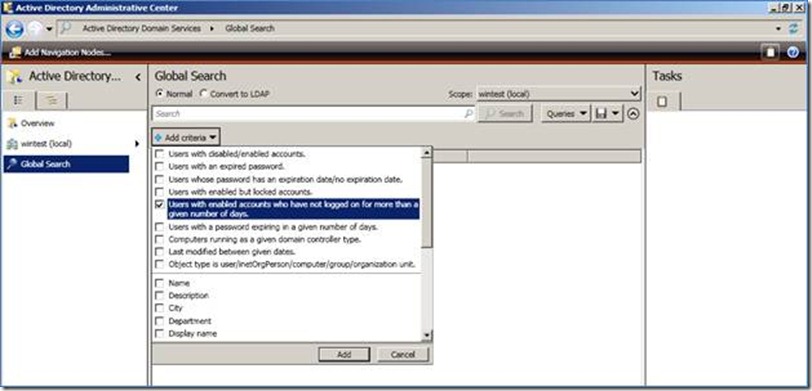

Mergem la Global Search si, in partea dreapta, expandam Add criteria. Bifam “Users with enabled accounts who have not logged on for more than a given numbers of days” si dam click pe Add :

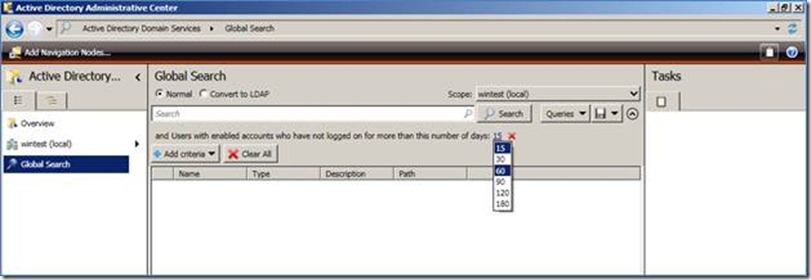

Acum putem selecta numar de zile :

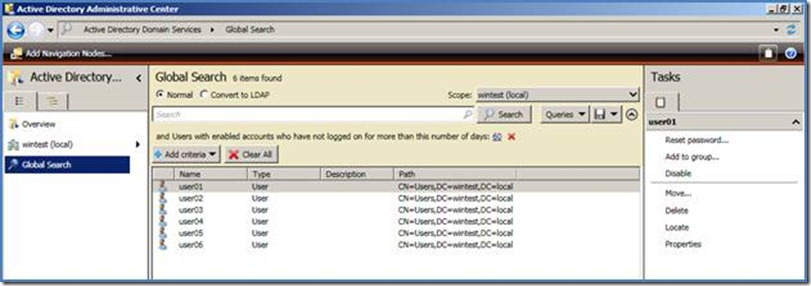

Sa zicem 60 de zile. Dupa care dam un click pe Search si avem rezultatul. Acum, ii putem selecta si, cu click dreapta sau din partea dreapta a consolei ( Tasks ), ii putem dezactiva sau sterge din Active Directory :

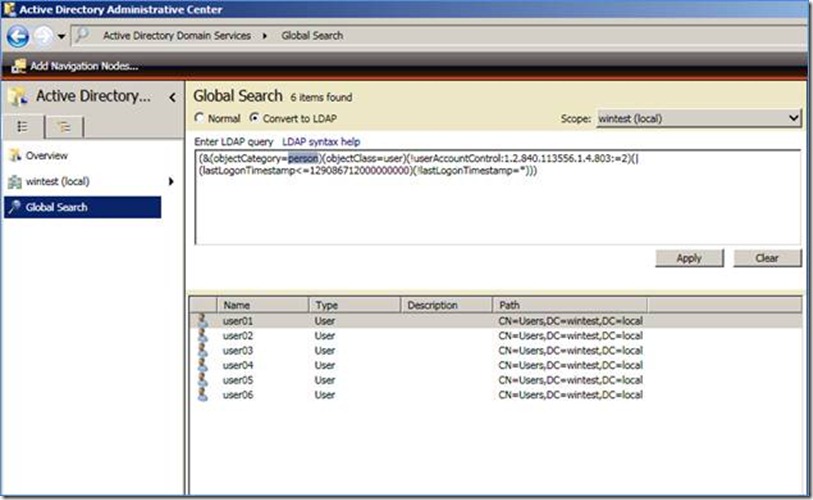

Traducerea in LDAP a acestei cautari arata cam asa : cautam obiecte de tip user – persoana, enabled (vezi atributul UserAccountControl) inactive in perioada data curenta minus 60 zile, folosindu-ne de atributul lastLogonTimestamp. Valoarea acestuia din urma este updatata implicit la interval de 14 zile asa ca sfatul meu e sa nu folositi intervalul de 15 sau chiar 30 de zile pentru clean up, ca sa nu riscati sa stergeti conturi active. Convertirea valorii in format standard de timp este descrisa aici .

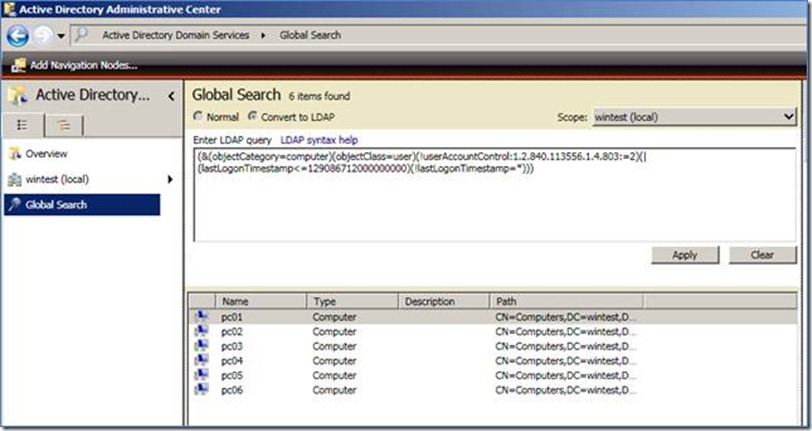

Cum putem cauta computerele inactive timp de 60 de zile? Editam query-ul, inlocuind valoarea “person” a atributului objectCategory cu “computer”. Click pe Apply si gasim si computerele inactive pe care, de asemenea, le putem dezactiva sau sterge:

Spuneam ca ADAC a aparut de la Windows Server 2008 R2. Consola poate fi folosita totusi si cu Active Directory 2003 si 2008. Vedeti aici conditiile. Sunt valabile si pentru ADAC.

How to force DFSR SYSVOL replication?

Pana la Windows 2008 cam stiam cum se procedeaza cu SYSVOL-ul si nu era simplu deloc. Cu totii stim utilitarele folosite pentru a forta replicarea FRS-ului si problemele aparute mai de fiecare data. DFSR a fost bine venit si pacat ca nu l-au folosit la SYSVOL si in 2003.

Zilele astea am fost nevoit sa fortez o replicare de SYSVOL intre doua DC-uri cu Windows 2008 R2 si am descoperit o metoda interesanta de a face asta. inainte de toate trebuie sa spun ca replicarea SYSVOL-ului urmareste programul de replicare definit in Sites & Services. Deci SYSVOL-ul se va replica la acelasi interval cu restul informatiilor din AD. Fortand replicarea folosind REPADMIN automat fortam si replicarea SYSVOL-ului.

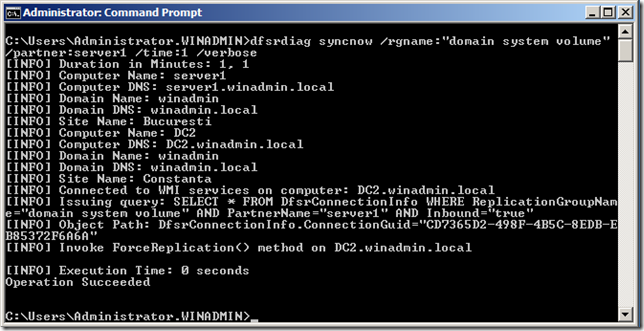

Dar cum as putea sa fac sa replic doar SYSVOL-ul? Cu DFSRDIAG:

Comanda din imaginea de mai sus forteaza sincronizarea cu replica de pe server1 si mentine aceasta sincronizare timp de un minut (tot ce va aparea in backlog pe server1 in interval de un minut va fi replicat).

HTH,

Andrei.

DSRM & GPP

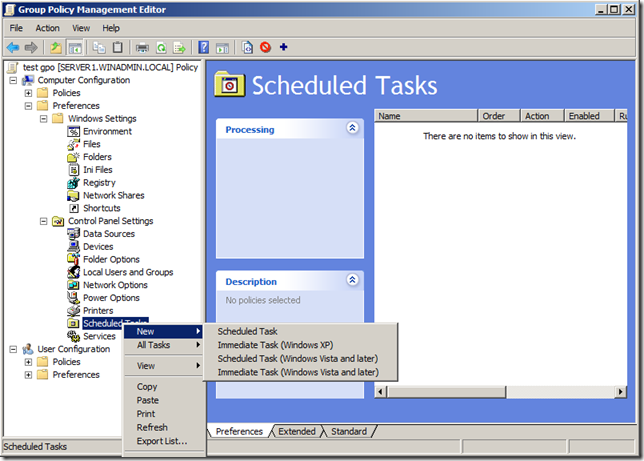

Spuneam aici despre DSRM si despre cum ii sincronizezi parola cu un cont din AD. Metode sa pui acele taskuri pe DC-uri ar fi, insa una mi-a atras atentia, poate si pentru ca este noua – prin Group Policy Preferences.

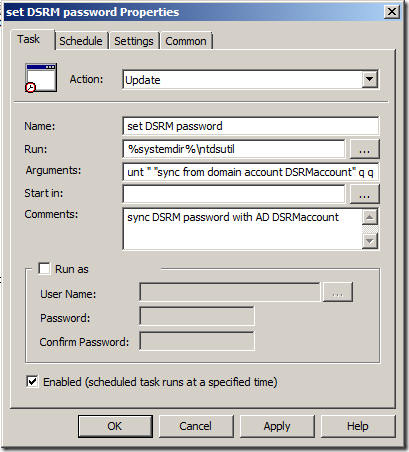

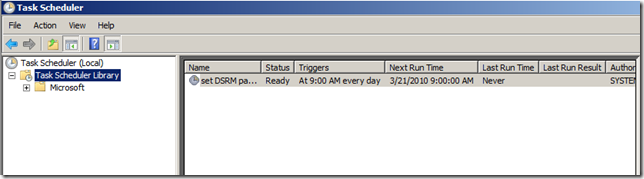

Putem seta taskul care sa sincronizeze parola pentru DSRM la fel ca in imaginile de mai jos:

In felul acesta parola este distribuita foarte simplu fara a fi expusa in GPO sau in vreun script.

Taskul va arata in felul urmator pe domain controllerele aplicate:

Conceptul de site in AD + instalarea celui de-al doilea domain controller

Articolul urmator face parte din Ghidul incepatorului de AD inceput aici si din care sper ca oricine doreste sa invete Active Directory sa poata sa gaseasca ceva util. Am descris cum se instaleaza primul domain controller (next,next,next) iar acum o sa vedem cum il punem si pe al doilea. O sa continui pe o infrastructura diferita asa ca nu va speriati daca numele serverelor nu se potrivesc cu cele din prumul articol.

De ce am avea nevoie de al doilea? Pai AD-ul devine pilonul principal de autentificare si autorizare in infrastructura si daca se intampla sa nu functioneze, e de rau. Asa ca mai instalezi un domain controller.

NOTA: backup-ul e backup si adaugarea unui DC aditional nu il inlocuieste. Backup-ul trebuie facut, indiferent de scenariu.

Si scenariile pot continua: infrastructuri raspandite in mai multe locatii in care ai nevoie de un punct de autentificare local, numar mare de useri si nevoia de balansare a serviciului de autentificare, aplicatii care folosesc intensiv serviciul directory.

Bun. Inainte sa incepem instalarea o sa incerc sa definesc conceputul de SITE. Site in terminologia AD se refera la o retea in care toate sistemele sunt conectate prin legaturi de mare viteza. Putem face o comparatie cu retea locala dintr-un sediu al unei firme. Toate sistemele de acolo sunt conectate prin legaturi 100Mb.

In Active Directory putem defini un obiect de tip site pe care il declaram ceva de genul: toate sistemele care fac parte din subnetul 192.168.1.0/24 apartin locatiei (site-ului) Bucuresti. Si pot continua asa pentru toate locatiile mele.

Intrebarea e, la ce ne foloseste sa definim aceste obiecte de tip Site? Simplu, site-ul ne ajuta sa controlam autentificarea si replicarea datelor intre domain controllere. Si o sa dau din nou cateva exemple:

– asociez domain controllerul meu (sa-i spunem DC1) cu site-ul Bucuresti ceea ce inseamna ca toti clientii din subnetul asociat cu site-ul Bucuresti vor incerca sa se autentifice mai intai pe DC1, si nu pe nu stiu ce domain controller aflat in alta locatie la care conexiunea se face peste un VPN de 512Kbps.

– asociez DC2 cu site-ul Constanta, redirectez cererile de autentificare catre DC2 in interiorul site-ului si pot face reguli de control al replicarii intre domain controllere. Exemplu: la ce interval sa se efectueze replicarea intre domain controllerele aflate in site-urile Bucuresti si Constanta (pentru DC-urile aflate in acelasi site nu poti influenta modul in care se face replicarea).

Cam asta e scopul lor. Nimic mai mult. Ar mai fi cate ceva, insa in 99.99% din cazuri, sunt folosite numai pentru scenariile de mai sus: autentificare si replicare.

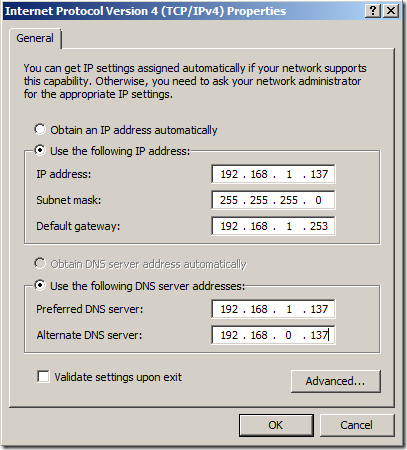

Trecem mai departe si continuam cu instalarea celuilalt domain controller, care se afla in alt site. Pentru inceput, ii configuram adresa IP statica iar la DNS punem adresa primului DC (daca el e responsabil pentru zona DNS AD).

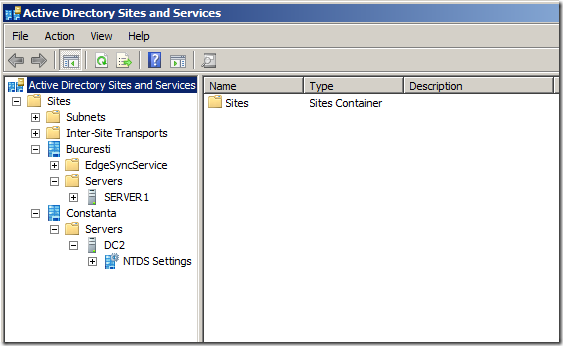

Putem declara noul site in AD si acum si dupa promovare. Recomand sa il facem acum. Si tot acum o sa fac si pentru primul site – avand doar un DC pana acum, nu a fost nevoie sa declar un site.

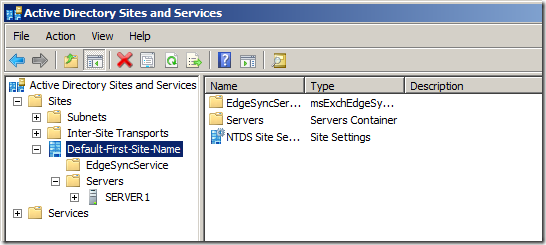

Implicit exista un site numit Default-First-Site-Name, in care apare si primul meu DC numit acum SERVER1. O sa-l redenumesc.

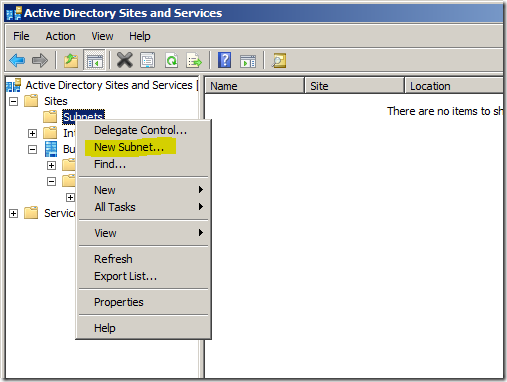

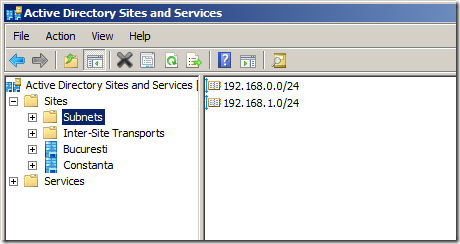

Si o sa-i asociez un subnet (pe care mai intai trebuie sa-l declar).

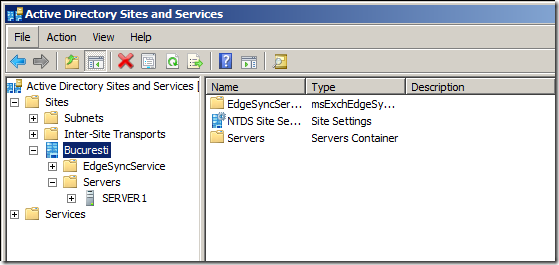

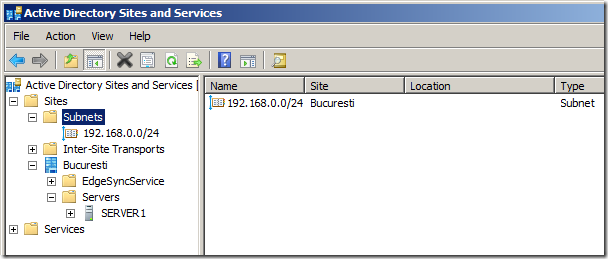

Si acum subnetul 192.168.0.0/24 e asociat cu site-ul Bucuresti.

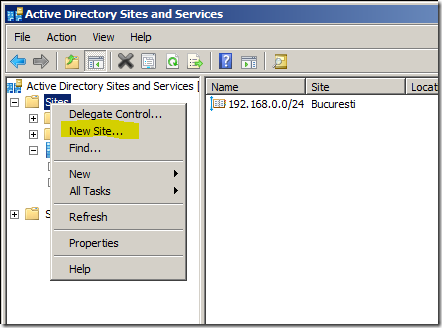

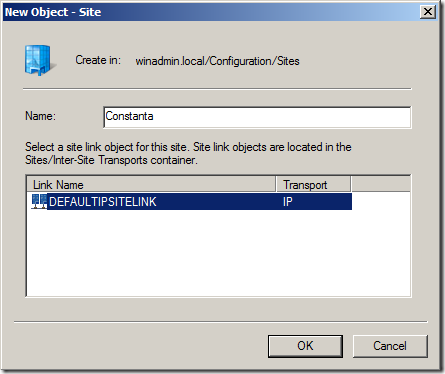

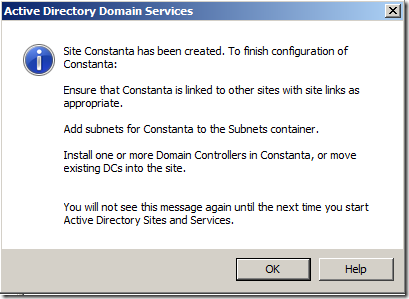

Sa ne apucam si de site-ul Constanta.

In acest punct selectati DEFAULTIPSITELINK si o sa vedem mai tarziu la ce se refera.

Ii asociem un subnet:

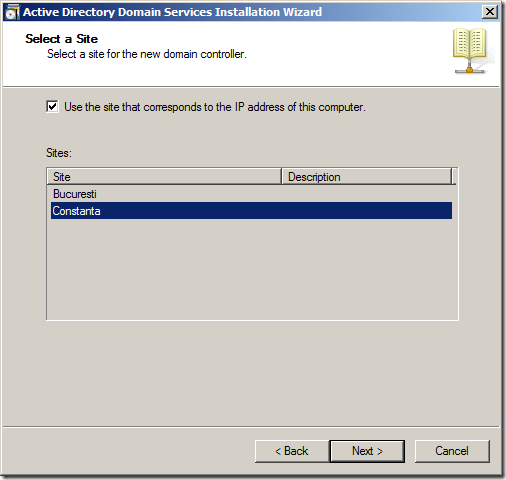

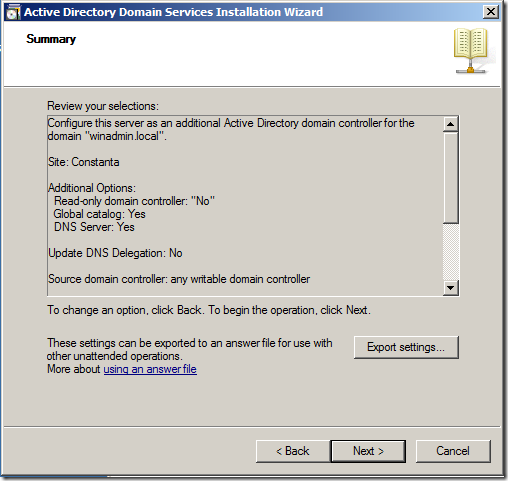

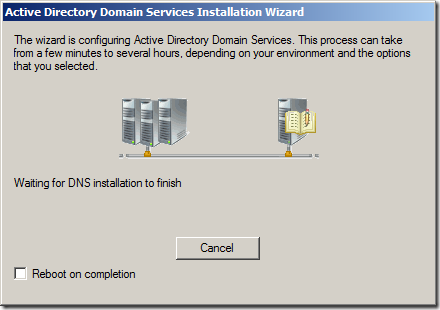

Acum e momentul sa pornim promovarea celui de-al doilea DC (numit DC2) aflat in subnetul din Constanta.

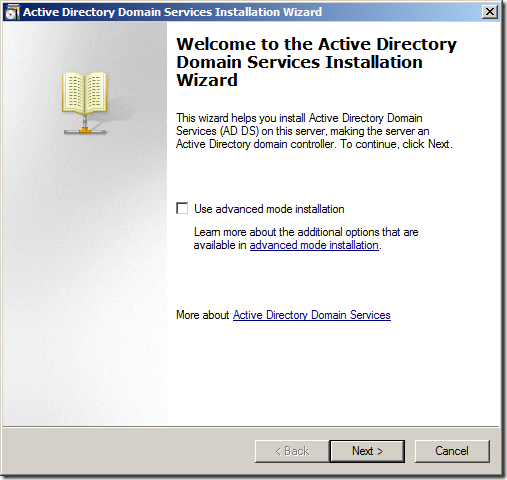

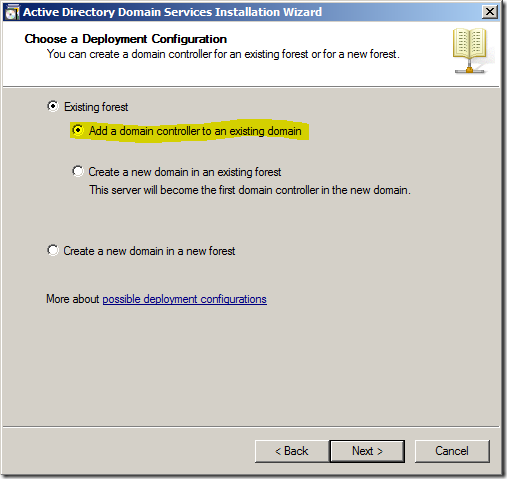

Rulam DCPROMO.

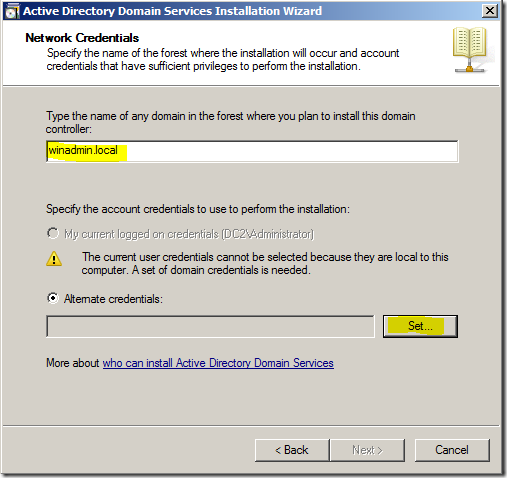

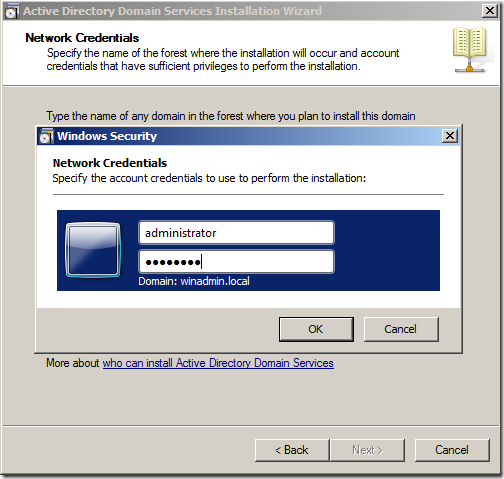

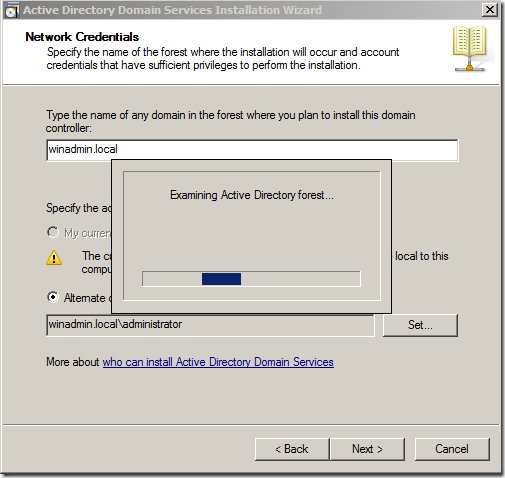

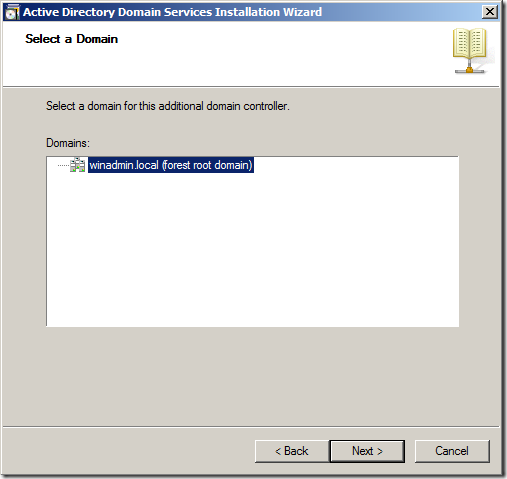

Introducem numele domeniului si setam credentialele contului de admin din domeniul existent

Si automat wizardul se ofera sa puna noul DC in site-ul corespunzator.

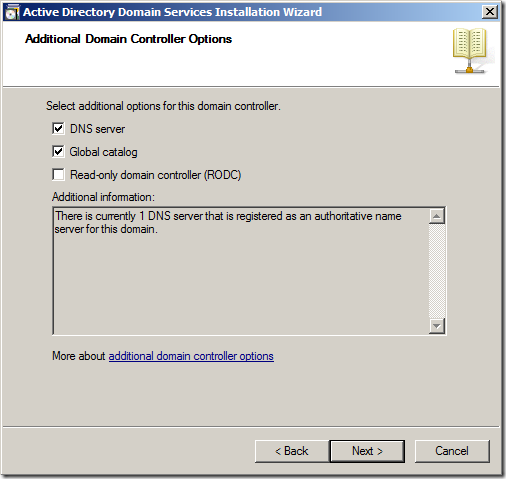

Verificati sa aveti selectata si bifa pentru DNS.

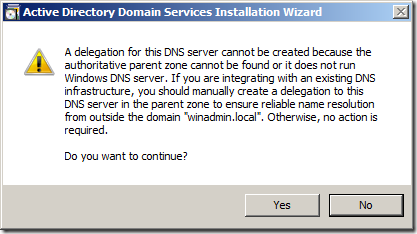

Selectam YES.

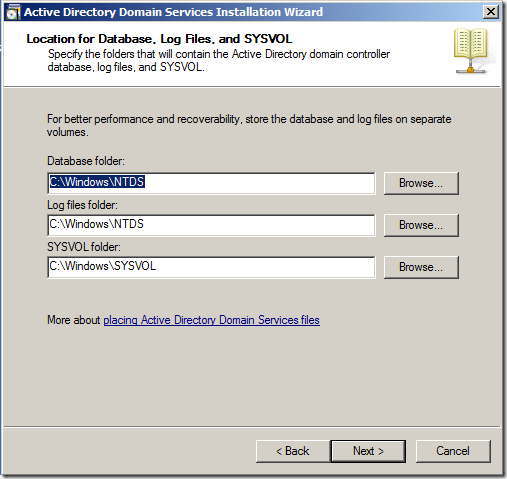

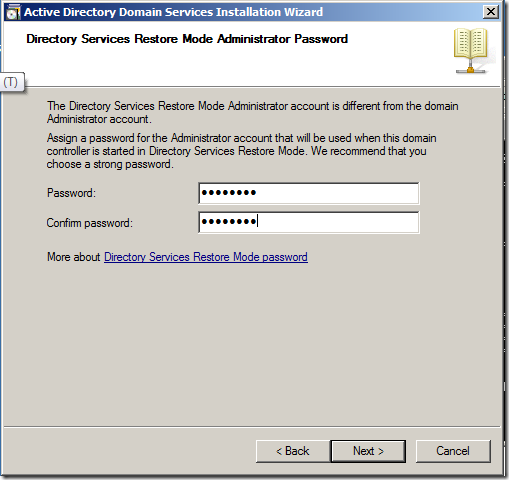

Setam parola pentru DSRM.

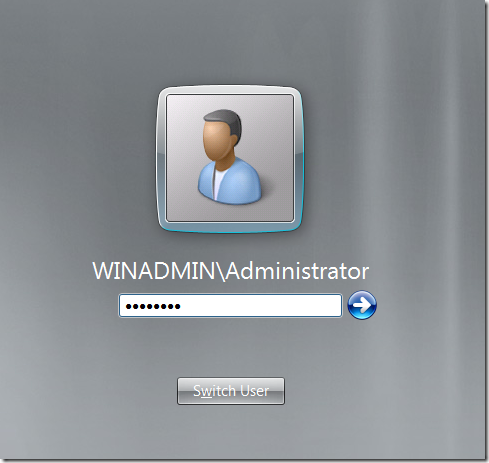

Dupa reboot ne logam cu contul de domeniu.

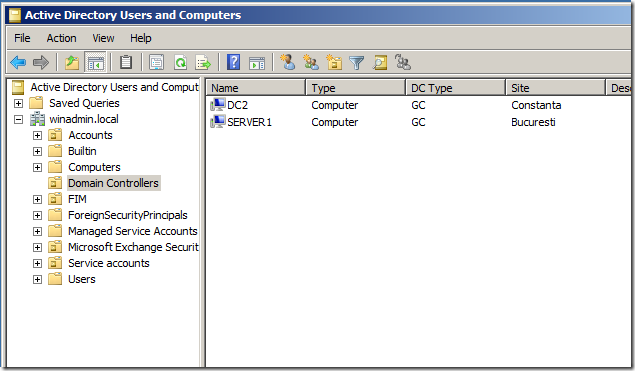

Si putem observa ca avem o replica ce contine toate informatiile de pe primul domain controller.

Acum e momentul sa schimbam setarile pentru DNS pe noul server (doar daca am instalat si serviciul de DNS – by default la promovare) si sa setam IP-ul local primul in lista de DNS resolvere (e logic, nu? de ce sa interoghez un DNS remote, cand zona mea DNS responsabila pentru domeniul AD, este replicata si pe acest DC; aici e mult de vorbit – pentru alte detalii just ask).

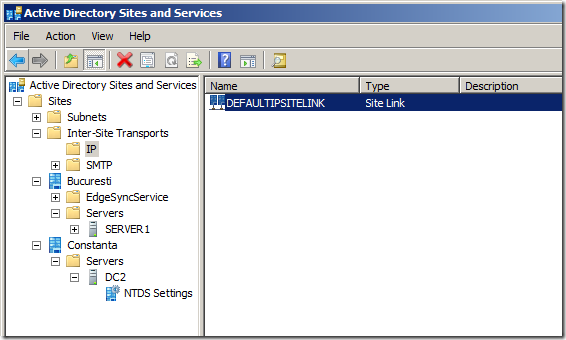

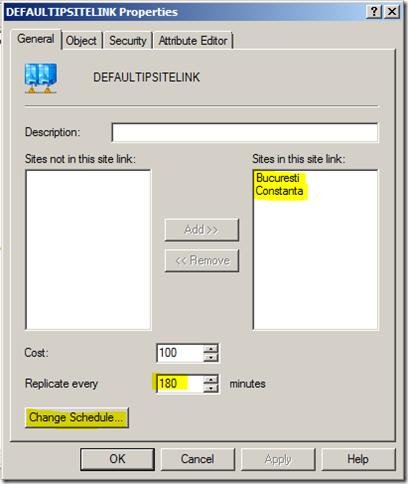

Acum sa aruncam un ochi si pe acel DEFAULTIPSITELINK

Putem observa ca avem cele doua site-uri existente asociate cu acest obiect – ceea ce inseamna ca replicarea intre aceste domain controllerele din aceste doua locatii se va face pe baza setarilor acestui link: replicarea se efectueaza o data la 180 de minute.

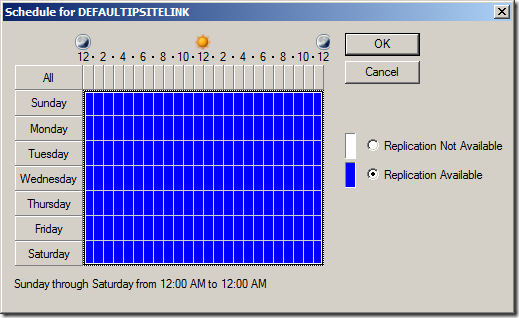

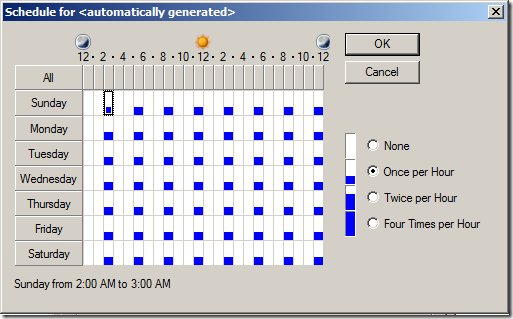

Iar in schedule vedem intervalele in care e permisa aceasta replicare.

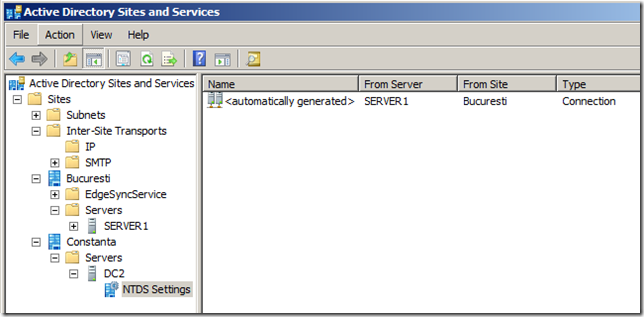

Dar, acest obiect doar stabileste niste reguli, care sunt folosite de un process numit KCC, responsabil pentru generarea conexiunilor de replicare intre DC-uri. deci site link-ul nu face nici un enforcement, ci este doar un sablon folosit de un proces automat de generare a topologiei de replicare.

Link-urile de replicare le gasim aici:

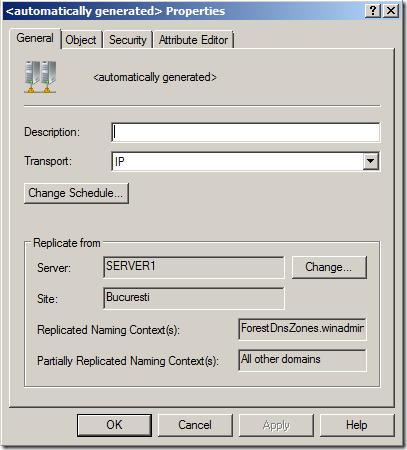

Dupa cum vedeti conexiunea de replicare generata automat are un schedule ce respecta regulile definite in site link.

Se pot genera si conexiuni de replicare manuale, insa va recomand sa setati sitelink-urile bine si sa lasati KCC-ul sa-si faca treaba.

Sper sa fie suficient pentru instalarea celui de-al doilea DC si sper ca toata lumea a inteles la ce folosesc site-urile in AD.

Have fun!

Windows Server 2008 R2 DHCP SERVER: Rezervari si Filtre

Windows Server 2008 R2 a adus destule noutati si in ceea ce priveste rolul DHCP Server. Dintre acestea, in acest articol vreau sa vorbesc despre rezervari si filtrari.

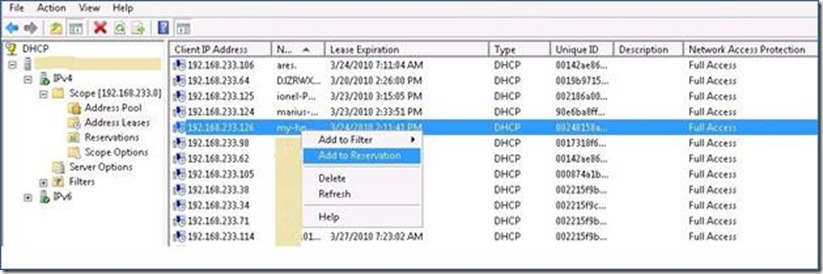

In ceea ce priveste rezervarile, o sa fiu scurt. Noutatea e ca, in consola de DHCP, in afara de metoda clasica (obositoare si plictisitoare) de a face rezervari – click dreapta pe Reservations – New reservation …..s.a.m.d., a mai aparut si o metoda simpla, mai exact transformarea lease-urilor in reservations : in Address Leases dam click dreapta pe computerul caruia dorim sa-I facem rezervarea, click pe Add to Reservation si gata :

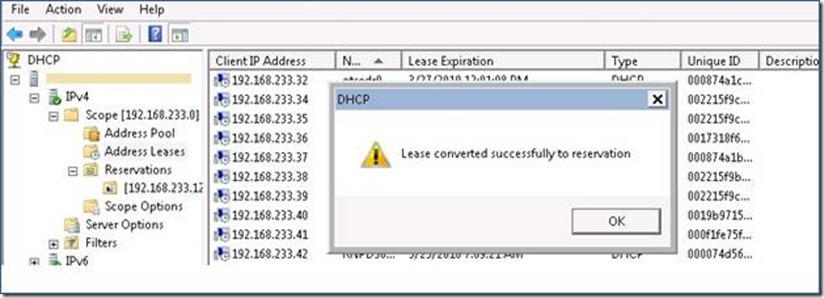

Primim si confirmarea :

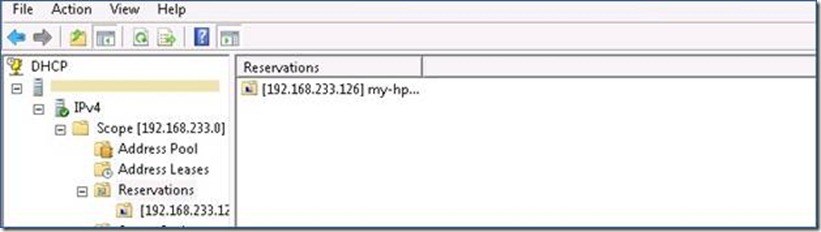

Si ca sa ne convingem :

Simplu, nu ? De ce oare n-a aparut mai demult aceasta facilitate, n-am mai fi pierdut timpul cu metoda clasica, cu netsh sau cu diverse scripturi. Totusi, trebuie sa retinem ca, daca dorim sa rezervam anumitor computere adrese IP diferite de cele asignate de serverul DHCP, atunci vom folosi tot vechile metode.

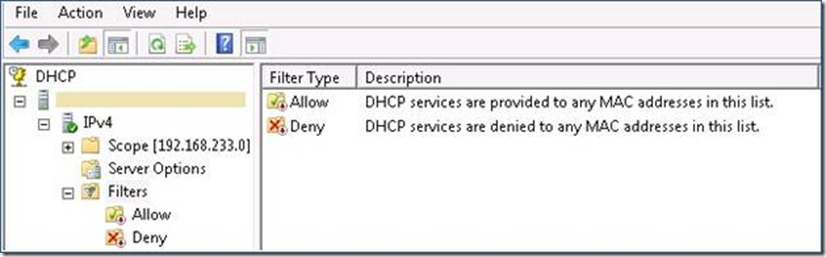

Sa trecem acum la filtre, mai exact la MAC filtering :

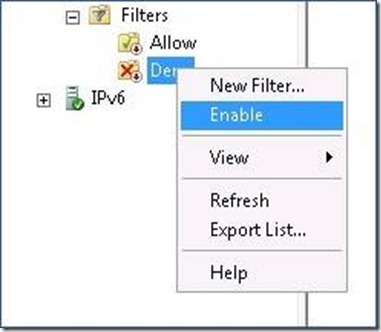

E destul de clar, nu ? Avem doua liste : Allow si Deny. Pentru a deveni functionale, trebuie sa le dam Enable:

Listele pot fi populate astfel :

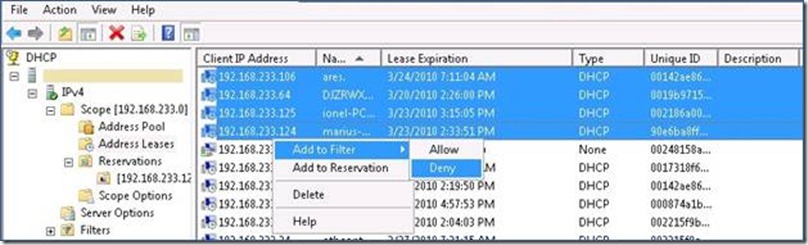

In Adddress Leases, cu click dreapta – Add to Filter – Allow sau Deny :

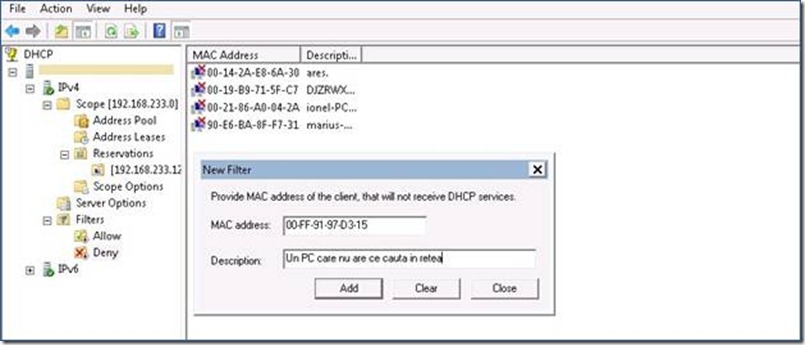

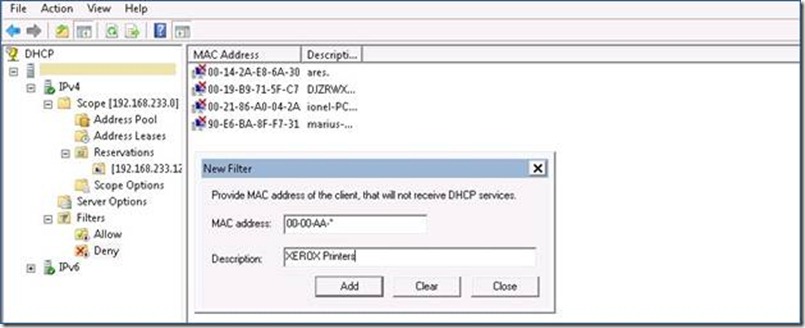

Manual, cu click dreapta pe Allow sau Deny, New Filter :

Sau folosind * (atentie, suporta unul singur, nu merge cu 00-00-*-AF-*-A3) :

Ce folosim, Allow sau Deny ? Sau ambele? Trebuie sa avem in vedere urmatoarele aspecte :

– In cazul in care activam filtrul Allow, computerele care nu au MAC-ul in lista nu vor primi IP de la serverul DHCP. Putem adauga in lista toate PC-urile din ograda proprie si atunci suntem siguri ca cei care mai vin cu laptopurile de acasa sau din afara companiei nu vor primi IP. Bine, daca se pricep un pic, isi pot pune un IP static si nu mai au nevoie de DHCP.

– In cazul in care activam filtrul Deny, va trebui sa monitorizam serverul, si daca observam in Address Leases computere care nu au ce cauta in companie, sa le adaugam in lista Deny.

– Nu prea vad rostul activarii ambelor filtre, in afara poate de cazul in care uneori vrem sa mutam temporar unele computere din Allow in Deny si invers.

– Daca MAC-ul unui PC e in ambele liste, va avea prioritate filtrul Deny, adica PC-ului nu i se va asigna o adresa IP.

Cam atat deocamdata despre aceste noi facilitati, ar mai fi cateva, dar … ramane pe altadata.

Windows Essential Business Server (EBS) is dead

MS a anuntat ca renunta la EBS.

E bine ca am fost inspirat si nu mi-am pierdut timpul pana acum cu acest produs. SBS a fost o alegere mai buna.

Off, ce de specialisti – The Terminator Script

Din link in link am ajuns la urmatorul video “The Terminator Script”

http://edge.technet.com/Media/The-Terminator-Script/

Comentariile sunt si ele facute probabil de studenti indoctrinati de MS care stiu IT doar din carti probabil. Ar trebui sa-i scriu autorului ca un lucru asemanator il poti face si cu o infrastructura NEvirtualizata atata timp cat ai drept de admin in domeniu. Backup-ul e backup si nu poate fi inlocuit.

Prietenii stiu ca la un moment dat facusem un script care era capabil sa puna pe butuci infrastructuri megacomplexe si sa le tina blocate cateva zile. Atata timp cat esti admin …

Urmeaza sa mai vedem si un filmulet cu FORMAT C:.

PS: iar din scenariul din filmulet se poate face rollback din cateva click-uri. Ghiceste cineva cum?