Hello Microsoft, Welcome to IT

Via Michael Stoica: http://windowsitpro.com/cloud/hello-microsoft-welcome-it

PS: Eu nu as fi chiar asa de dur, poate doar cu sales-ul agresiv ce vrea sa te convinga ca solutia lor de cloud e mai tare ca Chuck Norris. Nimeni nu-i mai tare ca Chuck :).

Windows Clustering – persistent vs autostart

Daca ne uitam bine in setarile resurselor dintr-un cluster de windows o sa vedem doua optiuni ce se numesc Persistent Mode si Auto Start.

Persistent mode se refera la capabilitatea resursei de a porni odata cu clusterul (resursa va incerca totusi sa porneasca pe ultimul nod pe care a fost online; doar daca nu reuseste va porni pe alt nod) pe cand auto start se refera la ce se intampla cu resursa in timpul unui proces de failover.

De exemplu prin Persistent Mode putem controla ce se intampla atunci cand pronim clusterul si e bine de stiut ca setarea poate fi ignorata (/IPS sau /IgnorePersistentState) tocmai pentru a putea opri o avalansa de resurse care pornesc, mai ales atunci cand incercam sa fortam quorum intr-un cluster.

Chiar va recomand sa va aruncati un ochi pe urmatoarele resurse:

http://support.microsoft.com/kb/947713

http://msdn.microsoft.com/en-us/library/ee342506(VS.85).aspx

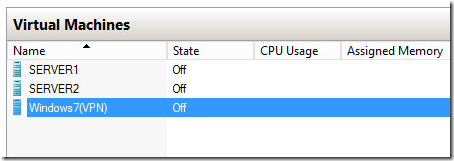

Auto Start e bine sa-l avem setat doar pentru masinile critice ce trebuie sa faca failover automat in caz de nevoie. Sa zicem ca avem un cluster de Hyper-V din doua noduri si unul pica, daca toate VM-urile sunt setate cu Auto Start riscam sa porneasca toate pe nodul ramas online, fara a avea posibilitatea sa le pornim in functie de prioritati si resurse.

PS: Persistent state mai merge setat si din registry http://support.microsoft.com/kb/259243

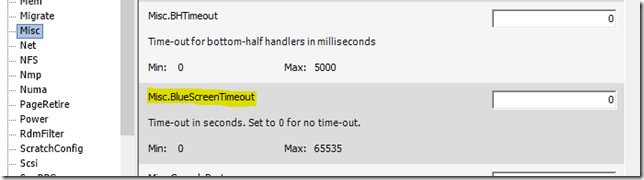

Setting ESXi to auto restart after crash (pink screen)

By default ESXi-ul nu se restarteaza dupa un pink screen (sau blue screen cum este denumit prin fisierele de configurare) si este nevoie de interventia administratorului ca sa restarteze host-ul.

In mod normal comportamentul asta nu este un lucru rau si in medii de productie cam asa ar trebui sa ramana, insa pentru laboratoare si home labs unde vrei sa revii rapid online fara prea multe investigatii e bine ca hostul sa faca auto reboot.

Ca sa faca auto reboot in setarile advanced ale hostului trebuie setat Misc.Blue ScreenTimeout si pus pe o valoare in secunde (alta decat zero).

Sau din linie de comanda folosind esxcfg-advcfg:

esxcfg-advcfg -s 30 /Misc/BlueScreenTimeout

PS:Atentie la unii parametri cand folositi esxcfg-advcfg pentru ca sunt case sensitive.

Time Hierarchy in AD

Cateodata o imagine spune mai multe decat o mie de cuvinte. Mai jos aveti schema de sincronizare a timpului intr-un forest Active Directory.

Bineinteles ca perturbari de la aceasta schema pot aparea cand adminul isi baga coada sau in mediile virtuale unde DC-urile isi sincronizeaza timpul cu host-ul pe care ruleaza (si nu ar trebui).

Ca bonus va dau si un link catre un document foarte interesant de la Vmware – Timekeeping In Virtual Machines.

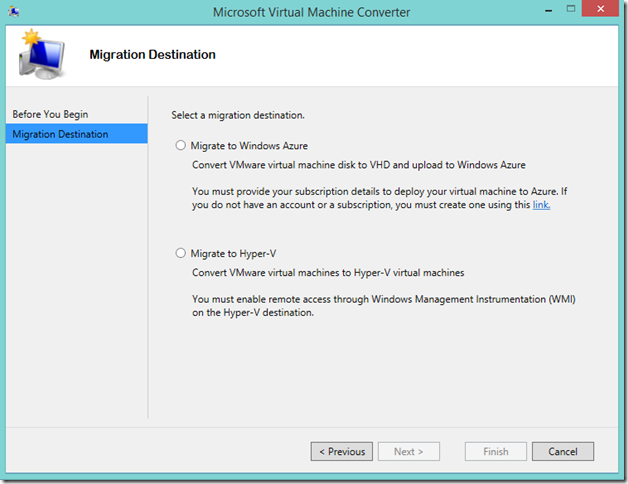

Microsoft Virtual Machine Converter 2.0

In incercarea de a mai acapara piata, Microsoft a lansat o versiune noua a tool-ului de conversie Microsoft Virtual Machine Converter pe care il puteti downloada de aici:

http://www.microsoft.com/en-us/download/details.aspx?id=42497

Un astfel de tool este esential atunci cand incerci sa iti convingi clientii sa schimbe platforma de virtualizare. Cu toate astea, lui MS i-a luat cam mult ca sa scoata o versiune noua si tot nu mi se pare ca au facut ceva extraordinar. E clar ca exista o imbunatatire, dar ma asteptam la mai mult. Nici macar nu se apropie de Vmware Converter.

Partea buna este ca exista suport pentru powershell si astfel puteti automatiza taskurile de conversie. Dar probabil nu foarte multi vor trece de interfata grafica.

Iata si noile functionalitati asa cum sunt descrise in MVCM Admin Guide:

MVMC 2.0 release of MVMC includes the following new features:

· Converts virtual disks that are attached to a VMware virtual machine to virtual hard disks (VHDs) that can be uploaded to Windows Azure.

· Provides native Windows PowerShell capability that enables scripting and integration into IT automation workflows.

Note The command-line interface (CLI) in MVMC 1.0 has been replaced by Windows PowerShell in MVMC 2.0.

· Supports conversion and provisioning of Linux-based guest operating systems from VMware hosts to Hyper-V hosts.

· Supports conversion of offline virtual machines.

· Supports the new virtual hard disk format (VHDX) when converting and provisioning in Hyper-V in Windows Server® 2012 R2 and Windows Server 2012.

· Supports conversion of virtual machines from VMware vSphere 5.5, VMware vSphere 5.1, and VMware vSphere 4.1 hosts Hyper-V virtual machines.

· Supports Windows Server® 2012 R2, Windows Server® 2012, and Windows® 8 as guest operating systems that you can select for conversion.

In addition to the new features previously identified, MVMC provides the following functionality:

· Converts and deploys virtual machines from VMware hosts to Hyper-V hosts on any of the following operating systems:

· Windows Server® 2012 R2

· Windows Server® 2012

· Windows Server 2008 R2 SP1

· Converts VMware virtual machines, virtual disks, and configurations for memory, virtual processor, and other virtual computing resources from the source to Hyper-V.

· Adds virtual network interface cards (NICs) to the converted virtual machine on Hyper-V.

· Supports conversion of virtual machines from VMware vSphere 5.5, VMware vSphere 5.0, and VMware vSphere 4.1 hosts to Hyper-V.

· Has a wizard-driven GUI, which simplifies performing virtual machine conversions.

· Uninstalls VMware Tools before online conversion (online only) to provide a clean way to migrate VMware-based virtual machines to Hyper-V.

Ca sursa sunt suportate toate versiunile de Vmware ESX/ESXi de la versiunea 4.1 in sus.

De instalat se instaleaza pe orice Windows de la 2008 R2 in sus si va mai trebuie si Dot Net 3.5 si 4. Instalarea e un fleac, next/next.

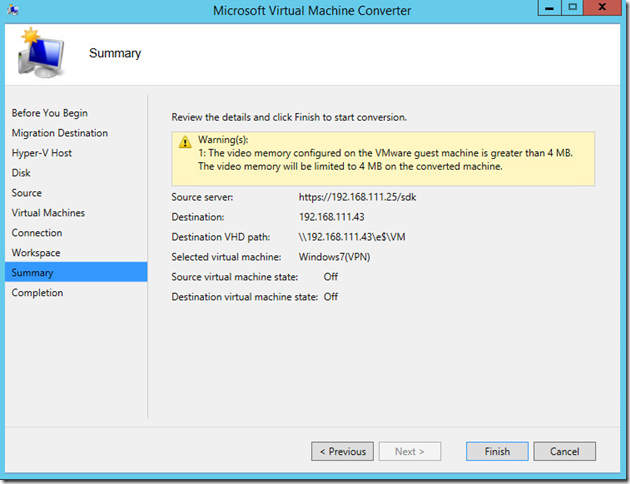

Mai jos o sa va trec putin printr-un proces de migrare ca sa vedeti cum decurg lucrurile.

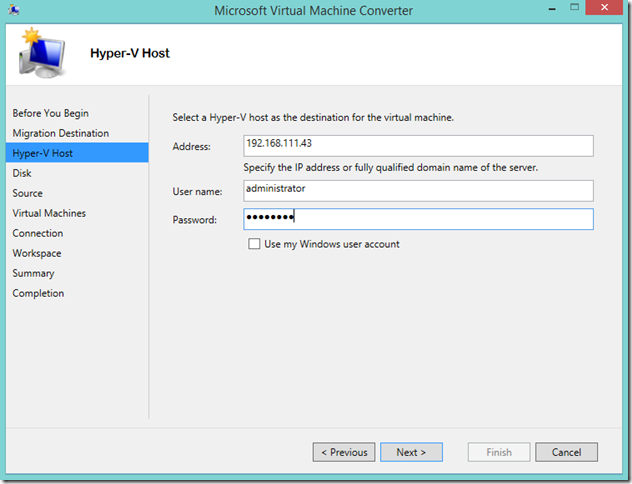

In pasul urmator va trebui sa specificati host-ul Hyper-V destinatie dar nu va lasati pacaliti de fereastra care va cere credentialele. Daca masina pe care rulati MVMC u este in acelasi domeniu cu hostul Hyper-V sau este standalone, big problem. Eu nu am reusit sa fac o migrare folosind o statie standalone iar Admin Guide-ul pomeneste de aceasta problema.

Chiar ma intreb, de ce oare atata dependinta de domeniu AD in cazul asta? Chiar nu ii vad rostul si nu inteleg de ce nu pot sa faca si ei un tool care sa mearga in mai mult de un scenariu.

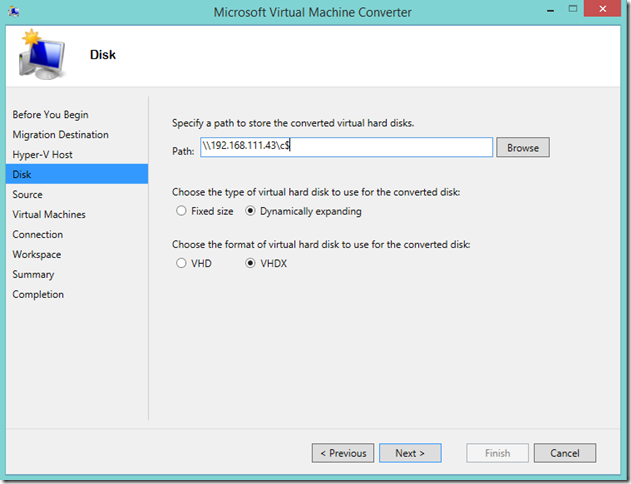

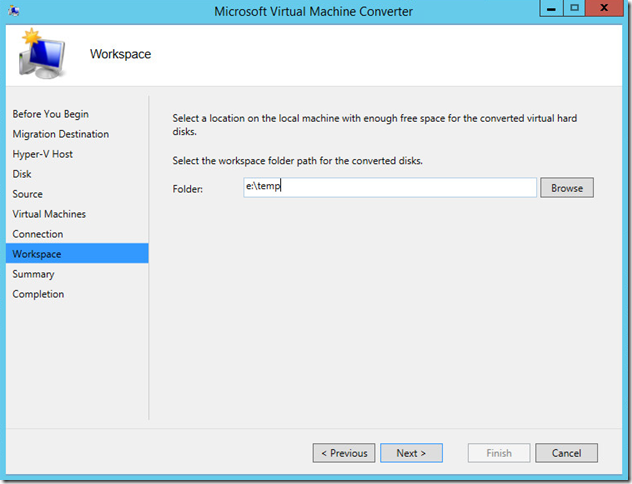

Urmatorul pas este sa specificati locatia fisierelor VHD sau VHDX pe serverul Hyper-V (in format UNC; in Admin Guide este specificat ca nu functioneaza cu local path chiar daca locatia este pe masina cu MVMC).

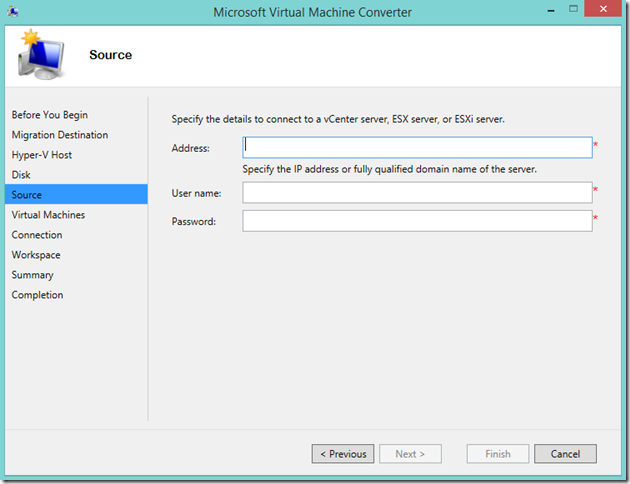

In fereastra source specificam adresa si credentialele serverului Vmware sau a VCenter-ului.

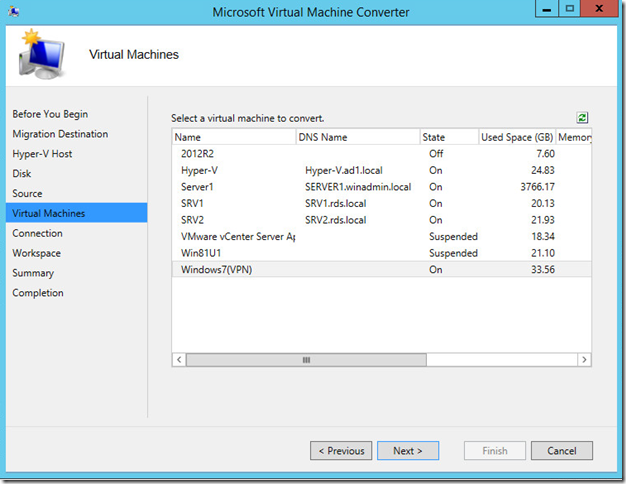

Odata obtinut accesul la mediul Vmware ne sunt enumerate masinile virtuale si putem alege VM-ul pe care vrem sa il convertim.

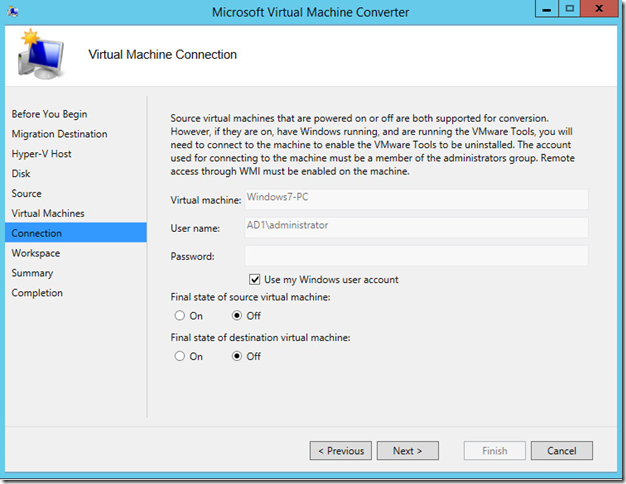

Procesul este diferit, in functie de starea masinii virtuale, On/Off. Daca este On, MVMC va incerca sa se conecteza la OS-ul guest si sa dezinstaleze Vmware tools inainte de conversie.

Daca e Off, face conversia si pe masina destinatia va dezactiva serviciile Vmware Tools; dezinstalarea urmand sa o facem noi manual.

Stiu ca va ganditi ca daca dezinstaleaza Vmware Tools atunci imi afecteaza masina sursa, ceea ce nu e ok. Dar adevarul e pe undeva pe la mijloc. MVMC va face un snapshot al masinii virtuale, va dezinstala Vmware Tools, va copia masini pe serverul Hyper-V, dupa care va face restore to snapshot pe masina sursa. Nu prea ok daca vrei sa faci o conversie a unui server ce functioneaza si nu vrei sa il intrerupi deloc. As fi preferat sa pot sa imi aleg eu toate aceste optiuni din interfata GUI (nu stiu daca se poate altfel din Powershell).

OBS: si guest-ul de pe masina sursa e bine sa fie in acelasi domeniu, daca nu e, iar big problem ![]() .

.

Odata setat si folderul temporar (care ma cam scoate din minti, ca nu inteleg de ce nu poate sa transfere direct in destinatie) putem incepe conversia.

De durat o sa dureze, probabil de doua ori mai mult decat cu un alt tool mai profesional, dar acceptam pentru ca este free.

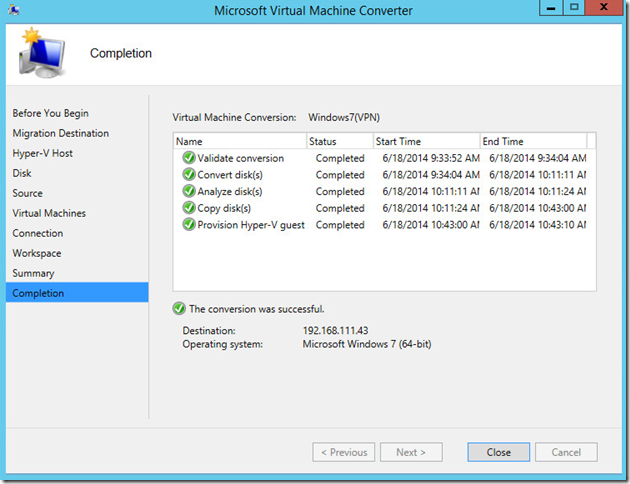

Iar conversia a functionat perfect (doar dupa ce mi-am facut bine temele si am eliminat toate blocajele, in special cele cu domeniul).

Urmeaza procesul de cleanup, remove de Vmtools, upgradat Integration Services, setat IP, etc. Daca ati mai trecut prin procese de V2V sau P2V probabil stiti procedura.

In concluzie MVMC 2.0 este clar un progres fata de vechea versiune ce eu am vazut-o ca fiind nefunctionala. Dar parca tot nu e suficient. E un tool prea barbar cu prea multe probleme pentru ceva atat de simplu. E un tool de conversie, nu ar trebui sa aiba nevoie de un manual de administrare, ar trebui sa fie intuitiv si sa mearga indiferent ca pun UNC path sau local path, sau ca sunt in domeniu sau nu.

Serios Microsoft, si te mai intrebi de ce nu migreaza lumea pe Hyper-V?

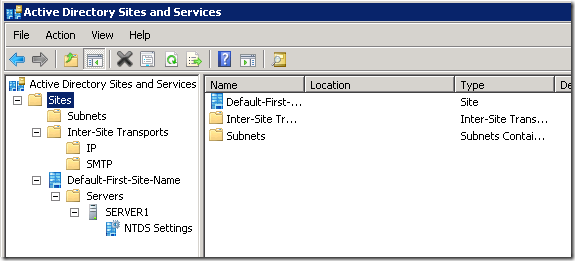

MMC shortcuts

Dupa 15 ani de Windows, AD & console MMC am aflat si eu cateva shortcut-uri ce probabil mi-ar fi facut viata mai usoara pana acum 🙂

Si anume NumLock +, NumLock –, NumLock *. Iata si descrierea conform http://technet.microsoft.com/en-us/library/cc181576.aspx

NUM +

Expands the selected item.

NUM –

Collapses the selected item.

NUM *

Expands the entire console tree below the root item in the active console window.

Astfel veti putea deschide toate containerele dintr-o consola gen AD Users and Computers sau Sites and Services doar prin cateva apasari de taste si fara sa va mai chinuiti cu click-uri de mouse.

OBS: shortcut-urile merg si in Windows Explorer si Regedit.

Security Guide for Hyper-V in Windows Server 2012

Pentru cei ce se “lupta” cu Hyper-V, iata ca a aparut si un Security Guide. Nu-i cine stie ce dar merge trecut asa rapid prin el.

http://technet.microsoft.com/en-us/library/dn741280.aspx

This release of the Hyper-V Security Guide consists of this Overview and chapters that discuss methods and best practices that will help you secure your Hyper-V environment. Brief descriptions follow for each chapter.

This chapter provides necessary prerequisite information on Hyper-V to set the groundwork for subsequent material. In addition to the architecture of Hyper-V it also covers the administrator taxonomy in Hyper-V.

Chapter 2: Hardening the Hyper-V host

This chapter focuses on hardening servers that run the Hyper-V role of Windows Server 2012, in both Full and Server Core installations. It contains security best practice recommendations to help protect against unauthorized access and resource tampering.

This chapter covers details on delegation of access to resources. Additionally, it includes guidance on effective delegation of administrative roles to ensure security.

Chapter 4: Protecting Virtual Machines

This chapter provides prescriptive guidance for securing virtual machine resources. It discusses best practices and includes detailed steps for protecting virtual machines by using a combination of file system permissions, encryption, and auditing. Also included are resources for hardening and updating the operating system instances running within your virtual machines.

Chapter 5: Best Practices Checklist

The chapter covers recommended best practices that help enhance the security of a Hyper-V deployment.

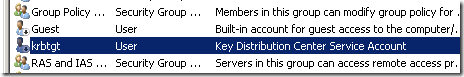

What’s the role of krbtgt account in Active Directory?

Dupa atatia ani de Active Directory inca se mai pune intrebarea asta si anume “la ce foloseste contul krbtgt?” sau “pot sa-l sterg?”. Ei bine, contul asta e ceva esential pentru functionarea AD, mai exact pentru functionarea protocolului Kerberos.

Daca studiati putin (exista o sumedenie de tutoriale pe net despre Kerberos) o sa vedeti ca la un moment dat userul (clientul) primeste un tichet numit TGT (Ticket Granting Ticket) ce ii permite ca ulterior sa ceara acces la alte servicii din retea.

Acest ticket TGT este criptat folosind informatii din parola contului krbtgt si cum toate DC-urile vor avea acest cont replicat, toate vor putea decripta TGT-ul cand este prezentat de clienti. Deci acest cont este un container pentru un “secret” folosit in protocolul Kerberos, asa ca nu va recomand sa va atingeti de el. Parola este setata automat de sistem si chiar daca incercati sa o schimbati, in spate sistemul de operare va genera o alta parola (un sir random destul de strong).

De regula parola sta neschimbata dar exista cazuri cand este necesara schimbarea ei (forest recovery, security breach) sau cand se schimba domain functional level (acest proces forteaza schimbarea parolei).

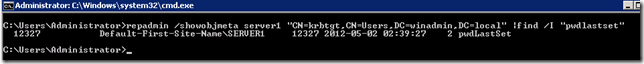

Mai jos aveti un exemplu cu repadmin, prin care puteti vedea de cate ori a fost schimbata parola si cand a fost ultima actualizare.

PS: acest cont este dezactivat by default si asa si trebuie sa ramana.

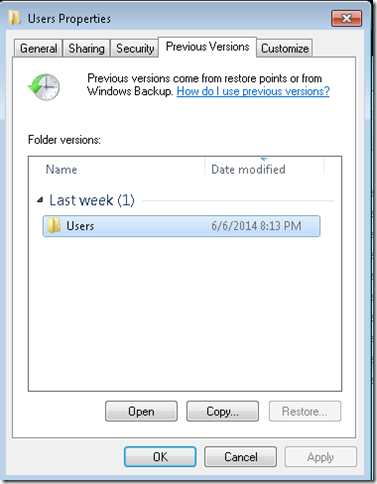

Previous Version feature removed from Windows 8

Daca mai tineti minte in Windows 7 exista un feature numit Previous Versions ce permitea utilizatorului sa acceseze versiuni mai vechi ale fisierelor via VSS snapshots:

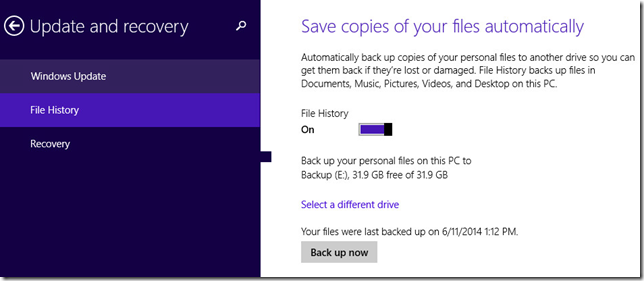

Ei bine, in Windows 8 acest feature a fost dezactivat pentru drive-urile locale pentru ca s-a considerat ca snapshot-urile afectau negativ performanta sistemului de operare. Asa ca in Windows 8 nu o sa mai vedeti tab-ul Previous Versions de mai sus. In schimb exista un fel de replacement numit File History ce trebuie activat explicit din control panel:

Nu inlocuieste Previous Versions (chiar daca pare asemanator) – in spate e cu totul altceva, dar se pare ca asta e modul in care vom face backup in Windows 8.

Dar tineti minte ca Previous Versions inca exista atunci cand accesati locatii remote (cu conditia sa existe snapshoturi).

O sa revin in posturile urmatoare cu cateva detalii despre File History dar si despre Previous Versions pentru ca merita folosit si multi admini nu il au activat pe file servere.

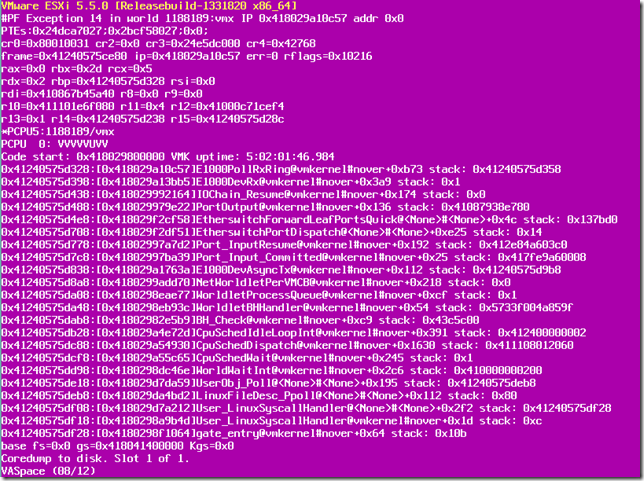

ESXi 5.5, E1000 & purple screens

Cum nici ESX-ul nu e bullet proof iata ca mai dai din cand in cand de un “purple” screen.

PF Exception 14 in world ….

Problema este rezolvata in Update 1, dar just in case ca nu ati updatat, schimbati adaptoarele de retea ale masinilor virtuale din E1000 in VMXNET3.

Mai multe detalii gasiti in urmatorul articol de la Vmware: