Re-register domain controller DNS records without restarting Netlogon

De obicei cand vrem sa fortam un DC sa-si reinregistreze inregistrarile in DNS, restartam serviciul Netlogon. DC-urile oricum fac chestia asta zilnic insa sunt multe cazuri cand trebuie sa fortam acest proces.

In majoritatea cazurilor nu este o problema in a restarta acest serviciu, nu am vazut niciodata downtime cauzat de 1-2 secunde cat ii ia sa se restarteze si iar arhitectura Active Directory (server si client) face ca acest lucru sa treaca neobservat. Dar sunt medii unde un simplu restart de serviciu poate genera o alarma si poate nu vrem batai de cap.

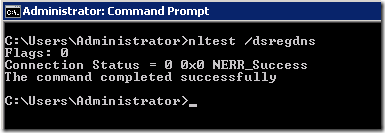

Solutia pentru a forta reinregistrarea inregistrarilor DNS este sa folosim NLTEST /DSREGDNS.

Puteti folosi comanda si pentru a forta un server remote sa faca acest lucru:

Bineinteles ca aveti nevoie de drepturi de Domain Admin pentru a efectua aceasta operatiune.

PS: iar pentru unregister exista NLTEST /DSDEREGDNS

Manage Active Directory using Powershell from Windows 7

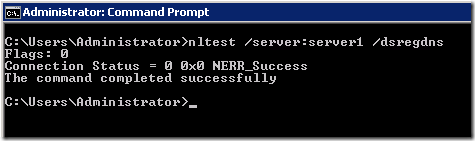

In cazul in care va ganditi sa rulati comenzi Powershell din modulul de AD de pe o masina cu Windows 7 o sa aveti surpriza sa aflati ca acel modul nu exista si nici nu e vreun download pentru el.

Nota: Sau puteti incerca modulul de la Quest insa pe mine ma interesa modulul de la Microsoft.

Exista o solutie totusi si aceea este de a instala Remote Server Administration Tools:

https://www.microsoft.com/en-us/download/confirmation.aspx?id=7887

Dupa ce ati instalat pachetul de mai sus sa nu va asteptati ca deja puteti rula comenzi de AD. De fapt nu e disponibil nici un tool din RSAT. Va trebui sa va duceti in “Turn Windows features on or off” si sa activati de acolo componentele de care aveti nevoie:

Dupa ce ati facut asta si import-module activedirectory aveti la dispozitie toate comenzile.

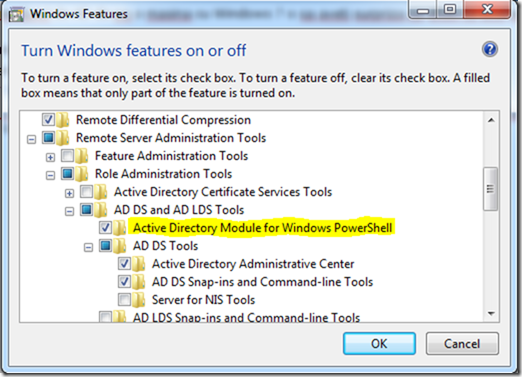

Windows 10 e final

Incepand de astazi Windows 10 este disponibil prin diverse canale. Eu cel putin il vad disponibil la download pe MSDN:

Pentru cei cu Windows 7/8.1 updatat la zi ar trebui sa apara o optiune de upgrade in coltul din dreapta al taskbarului. Daca nu apare atunci va trebui sa urmati un proces destul de complicat descris aici:

Mie personal nu mi-a aparut optiunea de upgrade pe nici unul din device-uri. Poate si datorita faptului ca deviceurile sunt full si nu reusesc deloc sa fac un cleanup al partitiei cu sistemul de operare. Deci pentru mine ramane varianta cu clean install.

Exchange Server 2016 Preview available for download

De azi Exchange Server 2016 Preview este disponibil la download:

https://www.microsoft.com/en-us/download/details.aspx?id=48210

Iar ceva documentatie gasiti aici:

https://technet.microsoft.com/en-us/library/mt170645(v=exchg.160).aspx

Windows support lifecycle policy update

Microsoft tocmai a publicat intervalul de suport pentru Windows 10. Mainstream support se va incheia in 2020 iar extended support in 2025.

http://windows.microsoft.com/en-us/windows/lifecycle

Acum ramane de vazut cum se va imbina cu “Windows as a service”, modelul in care spuneau ca Windows va fi updatat de acum incolo continuu pe toata durata de viata a device-ului.

Microsoft Advanced Threat Analytics

Microsoft Advanced Threat Analytics aka ATA e un produs ce mi-a starnit curiozitatea si am decis ca merita un test. Produsul este un fel de IDS cu ceva inteligenta in spate ce analizeaza comportamentul utilizatorului si care se integreaza bine cu Active Directory. De fapt din ce am citit pana acum ATA este facut sa monitorizeze doar traficul DC-urilor (deocamdata) si sa detecteze atacuri gen Pass the Hash, Pass the Ticket, Golden Ticket, brute force attack si multe altele insa nu exista o documentatie clara la acest moment.

ATA e format din doua componente:

– ATA Center Console

– ATA Gateway

Normal aceste doua componente trebuie instalate pe servere diferite insa pentru un mediu de test se poate face instalarea pe acelasi server.

ATA Center este consola principala de administrare si monitorzare si se instaleaza prima. Dupa instalare, din portalul de administrare se poate downloada installerul pentru ATA Gateway. Au ales aceasta varianta pentru a face instalarea gateway-ului cat mai simpla. Odata download-at installerul, acesta vine si cu un fisier de configurare gata setat pentru comunicatia cu Center-ul.

Nota: Nu mai pun detalii si poze despre procesul de install pentru ca este incredibil de simplu.

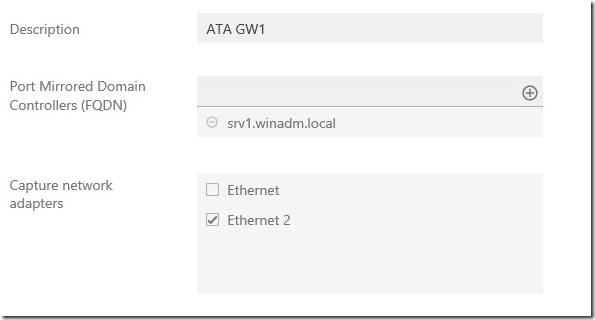

Si acum foarte important de mentionat, este faptul ca pe Gateway vor fi necesare doua adaptoare de retea. Unul pentru comunicatia cu Center-ul si inca unul pentru captura traficului. Deci tot traficul in/out al domain controller-ului va trebui sa fie copiat catre al doilea adaptor al Gateway-ului (destul de usor de implementat in mediile virtualizate prin functia de Port Mirroring de pe Hyper-V si Vmware).

Nota: Pot fi configurate mai multe Gateway-uri legate la acelasi Center.

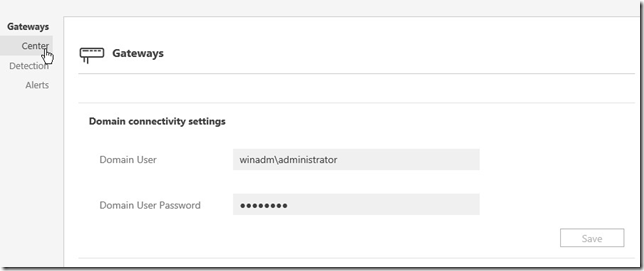

Ambele servere pot fi membre la domeniu sau nu. Este necesar doar un cont de domeniu pe Gateway folosit pentru a se conecta la DC si interoga diverse informatii despre useri (nu este necesar sa fie admin).

Odata configurat ATA incepe sa invete si sa analizeze informatiile doar ca fiind intr-o etapa beta nu trebuie sa va asteptati la prea multe.

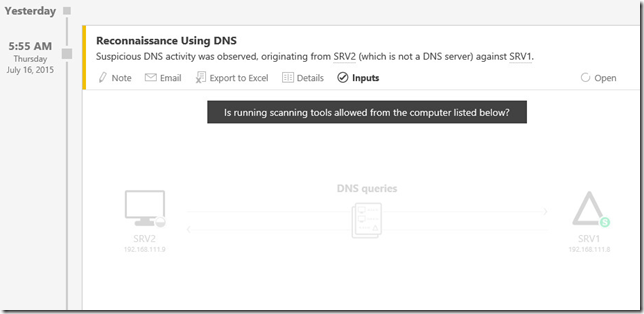

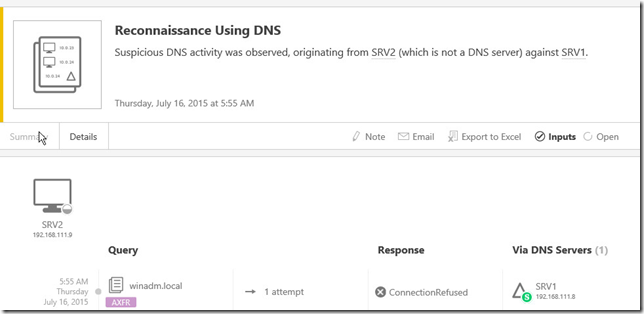

Eu am reusit sa validez setup-ul si confirm ca este in stare sa se conecteze la AD si sa citeasca traficul facut de DC. Am reusit chiar sa declansez o alerta incercand un transfer neautorizat de zona DNS.

Am incercat sa simulez si un atack de tip Pass the Hash dar fara succes. Echipa de produs spune ca doar atacurile de tip PtH catre DC sunt detectate in versiunea beta insa eu am incercat si asa iar ATA nu a detectat nimic. Sa speram ca in versiunea finala vor reusi sa il faca sa functioneze.

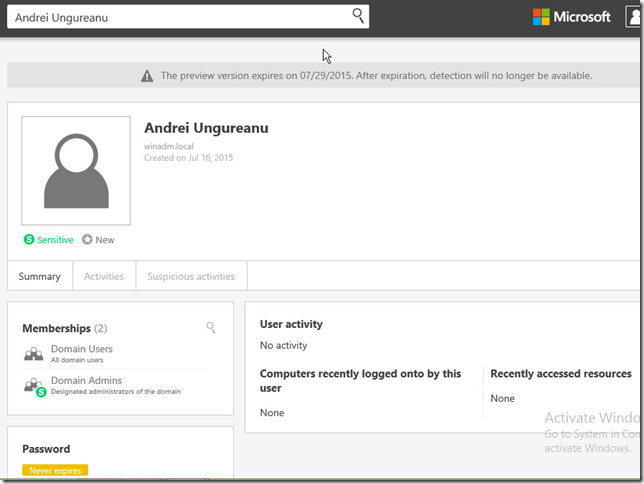

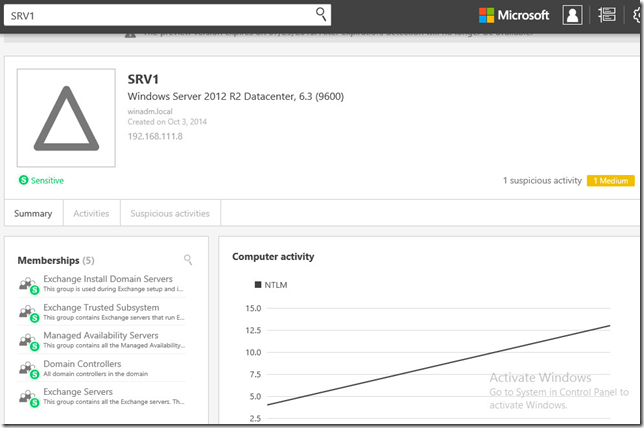

Prin integrarea cu AD vor fi adunate informatii despre utilizatori/computere ce se pot accesa foarte usor din portalul de administrare.

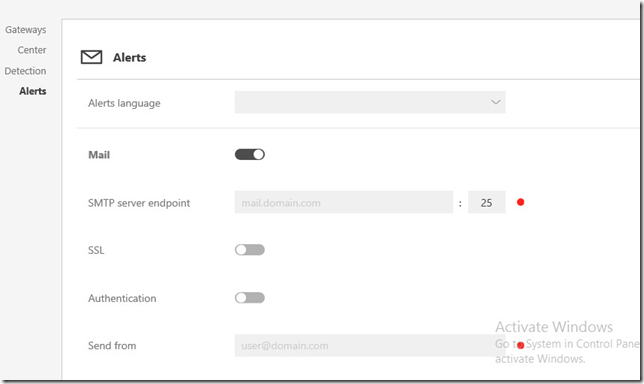

Iar pentru toate problemele detectate se pot trimite alerte pe email sau chiar via Syslog.

Produsul mi se pare interesant si dar destul de limitat in acest moment. Poate si datorita faptului ca inca nu functioneaza asa cum a fost laudat. Eu inca sper ca vor reusi sa implementeze tot ce au promis si ca vor exista mai multe optiuni de customizare in versiunea finala.

PS: Pentru mai multe detalii check: https://technet.microsoft.com/en-us/library/dn707706.aspx

Bypassing Windows Firewall GPO Settings.

Se intampla cateodata sa avem nevoie sa ocolim anumite setari impuse de administratorul de domeniu. Mai ales atunci cand suntem administratori locali pe computerul respectiv dar avem un GPO care ne restrictioneaza activitatile.

Varianta cea mi buna ar fi sa discutam cu cel ce administreaza GPO-urile si sa ne excluda din acel GPO. Dar asta poate lua timp si poate suntem in situatia in care nici nu ne putem conecta la domeniu.

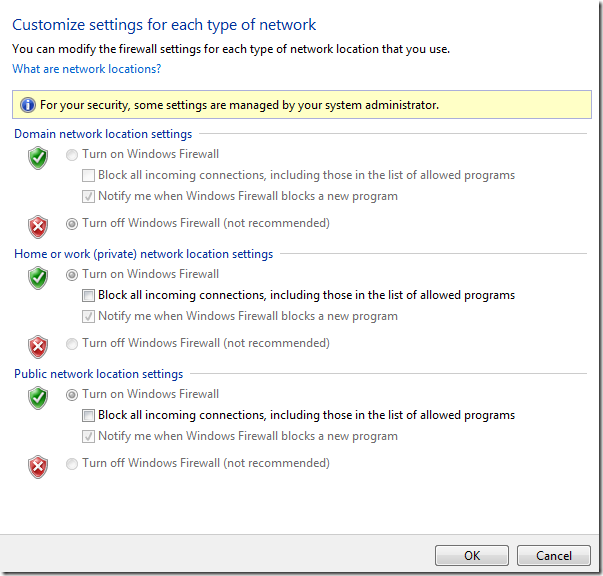

Fereastra unde putem porni/opri Windows Firewall pe cele trei profile arata cam asa atunci cand este controlata prin GPO:

Dar daca stim cum functioneaza Group Policy putem depasi foarte usor acest obstacol.

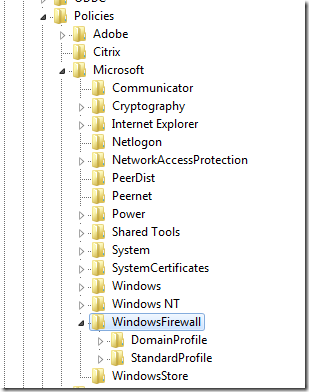

Setarile sunt tinute in registry in urmatoarea locatie: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall.

Tot ce trebuie sa facem este sa stergem cheia WindowsFirewall si sa restartam computerul.

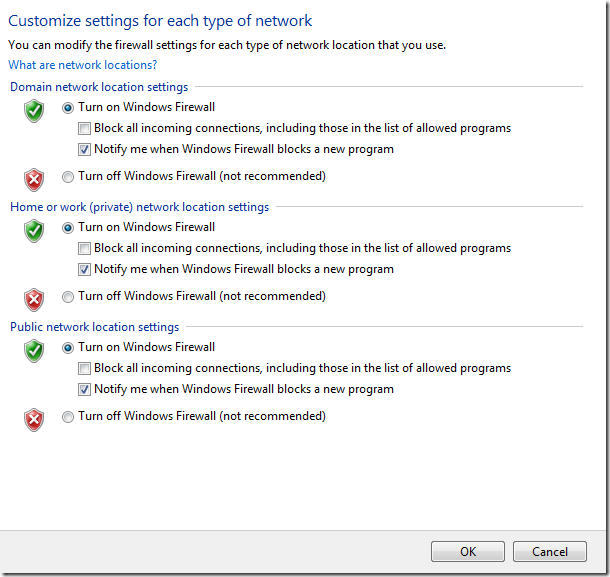

Imediat dupa reboot vom avea acces la setarile pentru Windows Firewall:

Spor!

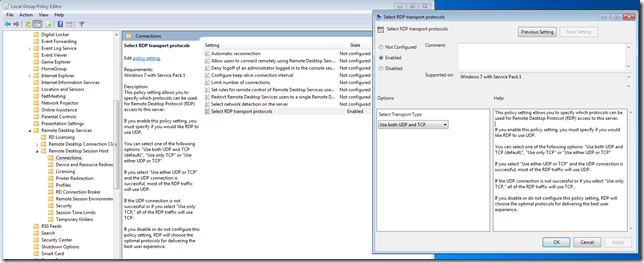

Optimizing Windows 7 RDP for VDI Scenarios

Sunt multe de spus atunci cand vine vorba de optimizat un OS pentru VDI, dar eu acum o sa ma refer strict la Windows 7 si la o optimizare legata de RDP ce trece cu vederea in foarte multe cazuri. Microsoft a venit cu niste imbunatatiri majore in RDP 8.0 ce au fost portate si pe Windows 7 & 2008R2, unele pe partea de client si unele pe partea de server (ne referim si la Windows 7 cu RDP Session Host activat). Problema e ca aceste imbunatatiri vin sub forma unui update optional pe care multi uita sa il instaleze, plus ca doar update-ul nu este suficient. E nevoie si de cateva mici modificari aplicate sistemului de operare.

Update-ul il gasiti in KB-ul 2592687 insa este dependent de KB2574819.

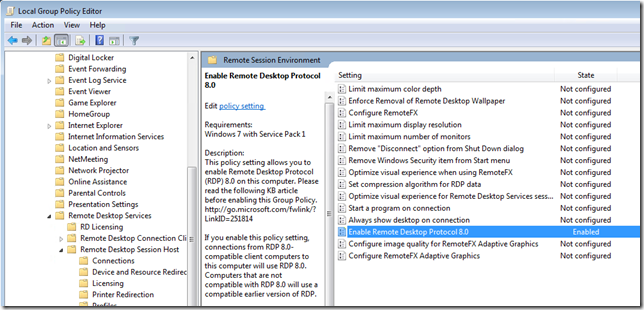

Odata instalate cele doua update-uri, noile functionalitati pot fi activate via Group Policy sau Local Policy.

Va trebui activat RDP 8.0 din Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Remote Session Environment

Si recomandat dar nu obligatoriu Use Both TCP and UDP din Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections

Experienta utilizatorului va fi mult imbunatatita in special datorita functionalitatilor noi din protocol:

- Remote for WAN

- RemoteFX Adaptive Graphics

- Remote Network Auto Detect

- RemoteFX Media Streaming

Lag-ul in afisarea ferestrelor se va diminua iar streamurile audio si video vor fi acum posibile (nu va asteptati sa ruleze ca de pe un sistem local, ci doar ca sunt posibile).

Acesta este doar un mic tweak ce merita facut atunci cand avem desktopuri virtuale accesate prin RDP si singur probabil ca nu este suficient. E nevoie de ceva mai multa munca si studiu pentru a optimiza un environment intreg ;).

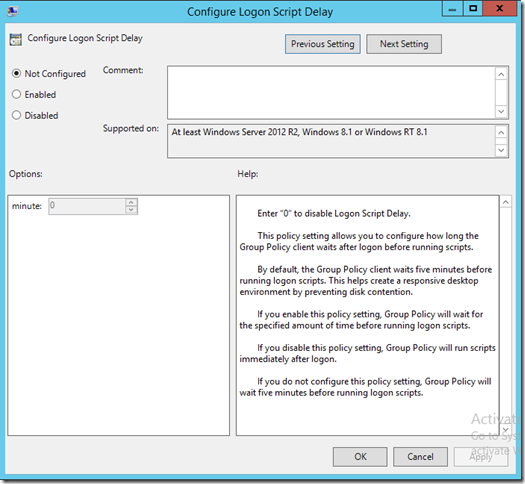

Logon Script Delay in Windows 8.1

In zona de GPO au aparut cateva lucruri noi in Windows 8.1 si 2012 R2 iar unele merita mentionate pentru a ne scapa de cateva batai de cap atunci cand vom face deployment la Windows 8.1.

Iar o chestie noua ce iti poate da batai de cap este Logon Script Delay ce este setat by default la 5 minute. Asta inseamna ca pentru orice user ce se logheaza pe statie logon script-ul asignat va rula abia peste 5 minute de la logon.

Bineinteles ca functionalitatea este benefica in multe cazuri si chiar asteptata de multi insa daca nu stii de ea stai si astepti sa ruleze logon script-ul si nu intelegi ce se intampla.

De configurat se face tot din Group Policies din Computer Configuration\Policies\Administrative Templates\System\Group Policy\Configure Logon Script Delay:

Si foarte interesant este ca se poate customiza acest delay. Foarte mult depinde bineinteles de ce este in aceste logon scripturi si cum interactioneaza ce celelalte componente din sistemul de operare sau externe din infrastructura. Oricum un delay pentru logon scripturi poate face procesul de logon ceva mai rapid si chiar il consider binevenit.

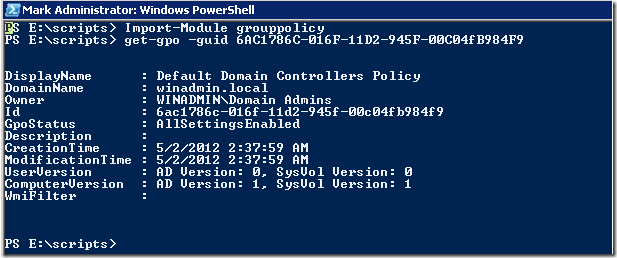

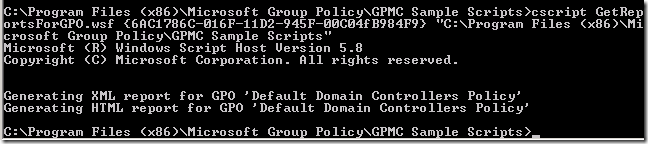

Getting GPO info by GUID

Sunt diverse cazuri cand trebuie sa aflam informatii despre un anumit GPO dupa GUID. Un exemplu ar fi un mesaj de eroare intr-un log ce raporteaza doar GUID-ul GPO-ului iar cautarea acestuia prin consola GPMC sau prin SYSVOL ar fi ceva foarte complicat in cazul in care am avea cateva sute de GPO-uri in acel domeniu.

Variante sunt destul de multe insa o sa prezint doar modurile care mie mi s-au parut mai eficiente.

In cazul 2008R2 si mai sus putem importa modulul GroupPolicy din Powershell si folosi comanda get-gpo:

Dar sa zicem ca nu avem 2008R2 si nici nu ne simtim confortabil in a lucra cu Powershell. Varianta este de a folosi script-urile ce veneau cu vechiul GPMC de pe 2003. Aceste scripturi nu mai vin default cu noile sisteme de operare insa pot fi downloadate din link-ul urmator:

http://www.microsoft.com/en-us/download/details.aspx?id=14536

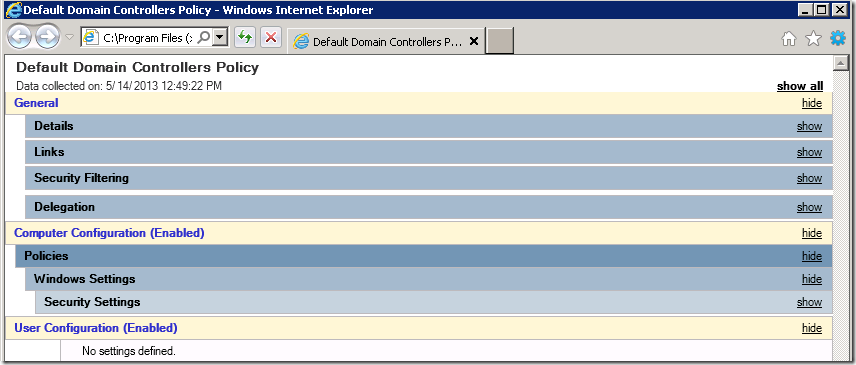

Odata instalat pachetul, puteti gasi scripturile in C:\Program Files (x86)\Microsoft Group Policy\GPMC Sample Scripts si puteti folosi scriptul GetReportsForGPO.wsf si GUID-ul ca parametru. Atentie ca trebuie sa specificati calea unde sa salveze raportul iar GUID-ul trebuie pus intre acolade, exact ca in exemplul de mai jos:

Si puteti sa va mai uitati prin GPMC Sample Scripts pentru ca sunt sigur ca veti mai gasi si alte scripturi interesante.