Splunk–Event log consolidation and search made easy

Exista mai multe solutii de a consolida evenimentele din event viewer iar una dintre ele este Splunk si astazi m-am gandit ca merita cateva cuvinte.

De Splunk am auzit acum multi ani de la un prieten dar nu am avut ocazia sa-l folosesc intr-un mediu productiv. Pe vremuri parea destul de simplu dar in momentul acesta Splunk a devenit un produs destul de complex/complicat care poate face extraordinar de multe.

Totusi, daca nu ceri prea multe, e posibil sa reusesti sa te intelegi usor cu el. Iar la asta o sa ma rezum si eu astazi. Colectarea evenimentelor din event viewer si vizualizarea acestora. Iar cand vorbim de vizualizarea datelor aici Splunk chiar straluceste.

Pentru a colecta datele aveti nevoie de o instalare de Splunk server si una sau mai multe masini care sa trimita date catre server. Datele pot fi trimise prin protocolul syslog (Snare, Correlog, etc.) sau folosind Splunk Universal Forwarder.

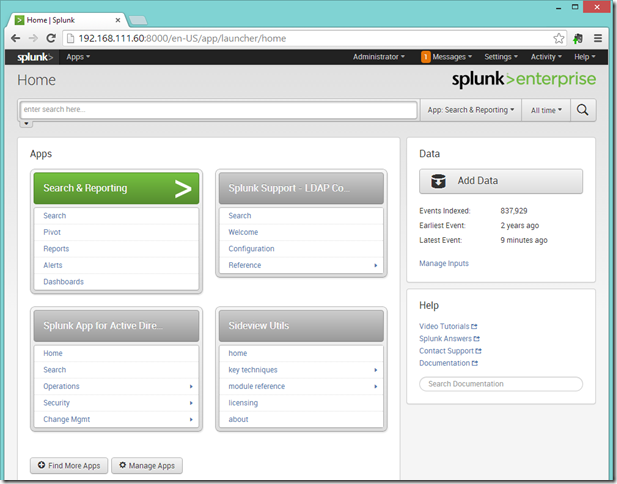

Administrarea se face web iar interfata arata cam asa.

Nota: va recomand sa folositi Chrome si nu IE.

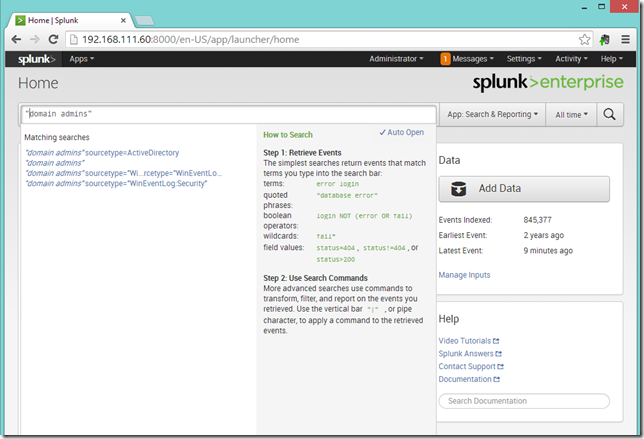

Daca tot ce urmariti este sa colectati evenimentele si sa le vizualizati atunci nu este nimic mai simplu. Search-ul este foarte rapid si simplu de folosit.

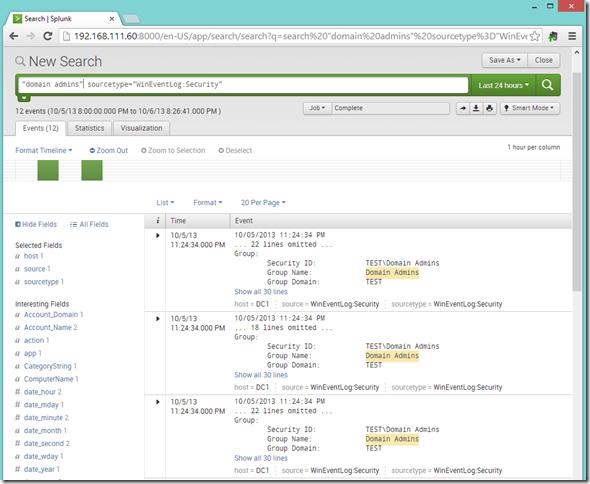

In exemplul meu o sa incerc sa gasesc evenimente legate de grupul Domain Admins banuind ca cineva l-a modificat.

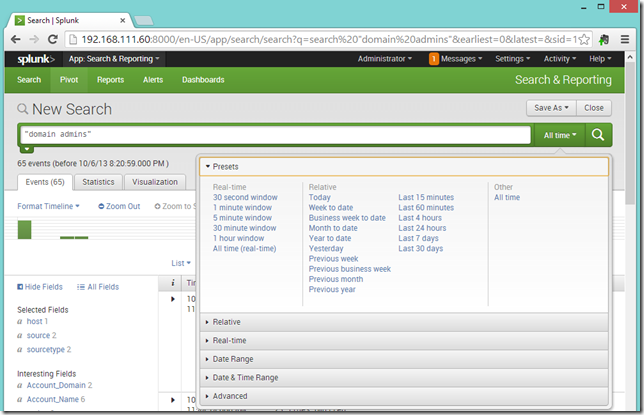

Iar acum intervine partea interesanta, cat de simplu putem sa filtram informatia. De exemplu intervalul:

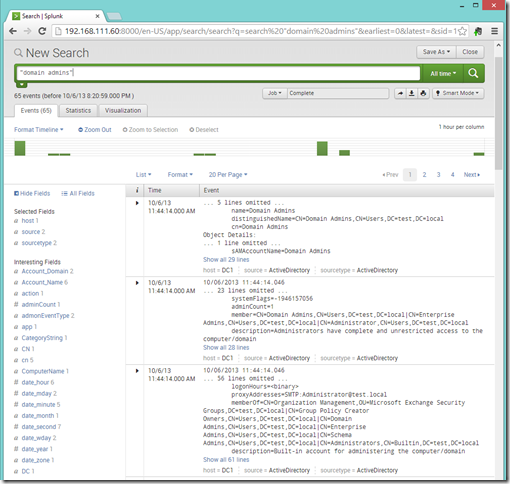

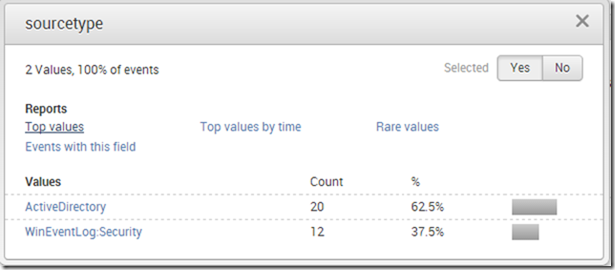

Sau sursa, in cazul meu pot selecta un anume server sau sursa informatiilor care poate fi Event Viewer sau modulul de monitorizare Active Directory ce vine cu Splunk Universal Forwarder.

Cum sunt mai familiarizat cu Event Viewer o sa aleg WinEventLog.

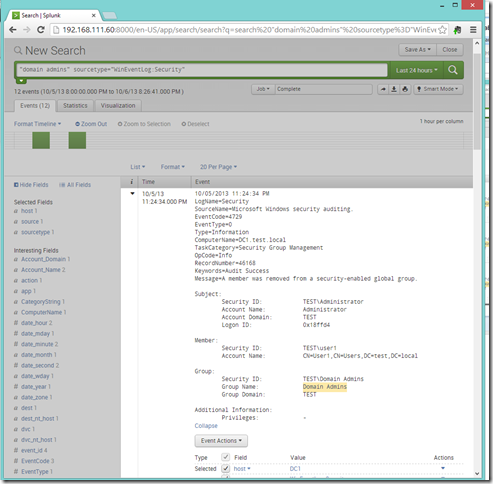

In lista afisata mai sus putem vedea doar o parte din informatii dar putem face click pe Show all X lines ca sa vedem toate informatiile.

Iar filtrarea poate avansa cu un simplu click pe unul din elementele text din event-ul de mai sus. Un simplu click va adauga in cautare si elementul selectat.

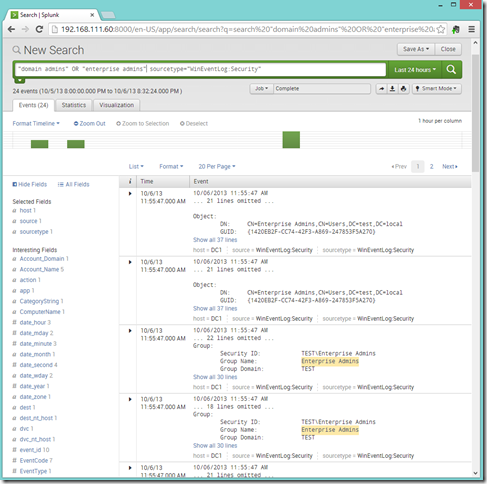

Dar daca vrem sa efectuam o cautare de genul grupul Domain Admins SAU Enterprise Admins? Atunci vom folosi OR intre elementele introduse in campul de search:

Atentie, OR trebuie introdus cu litere mari. By default daca nu specificati OR, este folosit AND.

Si as putea sa continui la nesfarsit cu modul in care puteti cauta informatia in Splunk dar cel mai bine este sa il folositi singuri pentru a vedea cat de cool este. Insa lucrurile nu se opresc aici, exista module powershell, addon-uri pentru monitorizarea Active Directory, Exchange, etc si multe altele. Doar ca pretul acestora este complexitatea. Sincer imi place in formatul de mai sus in care imi indexeaza si imi permite sa vizualizez rapid si simplu informatia trimisa de serverele mele.

Pentru versiunea free limita este de 500Mb de date indexate pe zi iar aici gasiti o comparatie intre versiunea free si cea enterprise: http://www.splunk.com/view/free-vs-enterprise/SP-CAAAE8W